夢から現実のソリューションへ:Interop Tokyo 2013から見たSDNのいま(1/2 ページ)

6月に開催された「Interop Tokyo 2013」では、昨年以上に充実したSDN関連のデモンストレーションが注目を集め、同時にOpenFlowの可用性や監視機能など、実導入に向けた課題も見えてきた。会場で見付けたほかのユニークな製品も交えながら、その模様を振り返る。

より多様に、クラウド管理ソフトとの連携が目立ったSDN

6月に開催された「Interop Tokyo 2013」の会場で最も目立ったキーワードは「Software Defined Network」(SDN)だ。昨年注目を集めた「OpenFlow ShowCase」が、さまざまな技術を包含した「SDN ShowCase」にリニューアルし、30以上のライブデモンストレーションが行われた。

ここまでSDNが注目される背景として、「ネットワークが仮想化の波に取り残されている」という課題が挙げられる。

長らくVLANやVPNといったテクノロジを当たり前のように実装してきたネットワークにとって、「仮想化」は決して縁遠いものではない。しかし、サーバ仮想化が普及し、サーバ構築や移動が容易になるにつれ、ネットワーク設定もそれに応じて迅速に追随させたい、あるいは仮想サーバ上で動作するさまざまなアプリケーションに応じて動的にネットワークを制御したい、自由にリソースを割り振りたい……そんなニーズを背景に、あらためて「ネットワークの仮想化」が求められるようになっている。そのネットワークの仮想化の基盤となるのがSDNだ。

SDNを実現するアプローチにはいくつかの選択肢がある。昨年はほぼ「OpenFlow」一色といった趣だったが、2013年はそれ以外の技術も含め、幅広い内容となった。中でも、OpenStackやCloudStackといった、オープンソースのクラウド運用ソフトウェアとの連携を示すデモが目立ったことが特徴といえる。VMwareやシトリックスといった、一見「Interopっぽくない、ネットワークっぽくない」印象のベンダも参加した。

【関連記事】

Interop Tokyo 2012で見えたOpenFlowのこれから

http://www.atmarkit.co.jp/ait/articles/1207/25/news139.html

例えばジュニパーネットワークスは、OpenStackと最近製品ラインアップに加えた「JunosV Contrail Controller」を連携させ、ネットワークのプロビジョニングを行うデモを披露した。ネットワーク側では、MPLS over Generic Routing Encapsulation(GRE)やVxLAN(今後サポート予定)で処理を行い、仮想ルータ間のトンネルをシームレスに設定したり、動的にサービスのチューニングを行ったりする。

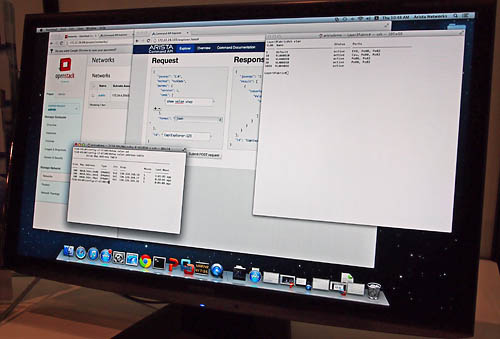

アリスタネットワークスも、低遅延を特徴とするスイッチ「Arista 7150」や100ギガビットイーサネット(GbE)対応の新スイッチ「Arista 7500Eシリーズ」などで構築したネットワークを、OpenStackからオーケストレーションする様子をデモした。同社製品はハードウェアでVXLANに対応していることも特徴で、VMwareとの親和性、相互接続性も高めているという。

今日買ってすぐ使えるSDNへ

コンセプトや検証レベルではなく、「実際に使えるSDN」も紹介された。

伊藤忠テクノソリューションズは、ビッグスイッチネットワークスのOpenFlowコントローラとSwitchlightを活用したYahoo! JapanのSDN構築事例を紹介していた。Yahoo!では、VPLSで構築した複数のデータセンターにまたがって、マルチテナント環境を構築している。重複する設定が含まれるテナント間で物理的にWANを共有し、論理的な切り替えをOpenFlow SDNで実現する計画だ。すでにテスト運用が進んでいるという。

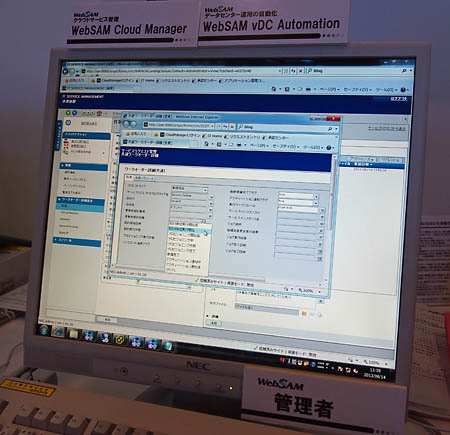

またNECは、同社の運用管理ツール「WebSAM」とSDNの連携ソリューションを紹介した。WebSAMといえばシステム運用管理ツールという印象が強いが、新製品の「WebSAM vDC Automation」は、クラウド基盤ソフトウェアという位置付けだ。GUI上で仮想サーバを作成すると、あらかじめ定義されたテンプレートに従って、VLANをはじめとするネットワークの各種設定やファイアウォール、ロードバランサの設定など、必要な設定作業が自動的に行われる。

バックエンドでは、同社のProgrammable Flow Controller「UNIVERGE PF6800」とProgrammable FlowがOpenFlowを活用して制御を行っている。また、A10ネットワークスやフォーティネットなどの機器を利用してセキュリティ設定や負荷分散などの各種ネットワークリソースをプール化しておき、必要に応じて払い出す仕組みだ。

NECでは、これまで、Excelなどを用いて手作業で行ってきた仮想サーバの払い出し作業を自動化できる「今日買って動かせるSDN」だと表現している。

なおNECは同社ブースで、OpenFlow 1.3の相互接続性デモンストレーションも行っていた。同社のProgrammable Flow Contorllerに、デルやPica8、ブロケード、アリスタなど異機種混在で構成したネットワークを組み合わせ、相互接続性を検証した。

OpenFlow 1.3では、QoSの追加をはじめさまざまな機能が加わり、プロトコル仕様がそれ以前に比べ大きく変わっている。だがそれは逆に言えば、ベンダが独自に作り込んでいた機能を標準仕様として実装できるようになることも意味する。その意味で、「スイッチ側もコントローラ側も、ともにやりやすくなるのではないかと期待している」(NEC)という。

ちなみに、7月25日に出荷予定の、機能を強化したProgrammable Flow Controller「UNIVERGE PF6800」とスイッチの新製品「UNIVERGE PF5459-48GT」と「UNIVERGE PF5459-48XP」では、OpenFlow 1.3のサポートに加え、EtherOAM機能の強化、Virtual Tennant Network(VTN)機能強化によるMACマッピング機能の追加、コントローラ切り替え時間の短縮などが盛り込まれる予定だ。

【関連記事】

OpenFlow 1.3.1の相互接続検証ネットワーク上で実アクセスを提供

http://www.atmarkit.co.jp/ait/articles/1306/14/news047.html

セキュリティソリューションへの応用

SDNで何がうれしいかというと、まずは設定やプロビジョニングの手間を省けることが挙げられるだろう。同時に、セキュリティ監視への活用にも期待が集まっている。実際、InteropのShowNetでも、攻撃トラフィックをより詳細に監視するためにSDNを活用していた。OpenFlowスイッチを用いて攻撃と思われるフローだけを取り出し、解析のためのセキュリティ機器に渡し、結果に応じて警告を出すというライブデモだ。

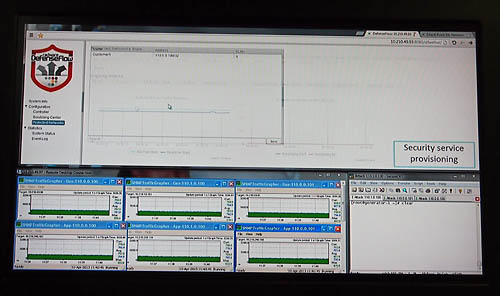

昨年もOpenFlow Showcaseに出展していたラドウェアは、DDoS対策ソリューション「DefenseFlow」を紹介した。NECのProgrammable Flow Controllerと連携し、通常とは傾向の異なるトラフィックフローをセキュリティ機器に流し込んでフィルタすることで、正規サーバの運用を継続させるというものだ。基本的な仕組みは昨年とほぼ同じだが、「ユーザーインターフェイスも含めて洗練させ、製品により近づいた」(ラドウェア)。米国では年末頃にもリリースされる可能性があるという。

また、国産のユニークなDDoS対策製品も紹介された。エーピーコミュニケーションズのアプライアンス製品「空蝉-UTSUSEMI-」がそれだ。これもOpenFlowを用いて、全トラフィックの中から攻撃フローのみを迂回させる製品だ。

空蝉は、単に攻撃トラフィックをフィルタするだけでなく、あえて、攻撃者におとりのサーバ(ダミーサーバ)をダウンさせた状態にして見せることによって、攻撃が阻止されていることを気付かせないようにする仕組みを備えているところがちょっとユニークだ。攻撃を検出してからのダミーサーバへの切り替えは、15ミリ秒程度で行えるという。また、ネットワーク状況はiPad向けに開発したインターフェイスで確認可能となっている。

OpenFlowの弱点、可用性をどうする?

一方で、SDNを実験レベルではなく、現実に適用する上で必要な課題について検証するデモも目立った。例えばOpenFlow SDNでは、OpenFlowコントローラの可用性をいかに確保するかが課題となる。OpenFlowスイッチがフローの行き先を問い合わせる先がなければ、ネットワーク全体の運用ができない事態になりかねない。

ブロケードコミュニケーションズシステムズは、文字通りソフトウェアでネットワークを構築できる仮想ルータ「Vyatta」を用いた仮想ネットワークを紹介するとともに、OpenStackとファブリックネットワークの連携ソリューションを紹介した。アプリケーション負荷の増大などに応じて、OpenStack側で仮想マシンを増設、移動したりすると、ポートプロファイルをはじめとするさまざまな設定をファブリックネットワークにプッシュし、仮想マシンのマイグレーションに追随させるというものだ。

ここでポイントとなるのは、SDNの下支えとして自律的に動作するファブリックネットワークが構築されていること。OpenFlow SDNでは、コントローラに障害が発生してしまうと手も足も出なくなるが、「たとえ落ちても、ファブリックネットワークは動作し続けるため、ネットワーク全体がダウンすることはない」(同社)。仮想ネットワークがしっかり動くには物理ネットワークも大事だ、という。

またシスコシステムズはOpenFlowとCisco ONE/onePK、OpenDaylightを組み合わせたSDNを紹介した。onePKは、OSPFやスタティックルーティングといった従来の経路制御方法との両立が可能だ。「OpenFlowによってプロビジョニングは楽になるし、拡張性も高まるが、一方で信頼性や運用管理などの点で課題が残る」と同社。最終的には、OpenFlowをベースとしたSDNと、同社の場合はiOSをベースとした自律分散型のネットワークの「ハイブリッド」が着地点になるのではないかという。

ミドクラも、独自開発の「MidoNet」とOpenStack/CloudStackを組み合わせた連携デモンストレーションを紹介した。MidoNetはソフトウェアとして実装されるSDNで、完全にエッジ側にてコントロールを行い、コントローラなどの特別な機器は必要ない。このため、OpenFlowとは異なり「単一障害点がないことがメリットで、ボトルネックもなくなる」(同社)。近々、既存のネットワークシステムを仮想ネットワークの世界につなぎ込むためのトランク機能など、いくつかの機能をMidoNetに追加する予定という。

障害切り分けや運用管理を確実に

SDN、特にOpenFlowでは、OAM機能も課題とされている。テスト的な導入ならばともかく、実運用においては障害の切り分けや解析を支援するOAM機能やトラブルシューティング機能は必須だが、この部分の取り組みはまだこれからといったところだ。

NTTコミュニケーションズは、そうした分野を補うためのツール「Versatile Openflow vaLidaTor」(VOLT)を紹介した。

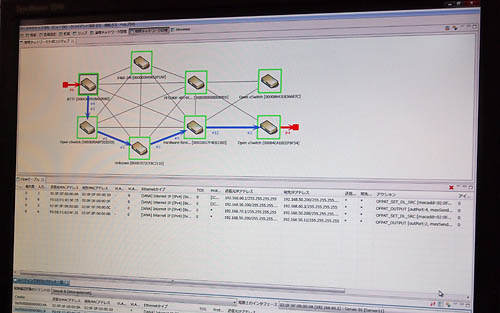

VOLTは、実際のネットワークとRESTインターフェイスで接続し、その構成/フロー情報を同期した「デバッグ用ネットワーク」を用意し、そこで動作解析を行う。デバッグ用ネットワークは、NTTのOpenFlowコントローラ「Ryu」とソフトスイッチ(Open vSwitch)で構成され、ソフトウェアのデバッグ時と同じようにブレークポイントを埋め込み、動作をチェックできるようになっている。

VOLTが提供する機能は主に2つある。1つは、テーブルロジックの検査で、エンドツーエンドでの疎通が可能かどうかを確認するものだ。画面では、パケットの転送が可能かどうかがグラフィカルに示され、フローテーブルが適切に設定できているかどうかを確認できる。もう1つは、検査用パケットを実際に送信し、データプレーンが想定通りに処理を行うかどうかを確認するフォワーディング検査だ。

現行のOpenFlowネットワークでは、フロー制御が適切に行われているかどうかを確認するには、目でフローテーブルを追ったりする必要がある。これは正直難儀な作業だが、VOLTはこれをより簡単に行えるようにする。デバッグが終了した設定を実ネットワークに展開することも可能という。

NTTデータは、運用管理ツール「Hinemos」のオプションの新バージョン、「仮想ネットワーク管理オプション ver.2」を用いたOpenFlowネットワーク管理を紹介した。昨年リリースされたこのオプション機能をさらにバージョンアップし、GUI上でOpenFlowスイッチだけでなく、ファイアウォールやロードバランサのリソースも割り当てた「テナント」を構築できるようになるという。

Hinemosの画面では、物理ネットワークと論理ネットワークとをマッピングして表示し、各ノード間の疎通状態を監視できる。さらに、複数のOpenFlowスイッチのフローテーブルをひとまとめに表示することも可能で、このとき最短パスだけでなく、不等コストでチューニングされた経路も表示し、任意の経路を設定することもできるという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

SDN ShowCaseの模様

SDN ShowCaseの模様 VXLAN対応をアピールしていたアリスタネットワークス

VXLAN対応をアピールしていたアリスタネットワークス WebSAM vDC Automationで必要な設定類を自動化

WebSAM vDC Automationで必要な設定類を自動化 OpenFlow 1.3の相互接続性デモ

OpenFlow 1.3の相互接続性デモ とうとう製品名が決まったラドウェアの「DefenseFlow」

とうとう製品名が決まったラドウェアの「DefenseFlow」 ダミーサーバで攻撃者をだまそうとする「空蝉」。iPadで状況を確認できる

ダミーサーバで攻撃者をだまそうとする「空蝉」。iPadで状況を確認できる ファブリックとOpenstackの組み合わせを紹介したブロケード

ファブリックとOpenstackの組み合わせを紹介したブロケード VOLTではデバッグネットワークを構築して検査を行う

VOLTではデバッグネットワークを構築して検査を行う テーブルフローをグラフィカルに表示。ちょっとかっこいい

テーブルフローをグラフィカルに表示。ちょっとかっこいい テーブルフローの一覧表示が可能になるHinemos

テーブルフローの一覧表示が可能になるHinemos