NTP増幅攻撃で“史上最大規模”を上回るDDoS攻撃発生:DNSよりも高い増幅率の「理想的なDDoSツール」

米国時間の2014年2月10日、Network Time Protocol(NTP)の脆弱性を悪用した大規模なDDoS攻撃が確認された。

米国時間の2014年2月10日、Network Time Protocol(NTP)の脆弱性を悪用した大規模なDDoS攻撃が確認された。米国のセキュリティ企業、CloudFlareのCEOを務めるマシュー・プリンス氏のツイートによると、2013年3月に観測された“史上最大規模”のDDoS攻撃を上回り、トラフィックがほぼ400Gbpsに達する規模だったという。

NTPは、システムの内部時計を正しい時間に同期させるためのプロトコルで、インターネットを形作るネットワーク機器やサーバー、デスクトップマシンなどで幅広く使われている。

ntpdなどNTPの実装の一部には、NTPサーバーの動作モニタリングのために「monlist」機能を備えているものがある。この機能が「攻撃者にとって理想的なDDoSツール」(CloudFlareのブログ)になっているという(関連記事:増幅攻撃はDNSだけではない――NTPサーバーの脆弱性に注意喚起)。

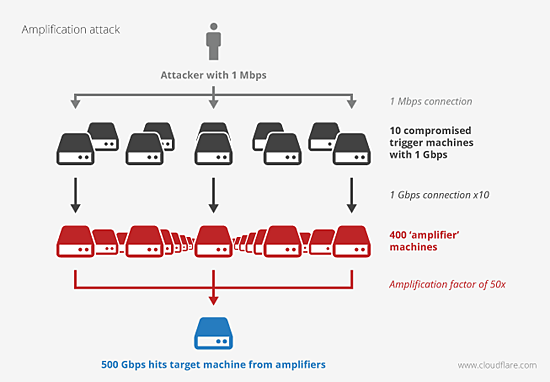

というのも、monlistで問い合わせを送ると、そのNTPサーバーが過去に通信したマシン、最大600台分のIPアドレスを返答する。わずか234バイトの問い合わせパケットに対し、帰ってくる応答パケットのサイズは数十倍、数百倍という大きさだ。オープンなNTPサーバーに送信元を偽装したmonlistリクエストを送り付けると、標的には膨大なトラフィックが押し寄せる。

この構図は、2013年のDDoS攻撃に悪用された「DNSリフレクション攻撃」(DNS amp攻撃)と同様だ。ただ、DNSリフレクション攻撃における増幅率が8倍であるのに対し、NTPのmonlistを悪用した増幅攻撃では、19倍から206倍という数字がはじき出せると、CloudFlareは説明している。

ちなみに増幅率だけでいえば、SNMPはもっと高く、実に650倍に達する。ただDNSやNTPとは異なり、外部にオープンな状態のSNMPサーバはほとんど存在しないことから、SNMPを悪用した攻撃は困難だという。これに対し、外部からの問い合わせに対してオープンなNTPサーバーは、Metasploitなどのツールを用いれば、比較的簡単に発見できる。

この脆弱性については、JPCERTコーディネーションセンター(JPCERT/CC)も1月15日に注意喚起を行っていた。

対策は、NTPサーバープログラムを、monlist周りの脆弱性を修正した新しいバージョン(ntpd 4.2.7p26以降)にアップデートすること。また外部にNTPサービスを提供する必要がない場合は、外部からNTPサーバーへの通信を制限する。なおCloudFlareでは、セキュリティ調査会社であるTeam Cymruのリファレンス「Secure NTP Template」を参照し、NTPサーバーを安全に設定することを推奨している。

同時に、送信元IPアドレスの詐称を防ぐための技術である「BCP 38」の実装も推奨している。

関連記事

増幅攻撃はDNSだけではない――NTPサーバーの脆弱性に注意喚起

増幅攻撃はDNSだけではない――NTPサーバーの脆弱性に注意喚起

システムの内部時計を正しい時間に同期させるNTPサーバープログラム「ntpd」の一部のバージョンにDDoS攻撃につながる脆弱性が存在するとし、情報処理推進機構(IPA)やJPCERTコーディネーションセンター(JPCERT/CC)が注意を呼び掛けている。- 過去最大規模のDDoS攻撃が発生、ピーク時には300Gbps以上のトラフィック

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

CloudFlareによる増幅攻撃の解説図

CloudFlareによる増幅攻撃の解説図