Office 365のユーザーアカウントを作成する:Office 365運用管理入門(1)(3/3 ページ)

[3]IDフェデレーションとディレクトリ同期を利用したアカウント管理

三つ目となるIDフェデレーションとディレクトリ同期を利用した方法では、シングルサインオン(Single Sign On:SSO)を実装できる。出社して、社内ADにサインインすれば、Office 365も社内システムと同じように利用できる。

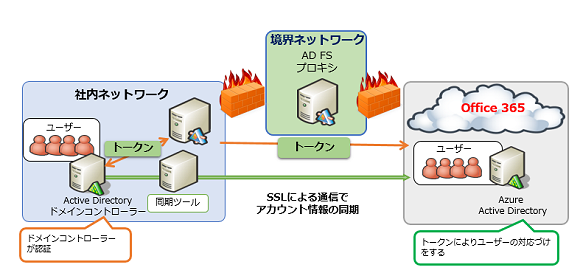

この方法でもディレクトリ同期ツールを利用して、Office 365にアカウントを作成する。ただし、二つ目の方法と異なるのは、認証は社内ADでのみ行われるという点だ。この方法では、社内ADの認証時に生成されたトークンによって、Office 365のアカウントを対応づけている(図3)。

認証は社内ADのみで行われるので、既存の安全な認証基盤をそのまま運用できる。さらに、以下のような場合でも、この方法による運用が最適となる。

(1)Active Directoryではなく、サードバーティ製のID認証基盤を利用している場合

(2)社内のActive Directoryの構成がマルチフォレストの場合

(3)セキュリティ強化の一環として、アクセスを要求してきたユーザーのいる場所で制限したい場合

(4)社内ですでに展開しているオンプレミスのExchange ServerやSharePoint Serverとハイブリッド展開を行いたい場合

これらを実現するためには、前述したディレクトリ同期の構成の他に、フェデレーションの構成が必要になる。

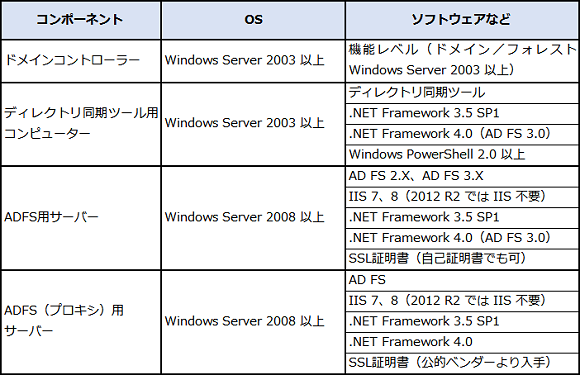

IDフェデレーションには、ドメインコントローラー、ディレクトリ同期ツール用コンピューターに加え、Active Directoryフェデレーションサービス(ADFS)用サーバーとプロキシ側のADFS用サーバーが必要となる。フェデレーション構成のためのシステム要件は、表3の通りだ。

もし、自社の環境でディレクトリ同期やフェデレーション構成を構築することに不安があれば、マイクロソフトより事前に確認するための手段として「展開準備ツール」(OnRampツール)が公開されているので、これを利用してほしい。

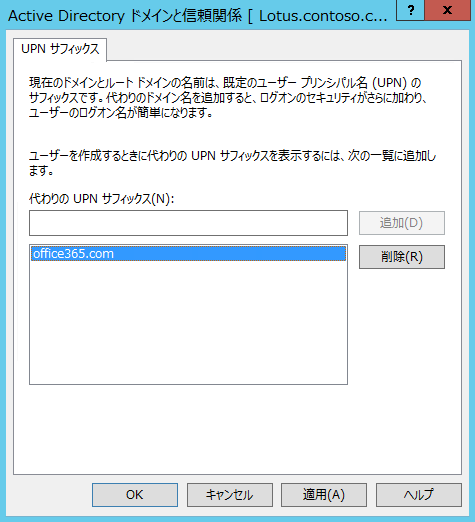

また、ADFSサーバーをWindows Server 2008/Windows Server 2008 R2で構築する場合には、実装前に社内で利用しているUPNの設定を確認してほしい。さらに、Active Directoryで利用しているドメイン名とSMTPドメイン名が異なる場合には、「Active Directoryドメインと信頼関係」に「代わりのUPNサフィックス」を追加する必要がある(画面8)。

UPNサフィックスの変更は、既存のアプリケーションとの間に影響はないかを十分に確認してから行ってほしい。

Windows Server 2012 R2では、2014年5月の更新プログラム(KB2919355)を適用することで、UPNを使用せずにOffice 365へのシングルサインオンが可能になる。ADFS用サーバーにWindows Server 2012 R2を検討している場合は、この更新プログラムを適用してほしい。

- Windows Server 2012 R2 Update(KB2919355)(Microsoft Download Center)

フェデレーションの構成を実装する際には、ADFSサーバーに障害が発生した場合も考慮して冗長化構成も検討すべきだろう。その際には、オンプレミスではなく、クラウド(Azure)を利用する手もある。Azureを利用するメリットは、新規ハードウェアの導入コストや運用コストの削減はもちろん、トラブルや災害などが発生した場合でもビジネスを継続できることだ。

以上、IDの展開方法として三つのパターンを見てきた。それぞれに利点や考慮事項があるのがお分かりいただけただろうか。利用するユーザーや運用管理を行う社員の状況をよく検討してベストな方法を選択してほしい。

- Azure Active Directory(Azure AD)

- Office 365のセキュリティとコンプライアンスをさらに強化する

- Office 2016を社内で展開する二つの方法

- 最新のディレクトリ同期ツール「Azure Active Directory Connect」でシングルサインオン環境を構築する

- Active Directoryのオブジェクトを「ディレクトリ同期ツール」でクラウドに同期する

- 「コンプライアンスセンター」でOffice 365のコンプライアンス管理を強化する

- OneDriveのセキュリティをRMSで強化する

- Office 365のモバイルデバイス管理機能

- Office 365のセキュリティを強化する「多要素認証」

- Office 365の監視とトラブル解決に使えるツール

- Exchange Onlineでメールのセキュリティ対策を設定する

- Officeアプリケーションを展開する

- Office 365のユーザーアカウントを作成する

筆者紹介

宮川 麻里(みやかわ まり)

株式会社IPイノベーションズ所属のマイクロソフト認定トレーナー。主に、Windows Server、Active Directory、SQL Server、Office 365などを担当し、マイクロソフト認定コースや要望に沿ったカスタマイズコースを実施している。

筆者紹介

阿部 直樹(あべ なおき)

エディフィストラーニング株式会社所属のマイクロソフト認定トレーナー。Active Directory、Network、Security、Hyper-V、Clusterなどを担当。マイクロソフト トレーナー アワード(2010年)およびMicrosoft MVP for Hyper-V(Apr 2010 - Mar 2014)を受賞。個人ブログ『MCTの憂鬱』でマイクロソフト関連情報を発信中。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.