Office 365のモバイルデバイス管理機能:Office 365運用管理入門(6)

前回は多要素認証による「Office 365」のセキュリティ強化を解説した。今回はモバイルデバイス管理(MDM)の観点からOffice 365のセキュリティ強化を解説する。

Office 365のモバイルデバイス管理機能

Office 365はPCだけでなく、モバイルデバイスからも利用できることが大きな利点になっている。では、管理者はモバイルデバイスをどのように管理すればよいのだろうか。Office 365には、いくつかのモバイルデバイス管理(Mobile Device Management:MDM)機能が用意されている。以下、順に紹介していこう。

モバイルデバイス紛失時の対応

モバイルデバイス利用時の一番の懸念事項は、デバイスの紛失ではないだろうか。デバイス紛失時の対応としては、「パスワードによるロック」や「ワイプ機能」などが必要になる。

[1]Exchange ActiveSyncメールボックスポリシーを利用したパスワード対応

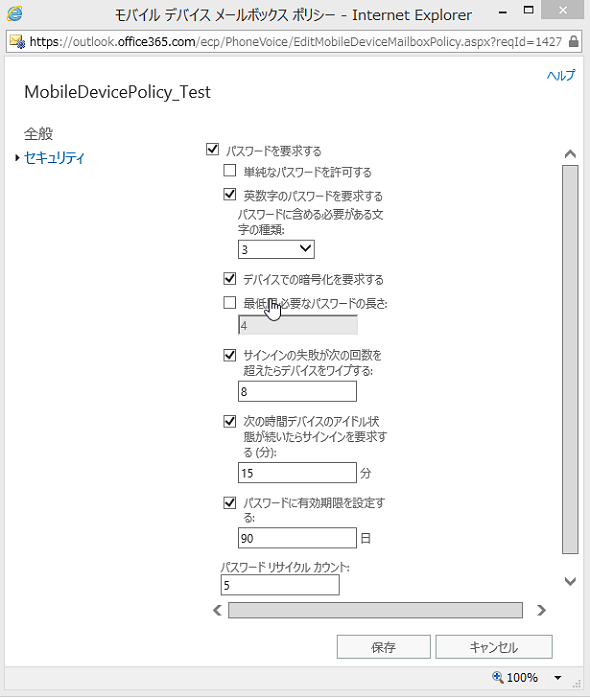

Office 365では「Exchange ActiveSyncプロトコル」を利用したメール接続の場合、「Exchange ActiveSyncメールボックスポリシー」を適用できる。Office 365の管理ポータルにある「Exchange管理センター」→「モバイル」→「モバイルデバイスメールボックスポリシー」からは、モバイルデバイスのパスワードに関する詳細な設定が可能だ(画面1)。設定項目は以下の表1の通り。

| パスワードを要求する | |

|---|---|

| ・単純なパスワードを許可する | |

| ・英数字のパスワードを要求する | |

| ・パスワードに含める必要がある文字の種類 | |

| ・デバイスでの暗号化を要求する | |

| ・最低限必要なパスワードの長さ | |

| ・次の回数サインインが失敗したらデバイスをワイプする | |

| ・次の時間デバイスのアイドル状態が続いたらサインインを要求する(分) | |

| ・パスワードに有効期限を設定する | |

| ・パスワードリサイクルカウント | |

| 表1 Office 365の管理ポータルでは、モバイルデバイスの詳細なパスワード設定が可能だ | |

また、以下のWindows PowerShellコマンドレットを利用すると、メールに添付されたファイルに関する制御など、さらに詳細な設定が可能になる。

Set-MobileDeviceMailboxPolicy

「Set-MobileDeviceMailboxPolicy」コマンドレットのオプションや詳細な設定は、以下のサイトを参考にしてほしい。

- Set-MobileDeviceMailboxPolicy(マイクロソフト TechNet)

- Exchange Onlineのモバイルデバイスメールボックスポリシー(マイクロソフト TechNet)

[2]Exchange Onlineの「リモートワイプ」機能

デバイスの紛失が発覚した場合は、「リモートワイプ」機能を使うことでExchange Onlineのデータを消去することができる。

デバイスの紛失者自身がデータを消す場合は、個人アカウントでOffice 365にサインインし、「Outlook Web App(OWA)」オプションメニューからリモートワイプを実行する。

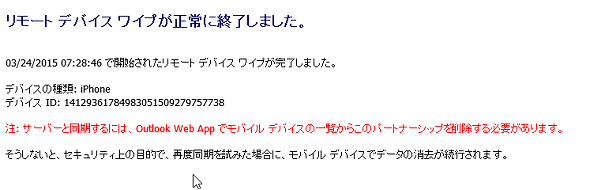

管理者の場合は「Exchange管理センター」→「受信者」→右サイドメニューの「モバイルデバイス」→「詳細表示」をクリックすると表示される、ユーザーのモバイルデバイス情報からリモートワイプを実行する(画面2)。

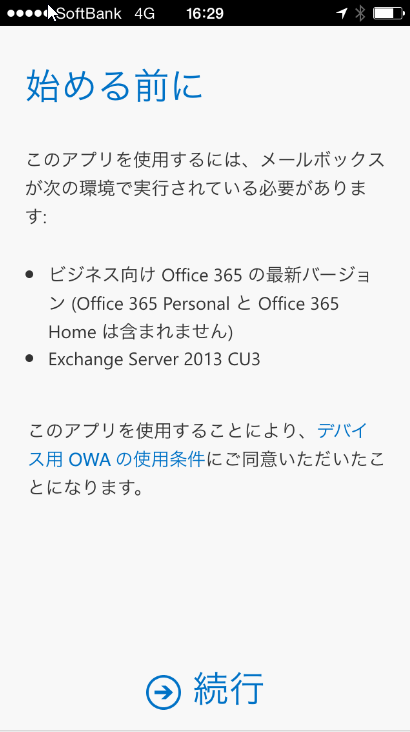

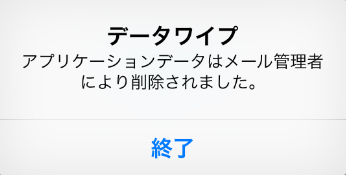

「モバイルデバイスの詳細」画面でリモートワイプを実行したいデバイス(OWAあるいはOutlook for iOS/Outlook for Androidを実行しているデバイス)を選択して、「リモートワイプボタン」をクリックする。リモートワイプ処理が終了すると、モバイルデバイスのアプリは初期状態に戻り、管理者にデータ消去の完了を知らせるメールが送信される(画面3、画面4)。

Outlook for iOS/Outlook for Androidの場合はアプリのみが初期化され、デバイスにはワイプ終了のメッセージが表示される(画面5)。

なお、本原稿執筆時点(2015年3月末)では、「Exchange管理センター」には終了状態が反映されないため、再度アプリのアカウント設定をしてもエラーになってしまうことが確認されている。回避策としては、アプリ側に終了メッセージが表示されたら「Exchange管理センター」に戻り、「モバイルデバイス」→「詳細設定」で該当するデバイス情報をいったん削除する。

リモートワイプを実行するデバイスの選択には細心の注意が必要だ。Exchange ActiveSyncを利用したメール機能の場合は、Exchange Onlineデータだけでなく、全てのモバイルデータが初期化されて消えてしまう(工場出荷時状態となる)。デバイス紛失時に備えて、定期的にバックアップを取得しておこう。

また、デバイスの紛失時にリモートワイプ機能を利用する可能性がある場合には、OWAあるいはOutlook for iOS/Outlook for Android(現在はプレビュー版)を利用する方法も検討しよう。

デバイス認証によるアクセス制御

会社から貸与されたデバイス以外はOffice 365の利用を許可しない、という管理を行う場合もあるだろう。

あらかじめ利用するデバイスの情報を「Active Directory」(Windows Server 2012 R2)に登録し、「Active Directoryフェデレーションサービス(ADFS)」を導入していれば、ユーザーがOffice 365へアクセスした際に登録情報の確認が行えるようになる。事前に登録したデバイス情報と一致した場合に「トークン」を発行して、アクセスを可能にするという仕組みだ。デバイス登録には、「デバイス登録サービス(Device Registration Services:DRS)」を利用する。

DRSには、オンプレミスで実行する方法とAzure Active Directoryを利用する方法の2種類がある。

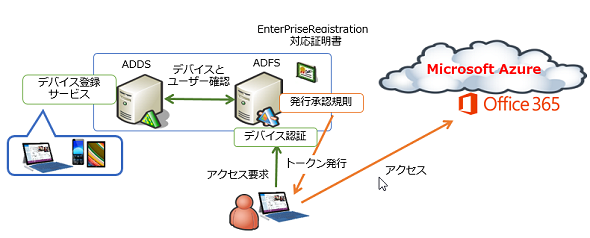

[1]オンプレミスのADFSによるデバイス認証

ADFSによるデバイス登録では、オンプレミスのActive Directoryにデバイスの情報を登録する(図1)。

オンプレミスのADFSでDRSを実行する場合は、以下の3点を事前に確認しておく必要がある。

1.DRSサポート対応オペレーティングシステム

DRSのサポート対象は、以下のオペレーティングシステム(OS)に限られる。

- Windows 8.1以上

- iOS 6以上

- Android + Samsung(Android 4.3 以上、KNOX利用が前提)

- Windows 7(ドメイン参加必須)

2.証明書の確認

「IDフェデレーション構成」でOffice 365へ認証を実装している場合には、すでに証明書が登録されているはずだ。

オンプレミスでのデバイス登録は、あらかじめ用意されたURLにアクセスして登録処理を行う必要がある。そのため、URLにアクセスするための名前解決に対応した証明書が必要になる。つまり、証明書に「EnterPriseRegistration.ドメイン名」が登録されていなければならず、現在利用している証明書の他にもう一つの名称登録が必要になる。

現在利用している証明書が複数の名称登録が可能な「ワイルドカード証明書」、あるいは「Subject Alternative Name」による登録に対応しているかどうかを確認してほしい。もし、対応していない場合には証明書の入れ替えが必要になる。

3.デバイス認証の有効化

ADFSサーバーで以下のWindows PowerShellコマンドレットを実行し、DRSを有効化する。

Initialize-ADDeviceRegistration

Enable-AdfsDeviceRegistration

これら確認点を押さえた上で、実装に関する詳細な手順は以下のサイトを参照してほしい。

- Windows Server 2012 R2のAD FS用のラボ環境をセットアップする(マイクロソフト TechNet)

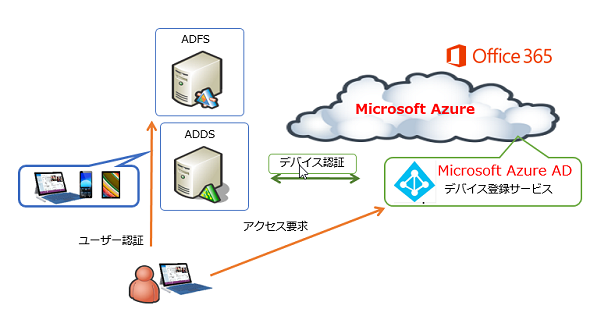

[2]Azure Active Directoryによるデバイス認証

「Microsoft Azure Active Directory(Azure AD)」でも、デバイス登録が行えるようになった(画面6)。ただし、本原稿執筆時点(2015年3月末)では「Public Preview」という扱いでの公開で、本機能の利用には「Microsoft Azure Active Directory Premium」(Azure AD Premium)の契約が必要となる。

オンプレミスのデバイス登録との違いは、デバイス認証をMicrosoft Azure ADで行うための認証フローだ。社内においては、オンプレミスの構成時と同様、シングルサインオン(SSO)用に構成されたADFSなどのサーバー構成が必要となる(図2)。

Azure ADのデバイス登録を利用するメリットとしては、登録するためのURLがマイクロソフトのサービスとして提供されるので、前述したような証明書の入れ替えを考慮する必要がないという点だ。具体的な作業手順は、以下のサイトを参考にしてほしい。

- Azure Active Directory Device Registration Serviceを使用するオンプレミスの条件付きアクセスのためのステップバイステップガイド(マイクロソフト MSDN)

この方法では、Azure ADでデバイス情報を登録した後、ディレクトリ同期用サーバーで以下のPowerShellコマンドレットを実行し、オンプレミスのActive Directoryと同期を行う。

Import-module Dirsync

$ADCred=Get-Credential

$AADCred=get-Credential

Enable-MSOnlineObjectManagement -ObjectType Device -Credential $ADCred -TargetCredential $AADCred

この同期処理が完了するには最大3時間程度かかるため、設定後すぐには利用できないことに注意しよう。

Microsoft Intuneを利用したデバイス管理

マイクロソフトの「Microsoft Intune」は、クライアントPC/モバイルデバイスにソフトウエア配信やマルウエア対策、デバイス管理機能を提供するクラウドベースのクライアント管理サービスである。Azure ADやOffice 365と同様、IDやドメインと連携して運用することが可能だ。

Microsoft Intuneのモバイルデバイス管理機能では、以下のOSがサポートされている

- Apple iOS 6以降

- Google Android 2.3.4以降(Samsung KNOXを含む)

- Windows Phone 8.0以降

- Windows RT以降

- Windows 8.1

上記のデバイスに対しては、以下の表2のような制御が行える。Microsoft Intuneでは、Office 365よりも詳細な設定が可能だ。

| デバイスを工場出荷時の状態に戻す「フルワイプ」 | |

| 会社のデータのみを削除する「選択的ワイプ」 | |

| 紛失した可能性があるデバイスをセキュリティで保護できる「リモートロック」 | |

| デバイスのパスコードのリセット | |

| 表2 Microsoft Intuneでは、Office 365よりも詳細なパスワード管理が行える | |

- Microsoft Intuneによるリモートワイプ、リモートロック、パスコードのリセットを使用したデータの保護(マイクロソフト TechNet)

別途Microsoft Intuneの契約が必要になるが、モバイルデバイス管理以外にもソフトウエア配信機能を利用して「Office 365 ProPlus」を展開するなど、幅広く活用できるだろう。

今回はモバイルデバイス管理(MDM)という視点でOffice 365のセキュリティ強化を紹介した。この他、サードパーティが提供するサービス/ソリューションを利用する方法もあるだろう。MDMを実践するためには、まずは社内の運用ポリシーを定めることが重要になる。その上で、適切な方法を選択してほしい。

Office 365のMDM機能がパワーアップ!

米マイクロソフトは2015年3月30日(米国時間)、Office 365のMDM機能の拡張を発表した。

- Built-in mobile device management now generally available for Office 365 commercial plans[英語](Microsoft Office Blog)

新しく提供されるOffice 365のMDM機能では、企業ポリシーに準じたデバイスのみアクセス可能にする「条件付きアクセス」、デバイスのPINロックによる「デバイス管理」、企業データのみを削除対象とした「選択的消去」などの機能が利用できるようになる。これらの機能はOffice 365のビジネス向け、企業向け、教育機関向け、政府機関向けの各プランで無料で利用可能となるようだ。2015年4月下旬から数カ月かけて順次展開される予定とのことなので、ぜひ期待していてほしい。

- Azure Active Directory(Azure AD)

- Office 365のセキュリティとコンプライアンスをさらに強化する

- Office 2016を社内で展開する二つの方法

- 最新のディレクトリ同期ツール「Azure Active Directory Connect」でシングルサインオン環境を構築する

- Active Directoryのオブジェクトを「ディレクトリ同期ツール」でクラウドに同期する

- 「コンプライアンスセンター」でOffice 365のコンプライアンス管理を強化する

- OneDriveのセキュリティをRMSで強化する

- Office 365のモバイルデバイス管理機能

- Office 365のセキュリティを強化する「多要素認証」

- Office 365の監視とトラブル解決に使えるツール

- Exchange Onlineでメールのセキュリティ対策を設定する

- Officeアプリケーションを展開する

- Office 365のユーザーアカウントを作成する

筆者紹介

宮川 麻里(みやかわ まり)

株式会社IPイノベーションズ所属のマイクロソフト認定トレーナー。主に、Windows Server Active Directory、SQL Server、Office 365などを担当し、マイクロソフト認定コースや要望に沿ったカスタマイズコースを実施している。

関連記事

Active Directoryとクラウドの連携

Active Directoryとクラウドの連携

今回は、オンプレミスとクラウドを並行して利用する際のActive Directoryの効果的な活用方法と、将来におけるクラウド連携を考慮した管理方法を紹介する。 クラウド・サービス「Office 365」は運用コスト削減につながるか?

クラウド・サービス「Office 365」は運用コスト削減につながるか?

クラウド・ベースでOffice機能や電子メール機能などが提供されるマイクロソフトの「Office 365」を紹介。Office 365で運用コスト削減は実現可能か? “新しいOffice”はいろいろと新しい

“新しいOffice”はいろいろと新しい

これまで常識と思っていたことが、新しいバージョンでは通用しなくなるというのは戸惑うものです。最近、マイクロソフトの“新しいOffice”の更新に振り回された人は多いのではないでしょうか。 Office 365とのアイデンティティ基盤連携を実現する

Office 365とのアイデンティティ基盤連携を実現する

クラウド・サービスであるOffice 365でも、社内のActive Directoryアカウントを利用してシングル・サインオンできると便利だ。でも、その方法は? 社内ADをID管理基盤として利用する場合の環境構築手順を詳しく解説する。

Copyright © ITmedia, Inc. All Rights Reserved.