Azure Active Directory(Azure AD):Tech Basics/Keyword

Azure ADはクラウドベースの認証/SSO基盤である。ID管理や認証、さまざまなクラウドサービスに対するSSO、オンプレミスのActive Directoryとの連携などが行える。

「Azure Active Directory」(アジュール・エー・ディー。以下Azure AD)とは、マイクロソフトがクラウドサービスとして提供しているID認証/シングルサインオン(SSO)基盤である。ユーザーアカウント管理やその認証/承認、Office 365をはじめとするさまざまなクラウドサービスに対するSSO処理、オンプレミスのActive Directoryと連携した認証などができる。いわゆるIDaaS(Identity as a Service)の一種で、同社のクラウドプラットフォーム「Microsoft Azure」上に構築されている。

Azure AD登場の背景

従来のディレクトリサービスと言えば、オンプレミス型の「Active Directoryドメインサービス(AD DS)」が広く使われており、そこにクラウドとのID連携やSSOなどの機能を追加して運用することが多かった。

だが、クラウドサービスはまだまだ変化が速く、それにオンプレミスのAD DSだけで追従するのは難しくなってきている。また社内リソースより(社外の)クラウドサービスを主に利用する組織では、そうしたAD DSを構築・運用する価値を見いだせない場合もあるだろう。

Azure ADは、クラウドサービスと連携しやすいように作られた、クラウドベースの認証基盤である。クラウド環境で広く使われている各種の認証プロトコルなどに最初から対応しており、単独でも、AD DSとの連携でも、どちらでも使いやすいように設計されている。

Azure ADとAD DSの違い

Azure ADとオンプレミスのAD DSは、どちらも同じ「Active Directory」という名前が付いているものの、その機能は少し異なる。

AD DSが主に組織内でのディレクトリサービスとして使われるのに対し、Azure ADはクラウドサービスにおけるID認証に使われる。通常はこれらを両方組み合わせてハイブリッド型のID連携/SSOの認証基盤を構築し、社内でも社外でも同様にリソースにアクセスできるようにする。

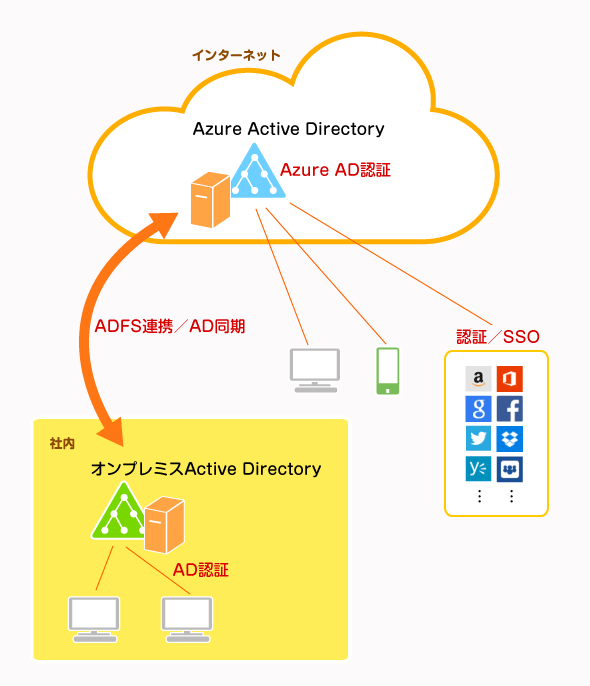

Azure ADとAD DSを組み合わせたハイブリッド型の認証基盤

Azure ADとAD DSを組み合わせたハイブリッド型の認証基盤Azure ADは、クラウド環境におけるID連携/SSOの認証基盤として設計されている。オンプレミスのAD DSと組み合わせることにより、従来よりもスムーズにID連携ができるようになっている。

ところでバックアップや障害対策、負荷分散などのために、AD DSをAzure上の仮想マシンにインストールして運用することがあるが(これを「AD on Azure IaaS」などという)、これはAzure ADとは異なるものである。Azure ADは目的も機能も、そこで利用されているプロトコルなどもAD DSとは全く異なっている*1。

*1 「Azure ADドメインサービス」という、AD on Azure IaaSなサービスが現在プレビュー版として提供されているが、これはオンプレミスのAD DSを置き換えるものではなく、オンプレミスのサービスをAzureへ移行させるときに利用するためのAD DS互換のサービスである。「クラウドでもWindowsドメイン認証とグループポリシー管理が可能になる――Azure ADドメインサービス」(Server & Storage)も参照のこと。

以下、Azure ADの主な機能を挙げておく。なおAzure ADサービスにはいくつかの料金プランがあり、単純なユーザー認証やID連携は無料プランでも利用できるが、一部の機能はAzure ADの有償プランでしかサポートされていない。

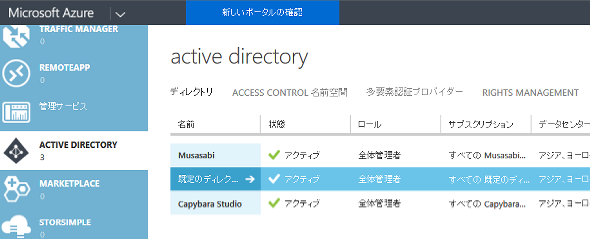

Azureポータル管理画面

Azureポータル管理画面Azure ADの管理画面。最初にドメインとアカウントを定義後、SSOで利用したいアプリケーションに対するID連携やオンプレミスのActive Directoryとの連携などを設定する。

ユーザーとグループの管理

Azure ADを利用する場合、最初にドメイン名(テナント名)とユーザー名などを決め、「<ユーザー名>@<ドメイン名>.onmicrosoft.com」のような形式のアカウントを作成する。もしくは、既に持っているMicrosoftアカウントを登録したり、AD DSと同期させて新しいIDを用意したりする。

Azure ADには、AD DSのようなOUやグループポリシーの機能はなく、機能は限定的である。グループごとにアクセスできるアプリケーションを限定したり、(後述の)多要素認証の条件設定などに利用できる。

アプリケーションに対するSSO設定

クラウドサービスに対してSSOができるようにするには、あらかじめ用意されているギャラリーからアプリケーションを選ぶだけで簡単にID連携を設定できる。

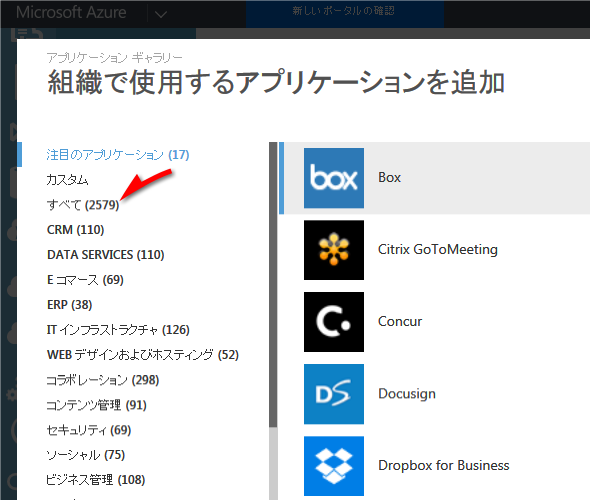

ID連携の設定

ID連携の設定クラウドサービスに対するSSOのID連携を設定するには、Azure管理用ポータルのギャラリーに用意されているアイコンから選ぶだけでよい。現時点では、2500以上のアプリケーションがあらかじめ登録されている。

多要素認証

アカウントの安全性を高めるために、単なるパスワード入力以外にも、モバイルアプリケーションやSMS、電話呼び出しなども組み合わせられる「多要素認証(Multi-Factor Authentication)」機能を利用できる。グループやアクセス先のアプリケーションなどに応じて認証方法を変えることも可能だ。

デバイス登録

あらかじめ登録されたデバイスにのみAzure ADへのアクセス許可を与えることができる。

サインイン画面のカスタマイズ

Azure ADへのサインイン画面をカスタマイズして、特定の背景やロゴを組織固有のサインイン画面に変更できる。

IDの監査

サインインの状況や認証の失敗などの状況を調べ、不正な利用が推測されたり、ウイルス感染やIDの盗難などが疑われたりするような場合は、それをログに残すことができる。

Azure ADとAD DSの同期

Azure ADで利用するユーザーやグループのIDは、最初にAzureの管理ツールを使って登録する。しかし既に構築されているAD DSがあるなら、ディレクトリ同期ツール「Azure Active Directory Connect」を使って、AD DSに登録されているオブジェクトをAzure ADに同期(移行)させておいてもよい。このツールを使うと、アカウントの定期的な自動同期やID連携のためのAD FS(Active Directory Federation Service)の設定、同期状態の監視などができる。

Azure ADアプリケーションプロキシ

社内ネットワーク上で動作しているWebベースのアプリケーションを、インターネット側からアクセスできるようにする機能。社内ネットワーク上のシステムにインストールしたコネクタを経由して、インターネット側から代理(プロキシ)でアクセスして、クライアントへ画面データなどを返すことができる。

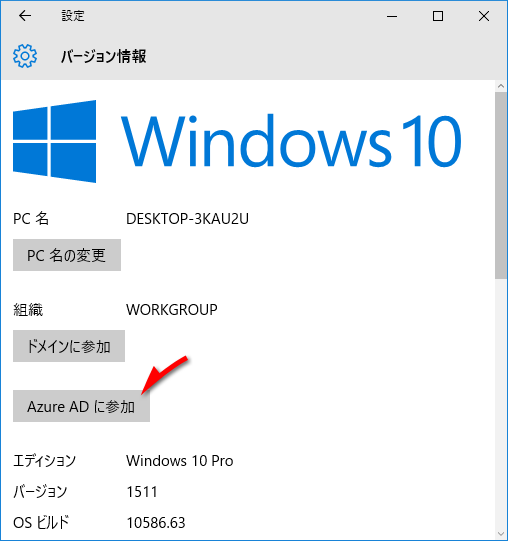

Windows 10のAzure ADサポート

Windows 10から、Azure ADに直接サインインできる機能が新たに追加された。従来のWindows OSと違い、Active DirectoryなしでもAzure ADでアカウントの集中管理が可能である。

Azure ADに参加しておくと、Azure ADのユーザーアカウントを使ってWindows 10にサインインし、そのまま連携しているサービスへSSOができる。

ただしAzure AD自体には、Active Directoryのグループポリシーに相当するクライアントの管理・制御機能はない。マイクロソフトのデバイス管理サービス「Microsoft Intune」と組み合わせれば、例えばリムーバブルデバイスの使用を禁止するなどの簡単な制御は可能である。

■関連リンク

- 連載「企業のID管理/シングルサインオンの新しい選択肢IDaaSの活用」

- 連載「Office 365運用管理入門」(Server & Storage)

- 「Azure Active Directory」(マイクロソフト)

Copyright© Digital Advantage Corp. All Rights Reserved.

Windows 10のAzure AD参加機能

Windows 10のAzure AD参加機能