マイナンバー対応だけじゃない、セキュリティ基礎体力向上を助けるソリューション群:第12回 情報セキュリティEXPO【春】リポート

2015年5月13日から15日にかけて東京ビッグサイトにて開催された「第12回 情報セキュリティEXPO【春】」のブースで最も目立った言葉は「マイナンバー対応」だろう。だがそれ以外にも、情報セキュリティ対策の基礎を強化するためのソリューションが多数展示されていた。その一部を紹介しよう。

2015年5月13〜15日、東京ビッグサイトにて「第12回 情報セキュリティEXPO【春】」が開催された。ほとんどのブースにおいて「マイナンバー制度」に関連する展示が行われる中、基礎となる情報セキュリティ部分を強化、支援するソリューションも多数展示されていた。その中からいくつかをピックアップして紹介しよう。

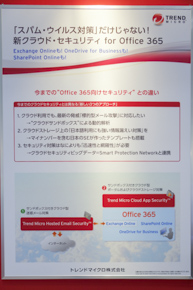

「Office 365」のAPI連携でクラウドでも脅威対策を

トレンドマイクロは「クラウド」の脅威対策ソリューションを展示していた。マイクロソフトが提供するクラウドサービス「Office 365」環境のメールおよびクラウドストレージのセキュリティを強化するソリューションで、これまで漠然としていた「クラウドへの不安」をカバーするものだ。

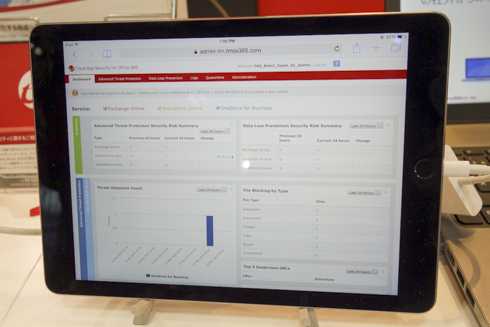

「Trend Micro Hosted Email Security」および「Trend Micro Cloud App Security」は、Office 365のExchange Online、およびSharePoint Online、OneDrive for Businessにセキュリティ強化機能を提供するソリューション。従来もMXレコードを変更することにより、クラウドメールサービスと企業の間に挟み込むことで添付ファイルのチェックや不正URLなどをスキャンするサービスがあったが、トレンドマイクロのソリューションはマイクロソフトが提供しているAPIを使い、標的型メール攻撃やスパムメール対策を行う。

また、クラウドストレージに保存されたファイルについてもAPI経由でスキャンし、サンドボックスによる解析やDLP(情報漏えい対策)を行う。DLP機能については日本向けの個人情報漏えい対策テンプレートが提供され、マイナンバーのフォーマットに合致するデータを検知することも可能とのことだ。

【関連リンク】

トレンドマイクロの3C戦略、2015年は「Office 365保護」や「カスタムシグネチャ生成」を提供(@IT)

http://www.atmarkit.co.jp/ait/articles/1503/25/news109.html

Microsoft Office 365向けセキュリティサービスを提供開始(トレンドマイクロ)

http://www.trendmicro.co.jp/jp/about-us/press-releases/articles/20150507042239.html

「ShellShock」を生で体感する

京セラコミュニケーションシステム(KCCS)はセキュリティビジネスにおける新ブランド「SecureOWL」を展開し、「情報漏えい耐性診断ソリューション」の紹介やデモを行った。2014年に猛威を振るった「ShellShock」や、いまだに未対策のWebサイトも多いクロスサイトスクリプティングの実演デモを通じ、話題になった脆弱(ぜいじゃく)性がどのように攻撃に使われるのかを解説していた。

具体的には、セミナー申し込みのフォーム画面の通信をキャプチャし、ユーザーエージェントを書き換えた上で送信、ShellShockの脆弱性を通じ、ユーザーエージェント部分に書き込んだシェルコマンドを実行することで、トップページにlsコマンドの結果を表示することや、wgetコマンドを実行させ、トップページ自体を書き換えるという攻撃デモを行っていた。

KCCSでは内部運用やアプリケーション、サーバー/クライアントなど多岐に渡る診断業務を行っているとのことだが、最初に「Webアプリケーション脆弱性診断から始めるお客さまが多い」という。昨今の情報漏えい事件や話題性の高い脆弱性の発見により、診断を受ける企業も増えてきたという。同社のデモを見ることで、@ITでも「本当は怖いパスワードの話」や「再考・ケータイWebのセキュリティ」を連載するHASHコンサルティング代表取締役の徳丸浩氏が執筆した冊子「0円からできるWebサイトのセキュリティ対策」も配布され、盛況なブースという印象だった。

【関連リンク】

内部脅威などを対象とした診断サービスを拡充し、セキュリティビジネスにおける新ブランド「SecureOWL」を展開(京セラコミュニケーションシステム)

http://www.kccs.co.jp/release/2015/0511/

セキュリティにおけるビッグデータ活用とは「インテリジェンスを活用する」こと

「ログを食わせてあげればいい」という解説からスタートしたのは、マクニカネットワークスが販売する「Splunk」だ。SIEM(セキュリティ情報イベント管理)が注目される中、セキュリティ関連の分野においても、ログの中から兆候を「発見」するためのツールとして利用する事例が増えてきているという。

Splunkはビッグデータを処理するツールとして販売されており、その応用範囲は広い。フォーマットの異なるログを一元管理でき、IDやIPアドレス、サーバー名などの定義を意識することなく表示できる。また、表示される行を見ながら細かなフィルタリングも指定でき、ある程度直感的な絞り込みや可視化が可能になる。CSIRTの作業のうち、インシデント化後の「調査」フェーズで活用できるツールだ。

もともとは汎用的な「マシンデータ分析プラットフォーム」としてビッグデータ解析で使われてきたが、セキュリティ分野においても活用が広がっている。デモにおいては各種ログから不正ログインの試行をリストアップし、最も回数が多いIDを表示するなどの処理を数ステップで行っていた。インテリジェンスを持つIT管理者ならば、Splunkを使って想定した攻撃の形跡をログから抽出するのも1カ月程度のトレーニングでできるとのことだ。

【関連リンク】

眠る「マシンデータ」を処理、スプランクが国内でのビジネス戦略を発表(@IT)

http://www.atmarkit.co.jp/ait/articles/1401/16/news117.html

脅威に関する情報を収集、可視化し、侵入後の対応を迅速に

アズジェントは、マネージドセキュリティサービス「セキュリティ・プラス」などとともに、2015年4月から販売を開始した米ダンバラのCSIRT支援ツール「DAMBALLA Failsafe」を紹介した。

近年、脅威の高度化、巧妙化に伴い、ファイアウォールやアンチウイルスといった予防策だけで100%侵入を防ぐのは難しいという認識が業界全体で共有されつつある。DAMBALLA Failsafeもこうした認識に基づいて開発された製品だ。さまざまな予防策をすり抜けて侵入してきた脅威を、8つの検知エンジンを用いて検知。感染した可能性の高い端末を特定するとともに、攻撃に関する情報を提供し、CSIRT(Computer Security Incident Response Team)の作業負荷を軽減するという。

また、近日中にリリース予定のSIEM(Security Information&Event Management)アプライアンス「SIEM-J+」のデモ展示も行った。複数のセキュリティ機器からログを収集し、「今、どこからどのような攻撃が行われているか」「どの端末が脆弱な状態にあるか」といった情報を、一つの画面で分かりやすく表示するものだ。近年、ログの相関分析を行うことで今のセキュリティ状況を可視化するSIEMに注目が集まりつつあるが、運用、分析には相応の手間とノウハウが必要だった。SIEM-J+はもともと、セキュリティ・プラスの運用のためにアズジェントが独自に開発してきたSIEM機能をベースに、顧客向けに使いやすくパッケージ化したもので、手軽にSIEMを運用できるようにするという。

インシデント対応においては「時間」が鍵を握る。時間が経てば経つほど脅威は組織の内部で拡散して被害を広げ、原因追及を難しくするし、逆に迅速に脅威を検知できれば、傷が小さいうちに食い止められる。アズジェントではこれらの製品を通じて、素早く脅威を特定し、対応できる体制作りを支援していくという。

【関連リンク】

アズジェント、マルチベンダのマネージドセキュリティサービス提供(@IT)

http://www.atmarkit.co.jp/ait/articles/1303/29/news058.html

機器を買わずにできる、SSL/TLS設定のベストプラクティス

情報処理推進機構(IPA)のブースでは連日さまざまなセッションが行われ、多くの来場者を集めていた。その一つ「SSL/TLS暗号設定ガイドライン〜安全なウェブサイトのために(セキュリティ対策編)〜」では、IPA 技術本部 セキュリティセンターの神田雅透氏が、2015年5月12日に公開した「SSL/TLS暗号設定ガイドライン(PDF)」の狙いとポイントを解説した。

今やWebサイトにとってSSL/TLSは必須のツールだが、残念ながら適切に設定されていないまま運用されているケースが少なくない。加えて、HeartbleedやPOODLE、FREAKなど、深刻な脆弱性が相次いで公表され、多くの組織が対応に右往左往する事態が生じた。SSL/TLS暗号設定ガイドラインはこうした状況を踏まえ、サーバー認証や暗号化といったSSL/TLSの果たす役割を解説し、Webサーバーで適切に設定を行うための情報をまとめたものだ。作成は、暗号技術評価プロジェクトのCRYPTRECが行っている。

神田氏は、「SSLは約20年に渡って使われてきたプロトコルであり、『なるべく相互につなげてあげよう』という思想を優先して作られている。相互接続性を優先した結果、MITM(Man in the Middle)攻撃をはじめとするいろいろな問題が起きている」と述べた。

「不正なサイトかどうか見分けがつかず、フィッシングサイトへ誘導されるなどいろいろな問題が発生している。こうした問題を減らすため、新たに機器を買わずとも、Webサイト側の設定でできることをカバーしようというのがこのガイドラインの狙いだ」(神田氏)。

ポイントは、安全性と相互接続性、利便性のバランスを取るため、Webサイトの性質に応じて三段階の基準を設け、それぞれに「推奨されるプロトコルバージョン」「推奨される暗号スイート」「サーバー証明書の設定」を解説していることだ。多少セキュリティに目をつぶっても古いWebブラウザーも含め多くのユーザーからアクセス可能なことを優先するか、高い安全性を重視して使い方を限定するか、あるいはその中間の「ほどほど」で行くか、それぞれの使い方に応じてベストプラクティスを紹介している。

さらに、サーバー管理者が設定を確認できる「チェックリスト」が付属している他、ApacheやMicrosoft IIS、Nginxそれぞれの具体的な設定項目も解説されている。

IPAでは今後、TLSのバージョンアップ状況もにらみつつ、適宜ガイドラインを改定していく予定だ。「安全なウェブサイトの作り方」とともに、Webサーバーの構築や運用に当たる実務担当者に、ぜひ参考にしてほしいとしている。

【関連リンク】

SSL/TLS暗号設定ガイドライン〜安全なウェブサイトのために(暗号設定対策編)〜(IPA)

http://www.ipa.go.jp/security/vuln/ssl_crypt_config.html

OpenSSLの「Heartbleed」脆弱性は2年前から存在、「最悪のケースを想定して対処を」と専門家

http://www.atmarkit.co.jp/ait/articles/1404/10/news128.html

Copyright © ITmedia, Inc. All Rights Reserved.

京セラコミュニケーションシステムブース

京セラコミュニケーションシステムブース

「SSL/TLS暗号設定ガイドライン」を手に、安全性と利便性、相互接続性のバランスを取るため適切に設定を行ってほしいと呼び掛けたIPA 技術本部 セキュリティセンターの神田雅透氏

「SSL/TLS暗号設定ガイドライン」を手に、安全性と利便性、相互接続性のバランスを取るため適切に設定を行ってほしいと呼び掛けたIPA 技術本部 セキュリティセンターの神田雅透氏