「IoT機器のセキュリティ」実現に向けた各社のアプローチとは:セキュリティ・アディッショナルタイム(7)(3/4 ページ)

セキュリティチップの活用でエンドツーエンドの保護を図るマクニカ

ITシステム向けセキュリティソリューションで知られるマクニカだが、IoT分野にも力を注いでいる。同社は「Mpression IoT PoC」という形で、複数の製品群を組み合わせ、エンドツーエンドでセキュアなIoT環境を実現するコンセプトを紹介した。

同社もDNPハイパーテックと同様に、「IoTの世界では、攻撃者が機器を手に入れ、Man-At-The-End(MATE)攻撃によってソフトウェアを解析し、プログラムの改造などを行う恐れがある」と指摘する。これに対して、プログラムの難読化やチェックサムによる完全性チェックといったソフトウェア面での対策に加え、耐タンパ性を備えたハードウェアの採用やエンドツーエンドでの暗号化、その処理に用いられる鍵の管理までを組み合わせることで、セキュリティを担保したIoTの実現を目指すという。

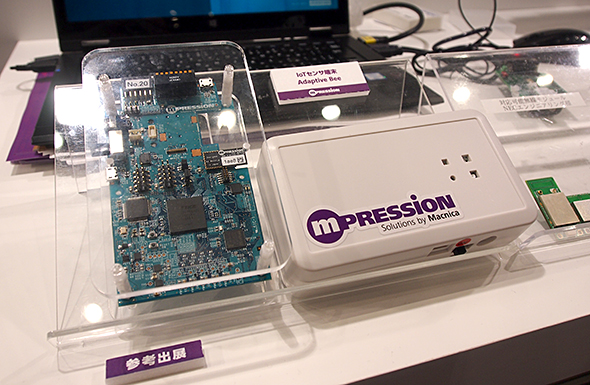

ブースではコンポーネントの1つとして、独自開発のセンサー端末「Adaptive bee」を紹介した。これはInfineon Technologiesのセキュリティチップ「Optiga Trust P」を採用し、ホワイトボックス暗号方式を採用したセンサーで、秘密鍵の管理をハードウェアで行うことにより堅牢性を高めているという。ゲートウェイ側でも、インテルの「DK300シリーズ」を採用する他、クラウド側は既存のITセキュリティ製品を活用することで、川上から川下までのセキュリティを確保していくコンセプトだ。

マクニカは「現状ではIoTはまだ黎明期にある。今後の攻撃の急増に備えることは大事だ」と説明し、IoTビジネスの展開に備え、今の段階からセキュリティを考慮しておくことが大切だと強調した。

「正常」「平常」を基準値に、異常や脅威を見つけ出す複数の試み

IoTと重なる範囲として、重要インフラやプラントをコントロールする制御システムのセキュリティにも注目が集まっている。ウクライナの変電所がサイバー攻撃を受けて停電を引き起こした事件や、ドイツの原子力発電所で使われるPCがマルウェアに感染するといったセキュリティインシデントが報告され、注目を集めたばかりだ。

ただ、多様な使われ方があるITシステムに対し、制御システムでは比較的定型的な操作が多い。そこに目をつけ、正しい動きをホワイトリスト的に定義し、そこから外れる挙動を除外することによって、脅威の侵入を防ごうと試みる製品がいくつか登場した。

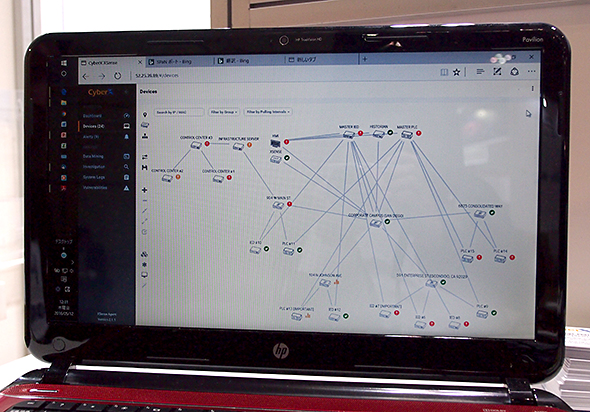

イスラエルパビリオンに出展したCyber-Xは、SCADAを用いる制御システム向けのセキュリティアプライアンス「XSense」を紹介した。ITシステムにおけるネットワークモニタリングツールと似たような形で、スパンポート経由でデータをミラーリングして収集し、機械学習によって分析する。これによりネットワーク構成を自動的に把握した上で、正常な通信と攻撃とを区別し、必要に応じてアラートを出す仕組みだ。特徴は、制御システムの状態を可視化できるため、攻撃はもちろん、「古いOSが使われている」といった状況や誤操作、異常なども検出できることだという。

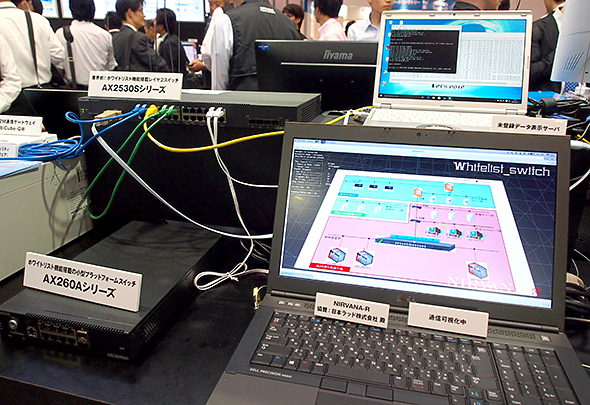

またアラクサラネットワークスは、2015年に発表したホワイトリスト機能搭載のネットワークスイッチ「AX260Aシリーズ」と「AX2500Sシリーズ」を紹介した(関連リンク)。これは「ブラックリストに基づく制御では、新たなマルウェアなどへの対処は限界がある」という考え方に基づいて開発された製品で、「登録モード」で動作させるとネットワークトラフィックを学習し、自動的にアクセスコントロールリストを生成する。つまり、人の手で作業を行わずとも、登録された通信、許可された通信以外は通さないようにする仕組みだ。会場では、トラフィック可視化システム「NIRVANA R」と組み合わせ、ネットワークを見える化するデモンストレーションも行われていた。

NECも、人工知能を活用して異常を検知する「自己学習型システム異常検知技術」を紹介した。会場には、人工知能によって「攻撃」や「不審な兆候」を見つけ出すアプローチを採用した製品も登場していたが、NECは逆に、「平常時」の把握に人工知能を活用する。数年にわたってNEC社内で運用し、端末同士のつながりやファイルとプロセスの関係など、正常と異常の定義に活用できるパラメータを抽出したという。こうしてまず「平常状態」を定義し、そこにあり得ないイベントが発生すると異常と判断し、解析や対応といったプロセスに移る仕組みだ。ITシステムはもちろん、平常時の動きを定型化しやすいIoTや制御システムといった分野に、まさに適したアプローチだと同社は説明していた。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ITとIoTのセキュリティ、一文字違いで大違い

ITとIoTのセキュリティ、一文字違いで大違い “IoT時代”に知っておくべき最低限のセキュリティ常識

“IoT時代”に知っておくべき最低限のセキュリティ常識