2016年のInterop Tokyoに登場する、SD-WANとセキュリティのユニークな製品たち:Interop Tokyo 2016ピックアップ(1)

2016年6月8〜10日に、千葉・幕張メッセで「Interop Tokyo 2016」。ネットワークおよびセキュリティで、数々の先端的な製品やサービスが登場する。ここではSD-WANとセキュリティで注目の製品を簡潔に紹介する。

2016年6月8〜10日に、千葉・幕張メッセで「Interop Tokyo 2016」が開催される。ネットワークおよびセキュリティで、数々の先端的な製品やサービスが登場する。本記事では、Best of Show Awardノミネート製品を中心に、注目の製品を簡潔に紹介する。今回はSD-WANとセキュリティで注目の製品を取り上げる。

製品・サービスのジャンルとして確立したSD-WAN

まずSD-WANがネットワーク製品/サービスのジャンルとして確立されたことが、今年のInterop Tokyoでは明確に見て取れる。昨年は特化型ベンチャー企業の動きばかりが目立ったが、主要ネットワーク製品ベンダーが軒並みこの市場に参入してきた。

SD-WANは、企業のWANに関連する課題を、ソフトウェアの力で解決することを目指している。その課題とは、一言でいえば広域VPN(MPLS)接続の回線コストだ。

これまでの「WAN最適化製品」では、MPLS回線にできるだけ多くのアプリケーションのトラフィックを詰め込めるようにし、あるいは優先順位を制御する仕組みに力を注いできた。SD-WAN製品では発想を変え、インターネット接続回線を併用、あるいはインターネット接続回線のみで社内WANを構成できるようにすることを目指す。

インターネット接続回線の利用ではIPsecによるVPNを容易に設定できるようにし、アプリケーションごとに専用線とインターネット接続回線の間(あるいは複数のインターネット接続回線の間)でトラフィックを振り分ける機能を備える。また、遠隔拠点とインターネット(あるいはクラウドサービス)との間の直接通信によって、さらに社内WANの負荷を軽減できるようにするため、各拠点へのセキュリティ機能の適用を実現している製品が多い。

米Viptelaと米VeloCloudは2015年のInterop Tokyoでも活発に活動していたが、今年もViptelaは日商エレクトロニクスなどが展示、VeloCloudはネットワンシステムズがこれに基づく同社のサービスを紹介する形で、出展する。どちらもサービス、あるいは製品+サービスの形態をとっている。

Viptelaは、拠点に設置するCPEで、小中規模拠点に適した小型製品「Viptela vEdge 100b」を新たに発表しており、これを紹介する。LTE接続に対応し、無線LAN機能を備えたCPEも、技適マークを取得次第、国内投入されるという。同社はAmazon Web Services(AWS)に対応した、仮想アプライアンスも提供している。このため、例えばAWS上の自社論理ネットワークセグメント(Amazon VPC)に対し、各拠点からIPsec VPNで直接接続するといった構成も可能。

同社製品の基本的な特徴は、単一の企業WANを多数の論理ネットワークセグメントに分割できることにある。店舗では顧客のインターネットアクセスと業務利用を分けることなどができる

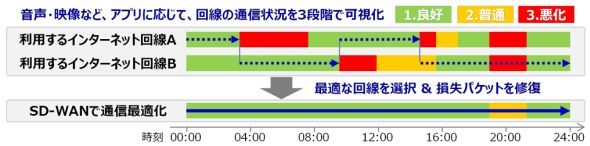

VeloCloudの製品・サービスを採用した「ネットワン クラウドSD-WANサービス」では、MPLS回線利用を撤廃して、2事業者のインターネット接続回線併用構成に移行することで、大幅なコスト削減が図れるとアピールしている。VeloCloudは、リアルタイムでの細かな経路選択および帯域制御を備えるといい、複数の通信サービス事業者を併用することで、可用性を高めるとともに、各事業者のサービス品質のぶれにも対応できるとする。

VeloCloudのCPE「VeloCloud Edge 500」は、無線LAN機能を備え、LTE接続にはUSBドングルで対応する。ネットワンのSD-WANサービスでは、CPEについては買い切り、サービス料金に含める、の2つの形態を用意している。これを含めて、同サービスはWANに関する総合運用代行サービス的な位置付けになっている。

関連して、シスコシステムズは今回のInteropで、「Enterprise NFV(企業向けNFV)」と同社の呼ぶソリューションを紹介する。Enterprise NFVでは、各拠点に設置する統合ルータ「ISR 4000シリーズ」にも搭載可能な同社のサーバ「Cisco Unified Computing System(Cisco UCS)」でハイパーバイザを動かし、この上でルーティング、WAN最適化、ファイアウォールなどをソフトウェアとして動作させる仕組みが基本となっている。シスコは、他社のソフトウェアも同一プラットフォーム上で動かせるとしている。

この仕組みで、上記のSD-WAN製品と同様に、アプリケーションに基づく経路選択、各拠点からクラウドサービスへの直接接続によるMPLS回線のオフロードなどのメリットを提供する。

各拠点とクラウドサービスとの直接接続については、キャッシュ機能により、Office 365サービスやWindows Update、YouTubeなどの体感速度を向上できるという。直接接続におけるセキュリティに関しては、仮想アプライアンスとして動作するファイアウォール、IPS(侵入防御システム)の「FirePOWER」、Webセキュリティサービスの「Cisco Cloud Web Security」などを各拠点に適用できる。

ちなみにシスコは、同社のSDNコントローラ「APIC-Enterprise Module(APIC-EM)」などを使い、SDNを企業のキャンパスネットワークに適用する取り組みを、2016年に入って本格化させている。APIC-EMでは機器とCLIでやり取りするため、既存のルータ製品でも管理・制御の対象として含めることが可能。アプリケーションを通じて、様々なネットワーク運用作業の抽象化・自動化が実現できる。Enterprise NFVも、この一環といえる。

ジュニパーネットワークスは、同社が「クラウドCPE」と呼ぶ「NFX250」を今回のInteropで紹介する。こちらは、上記のSD-WAN製品と同様のメリットを発揮できるものだが、どちらかといえば通信事業者がWANサービスにおけるCPEの展開と付加価値サービスの提供を容易にするための製品だといえる。

NFX250では、SDNコントローラ「Contrail」によるサービスオーケストレーションで、CPEの導入作業を省力化できる。また、NFX250ではハイパーバイザ上で、同社の統合セキュリティルータ「SRX」の仮想アプライアンス版や、その他のネットワーク機能をソフトウェアとして動かせる。通信事業者はNFX250という単一のボックス上で顧客ニーズに応じてセキュリティ機能などのモジュールを選択的に動作させ、これをサービスとして提供できる。また、これらの機能を、NFX250でなく通信事業者のデータセンター側で動かし、顧客に対して選択的に適用する仕組みも作れる。顧客は、例えばセキュリティのために複数の機器を組み合わせる必要はなく、運用も通信事業者に任せる形で、課金サービスとして利用できる。

セキュリティでは標的型攻撃対策が進化、そして監視ソリューション

セキュリティでは、標的型攻撃に対抗する製品・サービスの出展が目立つ。

富士通は、企業のLAN上に設置してマルウェア活動を検知・遮断する「社内ファイアウォール」的製品の「iNetSec Intra Wall」を販売している。これをインターネットとの境界に設置する同社製品「IPCOM EXシリーズ」と連携させることで、コマンド&コントロール(C&C)サーバとの通信を自動的に遮断する。比較的安価にマルウェア対策が可能という。

アラクサラネットワークスは一部の通信だけを選択的にミラーリングする「Policy Based Mirror(PBM)」機能を搭載したスイッチ、「AX2530S」「AX8300S/AX8600S」などを出展する。動画通信は除外するなど、セキュリティ機器の監視対象を絞ることで、標的型攻撃対策の効率化を図る。連携するセキュリティ機器を選ぶこともない。AX8300S/AX8600Sシリーズは100Gbps通信に対応する。

「ATP(Advanced Threat Protection)」などと呼ばれる、ゼロデイ攻撃への対応を視野に入れた高度な標的型攻撃対策を目指す製品・サービスも増えている。

デルは、ファイアウォール製品「SonicWALL」と組み合わせたサービス、「SonicWALL Capture」を紹介する。SonicWALLで既知のマルウェアではないが疑わしいファイルを検出すると、これをSonicWALL Captureサービスに送信、分析結果が戻るまでこのファイルの侵入をブロックする。

ジュニパーネットワークスは、同社の統合セキュリティルータ「SRX」と連携するマルウェア対策のクラウドサービス「Sky Advanced Threat Prevention(Sky ATP)」を紹介する。SRXはSkyATPの最新マルウェアデータベースを常時活用し、既知のマルウェアをブロックする。疑わしいファイルはSkyATPに送信し、即座にチェックできる。また、SRX上で既知のC&Cサーバリストを自動的に更新し、これに基づいて感染ホストとC&Cサーバの通信をブロックできる。

フォーティネットジャパンは、UTMの「FortiGate 3200D」、端末保護「FortiClient」、サンドボックスの「FortiSandbox 3000D」、分析装置の「FortiAnalyzer 3900E」を組み合わせたATPのデモを、ShowNetで実施する。

シスコは、セキュリティの攻撃前、攻撃中、攻撃後にわたる可視化と対応を行うFirePOWERで、新製品「FirePOWER 4100」を展示する。この製品は1Uのサイズだが、40Gbpsのネットワークモジュールを搭載する。

また、同社はトラフィックフローモニタリング技術 NetFlowを活用するセキュリティ製品「Stealthwatch」を出展する。NetFlowはパケットサンプリングではなく、全パケットを(圧縮やフィールド限定の上で)取得できる。これを活用し、偵察活動、マルウェア拡散、情報漏えい、DDoS攻撃の発信元などを解析・検知、これを基に防御や通知を行えるようになっている。

ユニークなセキュリティ対策製品が続々登場

アズジェントは、一般的な「ハニーポット」とは異なるユニークな手法により、攻撃者が侵入した場合に被害を防ぐ、イスラエルのIllusive Networksが開発した「illusive」を出展する。

illusiveでは、サーバやPCのキャッシュメモリに、実在しないFTPサーバ、Webブラウザの閲覧履歴、データベースのログイン情報などの偽情報を配布、攻撃者に対し、実際のネットワークよりもはるかに複雑な大規模ネットワークであるかのように見せるとともに、攻撃者を混乱させ、目的の情報にたどり着けないようにするという。おとり情報に対する不正アクセスは、管理者にリアルタイムで通知する。

マクニカネットワークスの展示する「Attivo Networks BOTsink」は、これと若干似ている。BOTsinkを機器、あるいは仮想アプライアンスとして導入、実OS、実アプリケーションを利用して、偽のファイルサーバ、認証サーバ、クライアント環境などを構築し、社内ネットワークに接続しておく。これに侵入してくる攻撃を検知する。また、この環境の「信ぴょう性」を高めるため、撒き餌として、おとり環境のサーバやアプリケーションの認証情報を端末にキャッシュしておくことができるという。

SQLインジェクション攻撃の検知と防御に特化したサービスも登場する。ベルウクリエイティブが出展する「ParnaWall」で、同社によるとアプリケーションサーバとデータベースの間のSQL文を直接監視、SQLインジェクション攻撃を検知して排除するという。機械学習などを用い、ホワイトリストの作成が半自動的に行えるのも特徴という。ParnaWallは、月額料金制のサービスとして提供される。

「内部犯行による情報漏えいを防ぐ、あるいは監査に対応するためには、一般的なログ取得では不十分」として、ジュピターテクノロジーは、ユーザー操作を記録するツール「ObserveIT」を出展する。

この製品では、Windows、Linux、UNIXの端末にエージェントを組み込み、ユーザーのコマンドとその結果出力、スクリーンショット、ウィンドウタイトル、キー入力などを取得・保存する。これにより、社員や契約スタッフによる操作を把握できる。最新版では、この記録を基に、ユーザーごとのリスクスコアを自動的に計算し、表示する機能が加わったという。

マクニカネットワークスの展示する「Menlo Security Isolation Service」は、Webセキュリティサービスの一種で、プロキシとして、企業の端末に代わってWebサーバにアクセスし、レンダリングを行う。端末には、レンダリング後の画面情報が届けられる。このため、悪意のあるコンテンツが端末に届くことはない。

関連記事

INTEROP TOKYO 2015の歩き方(1):ネットワークはさらに高速化、SDNも当たり前に

INTEROP TOKYO 2015の歩き方(1):ネットワークはさらに高速化、SDNも当たり前に

INTEROP TOKYO 2015では、ネットワーク製品の高速化対応がさらに進む一方で、柔軟性を確保するとともに高度な制御を実現する手段として、各種のSDN、あるいはSDN的な仕組みが自然に使われつつある状況を、体感できるはずだ。 INTEROP TOKYO 2015の歩き方(2):人ごとではないセキュリティ脅威、対策製品が多数出展

INTEROP TOKYO 2015の歩き方(2):人ごとではないセキュリティ脅威、対策製品が多数出展

2015年6月10日に開幕のINTEROP TOKYO 2015。大規模かつ重要なセキュリティ事案が発生する中、防御を強化するさまざまな製品の展示・デモが見られる。 NTTデータ先端技術、ブロケード、デル、レッドハット:4社がオープンソースNFVをリアルに検証、通信事業者のスピード向上を支援

NTTデータ先端技術、ブロケード、デル、レッドハット:4社がオープンソースNFVをリアルに検証、通信事業者のスピード向上を支援

NTTデータ先端技術は、ブロケード、デル、レッドハットと共に、OpenStack Tackerを採用したキャリアNFVの共同検証を実施したと発表した。オープンソースを活用し、通信事業者の新サービス展開スピードを高めることが目的という。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.