管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM):vNextに備えよ! 次期Windows Serverのココに注目(56)(2/2 ページ)

PAMの展開にはMIM 2016と要塞ドメインが必要

PAMは、Windows Server 2012 R2以降のActive Directoryフォレスト/ドメインと、MIM 2016が提供するPAMコンポーネント(MIM Service\Privileged Access Management)で実現されるセキュリティ機能です。

PAMの展開には、企業内のActive Directoryフォレスト/ドメイン(業務ドメイン)とは別に、PAM用の「要塞ドメイン(Bastion Domain)」を構築し、MIM 2016のPAMコンポーネントを展開します。PAMは、業務ドメインから要塞ドメインへの一方向の信頼関係に基づいて、企業内リソースに対する管理操作特権(例えば、共有フォルダへのフルコントロールアクセス権、ドメイン管理者、データベース管理者、リモートデスクトップ接続の許可など)を制御します。

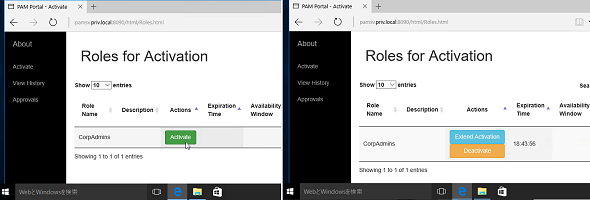

PAMの概念と導入方法は少々複雑です。エンドユーザーのエクスペリエンスも、Windows PowerShellのコマンドレット(New-PAMRequest)を使用したコマンドライン操作が基本です。ただし、MIM 2016のPAMはREST APIを提供しているため、例えばWebポータル(サンプルが提供されています)をユーザーに提供して、特権申請の操作を簡素化することは可能です(画面6)。PAMについて詳しく知りたい方は、以下のドキュメントを参考にしてください。

- Privileged Access Management for Active Directory Domain Services(docs.microsoft.com)

- EMSによるセキュリティ対策:ID保護ソリューション評価ガイド(マイクロソフト)

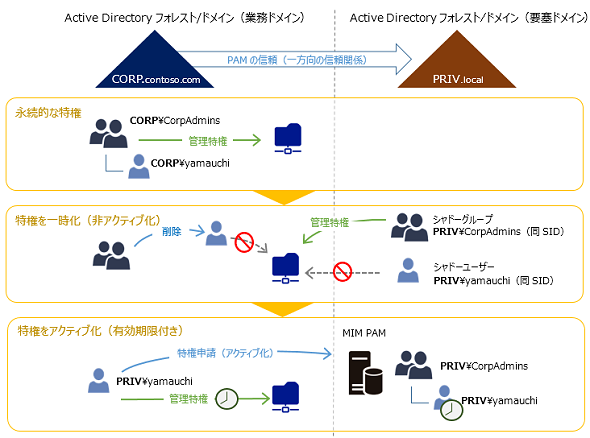

以下の図1は、共有フォルダの管理特権(フルコントロールアクセス権)をPAMで制御するイメージです。

通常、あるリソースへの管理特権をユーザーに付与するには、ドメイングループにアクセス許可を設定する、もしくは特権許可を持つビルトイングループを利用して、ユーザーをそのグループのメンバーにして特権を永続的に与えます。

PAMは、要塞ドメイン側にシャドーグループとシャドーユーザーを準備し、シャドーユーザーの特権を一時化(非アクティブ化)します。この時点で管理者は、業務ドメイン側のユーザーを特権グループのメンバーから削除して、永続的な特権を削除できます。

特権アクセスを必要とするユーザーは、要塞ドメイン側のシャドーユーザーの資格情報を使用して特権のアクティブ化をセルフサービスでMIM 2016のPAMサービスに要求し、取得できます(画面6)。このアクティブ化された特権は、有効期限が付いており、有効期限が切れた時点で特権は再び非アクティブ化されます。

画面6 PAMによる特権アクセスの要求と許可。この例ではポータル(サンプル提供)を使用しているが、本来はWindows PowerShellのコマンドライン操作(New-PAMRequest)で特権のアクティブ化を要求する

画面6 PAMによる特権アクセスの要求と許可。この例ではポータル(サンプル提供)を使用しているが、本来はWindows PowerShellのコマンドライン操作(New-PAMRequest)で特権のアクティブ化を要求する「PAM」とMicrosoft Azureの「PIM」の関係は?

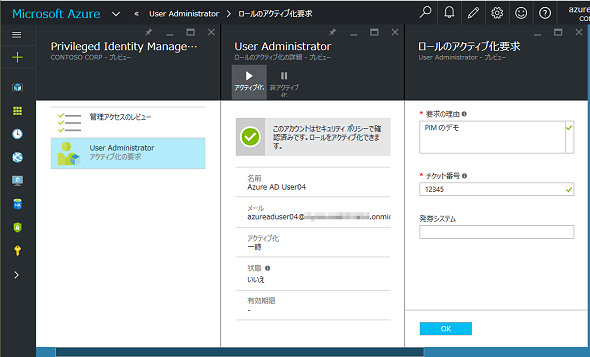

Microsoft Azureには、PAMにその名前と機能がよく似たサービス「Azure Privileged Identity Management(PIM)」(現在はプレビュー提供中)があります。PIMは、Azure Active Directory(Azure AD)における特権アクセス管理のサービスであり、Azure ADの管理ロールの永続化または一時化を管理できます。PAMは「PIMのオンプレミス版」と考えるとよいでしょう(画面7)。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.