Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ:Windows 10が備えるセキュリティ機能(1)(2/2 ページ)

仮想化を利用してセキュリティを保証するVBS

さまざまな攻撃手法のうち、認証情報を不正に取得する攻撃に対して、Windows 10では「Virtualization Based Security(VBS)」と呼ぶ仮想マシンを使った分離機構を導入して対策した。

例えば、Windowsが内部に保持している認証情報(ハッシュ)を横取りして不正に認証を行う「Pass-the-Hash攻撃」は、標的型攻撃で利用されることが多い。Pass-the-Hash攻撃では、Windowsシステムの管理者権限をまず取得し、次にアクセス時に特権を必要とするシステム情報から、攻撃に必要な情報を得る。このような攻撃の流れを断ち切るのがVBSだ。

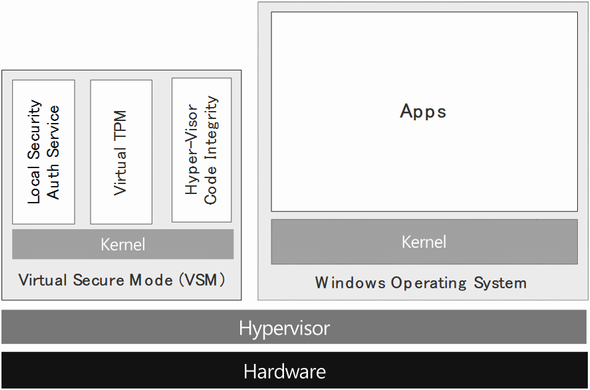

VBSの構成を図4に示す。VBSは仮想化基盤「Hyper-V」を利用している。Windows 10では、「Windowsオペレーティングシステム(以下Windows OS)」自体が仮想マシンとして動作しているが、このWindows OSと「VSM(Virtual Secure Mode)」と呼ばれる、もう1つの仮想マシンが動作している。

VSMは、ハイパーバイザー上で動作する独立したシステムで、いわば「マイクロOS」として動作し、資格情報などをOSの処理から保護する。つまりWindows OSから完全に独立しているため、Windows OSが侵害を受け、特権を取られたとしても、VSMは侵害されない。

VSMはこの特長を利用して、Pass-the-Hash攻撃などを防ぐ。Pass-the-Hash攻撃では、LSA(Local Security Authority)の認証情報を管理するLocal Security Authentication Serviceが攻撃されるが、VBS構成では、このLSAがVSMに格納されているため、攻撃は不可能というわけだ。

同様にクラウドや仮想マシンでTPM(Trusted Platform Module、セキュリティチップ)を利用するためのVirtual TPM、ドライバーやカーネルモードで動作するコードの完全性を検証するためのHyper-Visor Code Integrityも、VSM内に実装されている。

次回はWindows 10が備える5つのセキュリティスタックのうち、今回の「デバイスの保護」に続いて、2番目の「脅威(攻撃)からの保護」を解説する。

筆者プロフィール

高橋 正和(たかはし まさかず)

日本マイクロソフト株式会社

チーフ セキュリティ アドバイザー

1980年代初頭からミニコン、PC-98、8085、4bitマイコンなどを使った制御システムの開発などを経験。

1980年代中頃から、日本デジタル研究所株式会社で標準ライブラリの開発保守、開発環境の開発保守、独自OSからWindows NT/Windows XPへの移植、品質管理、新入社員向けのC言語の新人教育などを担当した。

標準ライブラリでは、ファイルシステムやSocketライブラリの開発・実装・保守、開発環境では、68K系のCPUにWhite Sims’s Cによるリロケータブルな実行ファイル形式という特性を使って、オーバーレイリンカー・ローダーなども開発した。

1999年にISS(現在はIBM)セキュリティに関わり、2006年から現職(日本マイクロソフト株式会社 チーフセキュリティアドバイザー)を務める。

Copyright © ITmedia, Inc. All Rights Reserved.

図4 Windows OSとセキュリティ用のVSMはそれぞれ仮想マシンとして実装されている

図4 Windows OSとセキュリティ用のVSMはそれぞれ仮想マシンとして実装されている