SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは:AD FSを使ったSaaSとのSSO環境構築(1)(1/3 ページ)

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Windows Server 2016のAD FSを使ったSaaSとのSSO環境構築

メールやスケジュール、ドキュメント管理などのさまざまなシステムがSaaS(Software as a Service)になり、多くの企業で日常的に利用を始めています。このようなSaaSを利用する場合、ログインのアカウントとパスワードが既存システムと異なっているとユーザーの利便性が下がり、情報システム部門の管理負担も大きくなってしまいます。

そのため業務でのSaaS導入においては、既存のID管理システムで管理しているアカウントとパスワードによるログイン、つまりシングルサインオン(SSO)とアカウント/パスワードの一元管理ができることが望まれます。さらにセキュリティの観点からは、SaaSへのアクセスを特定の経路のみに限定する、特定のデバイスのみに限定する、といったことも必要となります。

本連載では、このような問題を解決できる「Windows Server 2016 Active Directoryフェデレーションサービス」(AD FS 2016)の紹介と、代表的なSaaSである「Office 365」とのSSO環境構築手順を説明します。

SaaSに移行するときに考えるべきこととは

これまで多くの企業では、メールやスケジューラー、ドキュメント管理など、情報共有を目的としたグループウェアを自社のオンプレミス環境に構築し、運用してきました。現在これらのグループウェアは、MicrosoftのOffice 365やGoogleの「G Suite」などのようにクラウド上に構築されているシステム、いわゆるSaaSとしても提供されています。

SaaSはオンプレミスのシステムと比べて、ハードウェアやソフトウェア、構築作業費用などの初期導入コストと、ハードウェアやOS、ミドルウェアなどの運用保守コストを削減できます。そのため、オンプレミス環境からSaaSへ移行を進める企業は少なくありません。しかし移行において、事前に考慮すべき重要なポイントが2点あります。

- SaaSと企業内の既存資産、既存システムとの連携

- SaaSを導入することで起きるセキュリティの問題

SaaSと企業内の既存資産、既存システムとの連携

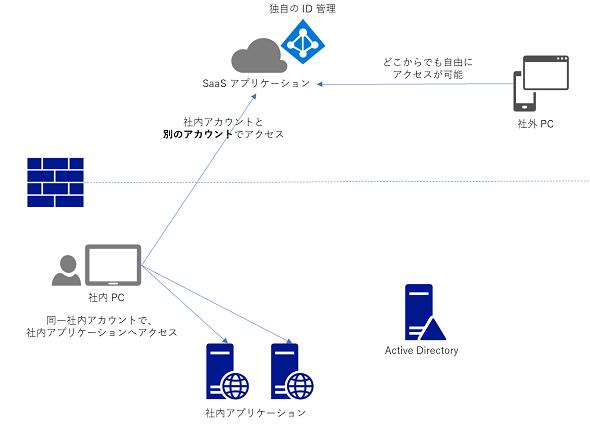

SaaSを社内に導入するとき、特に考慮が必要なのは、オンプレミスに構築している「既存のID管理システムとの連携」です。ほとんどのSaaSは、独自のアカウント管理機能を持っています。ID管理システムとSaaSのアカウント管理機能を連携することで、ユーザーはID管理システムに登録されているアカウントとパスワードを使って、SaaSにアクセスできます。またシステム管理者は既存のID管理システムで、アカウントとパスワードを一元管理できるので、業務負荷も軽減できます。

もし連携しない場合は、SaaSごとに別のアカウントとパスワードを管理することになります。ユーザーは全てのSaaSのアカウントとパスワードを記憶し、SaaSを利用するたびに正しいアカウントとパスワードを入力しなければならず、利便性が著しく下がる懸念があります。また情報システム部門は、SaaSごとに発生するアカウントの作成、更新、削除などの業務に加え、ユーザーからのアカウントやパスワードなどに関する問い合わせにも対応しなければなりません。

SaaSを導入することで起きるセキュリティの問題

セキュリティの検討も重要です。SaaSはクラウド上で提供されているので、インターネットが利用できれば、いつでもどこでもアクセス可能です。例えばフリーWi-Fiといった安全が保証されていない場所からでも、社内システムにアクセスができてしまいます。しかし、そのようなアクセス方法ではセキュリティに問題があります。

その問題は、SaaSへのアクセス経路を企業内のセキュリティポリシーに準拠して定義、適用することで解決できます。具体的には、企業は特定の経路からのアクセスのみ、SaaSの認証を許可することで、企業に許可されていない場所からの利用を禁止でき、セキュアな運用を実現できます。

関連記事

Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。 第4回 Windows 10によるAzure Active Directory活用の最大化

第4回 Windows 10によるAzure Active Directory活用の最大化

オンプレミスのActive Directory(AD)はなくなるの? 最新のWindows 10、そして間もなく登場のWindows Server 2016と連携することで、Azure ADがどのように役立つのか、どう活用すべきなのか明らかにする。 クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

Windows Server 2003 R2で初めて登場した「Active Directoryフェデレーションサービス(AD FS)」。Windows Server 2012 R2以降は、スマートフォンやタブレット、クラウドアプリのビジネス利用を促進する重要な役割を担うようになりました。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ