Windows Server 2016によるオンプレミスとクラウドサービス間でのSSO環境の構成:AD FSを使ったSaaSとのSSO環境構築(2)(1/3 ページ)

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。

Windows Server 2016のAD FSを使ったSaaSとのSSO環境構築

メールやスケジュール、ドキュメント管理など、さまざまなシステムがSaaS(Software as a Service)になり、多くの企業が日常的に利用しています。このようなSaaSを利用する場合、ログインのアカウントとパスワードが既存システムとは異なっていると、ユーザーの利便性が下がり、情報システム部門の管理負担も増大してしまいます。

そのため業務でのSaaS導入においては、既存のID管理システムで管理しているアカウントとパスワードによるログイン、つまりシングルサインオン(SSO)とアカウント/パスワードの一元管理ができることが望まれます。さらにセキュリティの観点からは、SaaSへのアクセスを特定の経路のみに限定する、特定のデバイスのみに限定する、といったことも必要となります。

本連載では、このような問題を解決できる「Windows Server 2016 Active Directoryフェデレーションサービス」(AD FS 2016)の紹介と、代表的なSaaSである「Office 365」とのSSO環境構築手順を説明します。

前回は、企業へのSaaS導入時に考慮すべき点と、ハイブリッドID管理の必要性、ハイブリッドID管理を実現するAD FS 2016の機能概要について説明しました。

今回は、企業内に構築されたActive Directory(以下、AD)に対してAD FS 2016を構成してOffice 365とのシングルサインオン(SSO)を実現する、ハイブリッドID管理環境構築に必要となる前提の知識や条件について説明します。

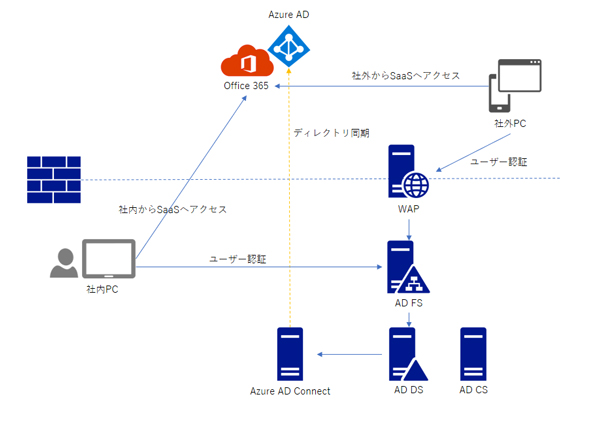

AD FS 2016でOffice 365のSSOを実現するための環境構成

AD FS 2016でOffice 365のSSOを実現するには、AD FS以外にも幾つかのサービスを構成する必要があります。構成が必要なサービスは以下の通りです。

| No. | 役割 | サービス | 概要 |

|---|---|---|---|

| 1 | アカウント認証/管理 | Active Directoryドメインサービス(AD DS) | ・オンプレミス環境に構築されたID管理システム |

| 2 | フェデレーション | Active Directoryフェデレーションサービス(AD FS) | ・AD DSをSAML、WS-Federationなどの認証プロトコルに対応できるように拡張する ・一般的には、冗長構成にする |

| 3 | リバースプロキシ | Web Application Proxy(WAP) | ・AD FSを社外に公開する ・AD FSと同じく冗長構成にし、DMZ内に配置する |

| 4 | ディレクトリ同期 | Azure Active Directory Connect(Azure AD Connect) | ・AD DSのメタデータをOffice 365のID管理システムであるAzure ADへ同期する |

| 5 | 証明書の発行/配布 | Active Directory証明書サービス(AD CS) Internet Information Services(IIS) |

・AD FSのアクセス制御ポリシーの証明書認証を利用するために、ユーザー証明書を発行し、クライアントへ配布する ・Windows Hello for Businessを利用するために、各種証明書を発行し、デバイスへ配布する |

| 6 | SaaS | Office 365 | ・今回はOffice 365を対象にしている |

| 7 | SaaS ID管理 | Azure Active Directory(Azure AD) | ・Office 365のアカウント管理 |

| 図表1 AD FS 2016を構成する各サービスとそれぞれの役割 | |||

各サービスのネットワーク上の配置は以下の通りです。

Active Directoryドメインサービス(AD DS)

AD DSは、オンプレミス環境に構築されたID管理システムです。AD DSで管理されているユーザーアカウント/パスワードを用いて、Office 365へログインできる環境を構成します。SSOの認証において、AD FSを経由して最終的にはAD DSで認証が行われます。

Active Directoryフェデレーションサービス(AD FS)

AD FSは、AD DSをSAML、WS-Federationなどの認証プロトコルに対応できるように拡張します。またアクセス制御ポリシーにより、特定の場所、特定のデバイスからのアクセスを制限できます。

AD FSに障害が発生すると、ユーザー認証が機能せずOffice 365が利用できなくなるので、冗長構成で運用します。

Web Application Proxy(WAP)

WAPは、インターネット経由のAD FSへの認証要求を代替するリバースプロキシとして機能します。社外クライアントからのAD FSへの認証要求を受信し、社外クライアントの代わりにオンプレミスに構築されたAD FSへ認証を行います。その結果を社外クライアントに返します。

WAPに障害が発生すると、インターネット経由でのユーザー認証が機能しなくなるため、冗長構成にすることが少なくありません。セキュリティ的な観点から、WAPはDMZ(DeMilitarized Zone)内に配置します。

Azure Active Directory Connect(Azure AD Connect)

Azure AD Connectは、AD DSで管理されているアカウント情報をOffice 365のID管理システムである「Azure AD」へ同期します。AD DSで管理されているユーザーやグループ、連絡先、表示名などの各種メタデータをOffice 365上で利用できるようにします。

Azure AD Connectを使ったAD DSとAzure ADの同期はスケジューリングできるので、AD DSに対するアカウントの追加、変更、削除の操作を自動でOffice 365へ反映します。デフォルトの設定では、30分間隔で同期が開始されます。

Active Directory証明書サービス(AD CS)

AD CSは、企業内の証明機関として機能し、証明書の発行、管理を行います。「Internet Information Services」(IIS)により「CRL Distribution Point」(CRL配布点)を構築します。このサービスは必須ではありませんが、AD DSのポリシーを利用することで、効率的にクライアントへ証明書を配布できます。なおWindows Hello for Businessを利用する場合は、AD CSは必須となります。

AD FSのアクセス制御ポリシーでは、証明書を所持しているユーザーのみ認証を許可できます。以降で説明する手順では、このAD CSを構築し利用します。

関連記事

SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。 クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

Windows Server 2003 R2で初めて登場した「Active Directoryフェデレーションサービス(AD FS)」。Windows Server 2012 R2以降は、スマートフォンやタブレット、クラウドアプリのビジネス利用を促進する重要な役割を担うようになりました。

Copyright © ITmedia, Inc. All Rights Reserved.