Windows Updateは適切な更新サイクルで――CredSSP脆弱性対策について:山市良のうぃんどうず日記(127)(2/2 ページ)

早急に以前の接続環境を回復するには

CredSSPの脆弱性対策は、3月から段階的に行われてきたわけですが、予告を知らずに突然、接続エラーに遭遇すると驚くかもしれません。特に、サーバ機はなかなか止められないものです。Microsoftが想定している期間(最大35日)を超えたサイクルで更新を管理し、データセンター内のサーバへの管理アクセスをリモートデスクトップ接続に依存している企業も多いでしょう。接続エラーを回避する方法は、次の【A】〜【D】の4つのいずれかになります。CredSSPの脆弱性を放置しないためには、できるだけ速やかに【A】の対策を講じるべきですが、それまでの間は【B】〜【D】のいずれかで一時的に接続可能にできます。

・【A】サーバ側に3月以降の累積的な品質更新プログラムを適用します。

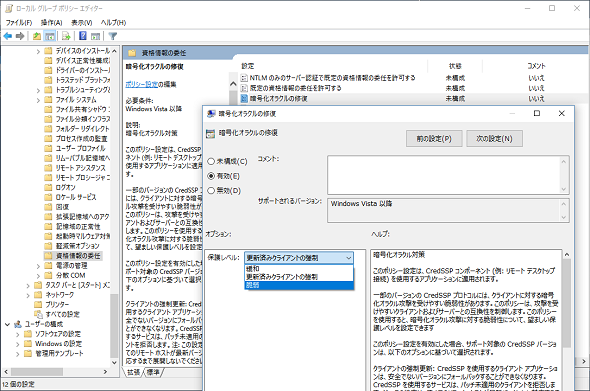

・【B】「ローカルグループポリシーエディター」(Gpedit.msc)を使用してクライアント側の以下の「暗号化オラクルの修復」ポリシーを有効にして、保護レベルを「脆弱」に設定します(画面2)。つまり、3月または4月時点のポリシー未構成に戻します。

- コンピューターの構成\管理用テンプレート\システム\資格情報の委任\暗号化オラクルの修復

- 【C】上記のポリシー設定と同等のレジストリ設定を行います。コマンドプロンプトを管理者として開き、以下のコマンドラインを実行します。PCの再起動は必要ありません。CredSSPの脆弱性対策は、ポリシーをサポートしないHomeエディションでも行われています。Homeエディションの場合は、この方法でポリシーと同等の設定が可能です。

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters" /v AllowEncryptionOracle /t REG_DWORD /d 2 /f

また、レジストリ設定は、次のコマンドラインで削除することができます。

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP" /f

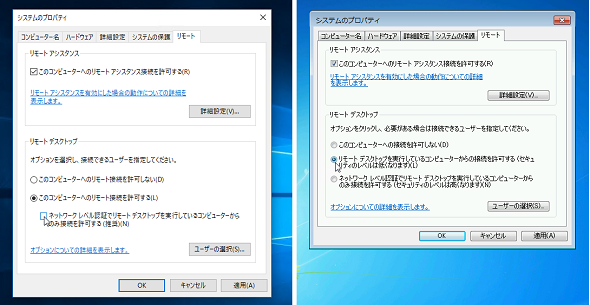

- 【D】リモートデスクトップ接続のサーバ側で、ネットワークレベル認証(NLA)を求めないように構成します(画面3)。次に説明しますが、これは別の脆弱性のリスクを高めることに注意してください。

画面3 リモートデスクトップ接続のサーバ側の「システムのプロパティ」で、ネットワークレベル認証なしの接続を許可する(右はWindows 8.1以降、左はWindows 7の場合)。Windows 10 バージョン1803からは、「設定」アプリの「システム」→「リモートデスクトップ」→「詳細設定」から設定できる

画面3 リモートデスクトップ接続のサーバ側の「システムのプロパティ」で、ネットワークレベル認証なしの接続を許可する(右はWindows 8.1以降、左はWindows 7の場合)。Windows 10 バージョン1803からは、「設定」アプリの「システム」→「リモートデスクトップ」→「詳細設定」から設定できるネットワークレベル認証なしはDoS攻撃のリスクあり

CredSSPは、リモートデスクトップ接続のネットワークレベル認証で利用されるため、CredSSPの脆弱性対策の目に見える影響はリモートデスクトップ接続が主なものになります。しかし、CredSSPは、「WinRM(Windowsリモート管理)」や「PowerShell Remoting」「Hyper-Vマネージャー」などの管理ツールでも使用される場合があります。今回の対策がこれらにどう影響するのか明確になっていませんが、リモートデスクトップ接続の接続エラーで判断できるかもしれません。

ネットワークレベル認証は、Windows XP Service Pack(SP)3からリモートデスクトップ接続のセキュリティ強化のために導入されました。ネットワークレベル認証を使用しない以前の接続では、まずリモートデスクトップ接続のセッションを確立し、その後、そのセッション内で認証を行います。

一方、ネットワークレベル認証は、資格情報をまず送信し、認証された時点で初めてセッションを確立します。そのため、ネットワークレベル認証は、悪意のあるユーザーが接続先のサーバをスプーフィングするMan-in-the-Middle攻撃や、認証のためのセッション確立とUIの表示を悪用したサービス拒否(DoS)攻撃から保護する防御層になります。

例えるなら、ネットワークレベル認証は建物のエントランスにオートロックシステムのようなものです。ネットワークレベル認証を要求しないということは、誰でも玄関先までやってきて、ドアを蹴り上げて脅したり、ピッキングやバールでドアをこじ開けたりする機会を与えてしまうことになります(画面4)。

前述したように、CVE-2018-0886のCredSSPの脆弱性は、DoS攻撃の対象になるものではありませんが、CredSSPの脆弱性対策の影響を一時的に回避するためにネットワークレベル認証を不要にすること(前述の【D】の対応)は、DoS攻撃のリスクを増加させることになる点に十分に注意してください。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows Server 2016テクノロジ入門−完全版』(日経BP社)。

関連記事

- 特集「Windows Server 2008/2008 R2 サポート終了対策ポータル」

初夏のWindows 10まつり、Windows 10 April 2018 Updateがやってきた!――機能更新はやれるときに済まそう

初夏のWindows 10まつり、Windows 10 April 2018 Updateがやってきた!――機能更新はやれるときに済まそう

2018年4月30日(米国時間)、日本では大型連休の中日に、Windows 10の新しい機能更新プログラム「Windows 10 April 2018 Update」の提供が始まりました。長期休暇中に自宅のコンピュータに触れていない方、あるいは更新管理がしっかりとされていない企業では、連休明けにちょっとした騒動が起こる(起こった)かもしれません。筆者の家では、1台のタブレットPCの機能更新で少しだけ苦労しました。 Windows 10 April 2018 Update(バージョン1803)における企業向け機能の改善点と強化点

Windows 10 April 2018 Update(バージョン1803)における企業向け機能の改善点と強化点

今回は、2018年春にリリースされたWindows 10の最新バージョン「Windows 10 April 2018 Update(バージョン1803)」について、企業向け機能の改善点や強化点と、最新情報をお届けします。 今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

今度はWindows 7のWindows Updateでトラブル──でも、解決策はあります!

2017年12月4日ごろから、Windows 7で「Windows Update」を実行できないというトラブルに遭遇しているユーザーが少なからずいるようです。Microsoftによる公式なアナウンスや回避策は今のところないようですが、取り急ぎ、問題を解消できる可能性がある方法を紹介します。 Windows 10 バージョン1709からのシャットダウン/再起動の新仕様、どうしよう?

Windows 10 バージョン1709からのシャットダウン/再起動の新仕様、どうしよう?

Windows 10 バージョン1709で新しいサインインオプションが追加され、既定で有効になったことに気が付いたユーザーもいるでしょう。「更新または再起動の後にサインイン情報を使ってデバイスのセットアップを自動的に完了します」のことです。では、2018年1月から2月にかけての品質更新でこれを「オフ」にしたときの動作が変わったことはご存じでしょうか。

Copyright © ITmedia, Inc. All Rights Reserved.