失敗が許される環境でインシデント対応に付きまとう利害調整や時間の制約を経験――あらためて振り返るHardening競技会:セキュリティ・アディッショナルタイム(28)(1/2 ページ)

2018年11月21日、22日に沖縄県宮古島で「Hardening II SecurEach」が開催される。その開催を前に、過去のHardening競技会と、そこから派生した「Micro Hardening」の取り組みを振り返ってみよう。

インシデントを起こさずに、いざというときの対応力を養うには

世の中、至るところに利害の衝突が存在する。

例えば、売上を最大化するため、極力Webサービスのダウンタイムを減らしたい営業サイドと、脆弱(ぜいじゃく)性修正のために停止はやむなしと考えるIT部門やセキュリティ部門の間に。あるいは、一刻も早い対処を優先したいエンジニアと、社内のルールやコンプライアンスを尊重し、定められた手順を踏むべきではないかと考えるエンジニアとの間に。はたまた、限られた予算を次の成長に向けた広告に投じたいと考える部門と、基盤の強化に注ぎたいと考える部門の間に……。そんな緊張関係は、おそらくどんな企業にでもあることだろう。

もしセキュリティインシデントが発生すれば、誰もがさまざまな利害を調整しながら、刻々と変わる状況の中、対応に取り組むことになる。しかも、企業によってシステムや組織体系はさまざまだし、インシデントの種類もまちまち。ある時に功を奏したやり方が、別の状況ではあまり効果的ではないこともある。「絶対の正解」というものがない中で、顧客やパートナー、自社にとってより良い解決策を考え、説明し、実行しなければならない。

そんなとき、何よりモノを言うのは「経験」だ。ただ現実には、セキュリティインシデントはなるべく起こらないに越したことはない。つまり、経験を積む場はない方がいいのだが、それではいざというときの対応力が養われない……。というわけで注目されているのが、実践的なシナリオに沿った訓練や演習だ。民間企業や企業が自主的に開催したり、セキュリティサービスの1メニューとして提供されたりすることも増えてきた。

その先駆けとして、コミュニティーベースで行われてきた取り組みが、1日目の競技と2日目の振り返りを通しで行い、「衛る」技術を競うイベント「Hardening」競技会だ。

過去の連載記事でも紹介してきたが、Hardeningでは脆弱性を見つけて攻撃するスキルではなく、主催者側が仕掛けるさまざまなサイバー攻撃から自社システムを守り、サービスを継続させるスキルを競う。それも、エンジニアだけではなく、サービス担当や顧客対応担当などさまざまな役割を担うチームメンバー一人一人が「何ができるのか」を考え、「売上額」の形で示されるビジネスの価値をいかに最大化できるかを競う場として継続的に開催されており、10回を越えてさらに進化し続けている。

2018年11月21日、22日にはその最新の競技会となる「Hardening II SecurEach」が開催される。こうしたイベントは東京に一極集中しがちだが、2018年7月に開催された「Hardening II Collective」に続き、全国各地から等距離といえる沖縄県宮古島が会場となる。

利害衝突や時間的制約の中で何ができるのか

Hardening競技会は、毎回新たな基軸を盛り込みながら開催されてきた。2018年7月6日、7日に実施された「Hardening II Collective」では、「それぞれ異なるビジネスインタレストを持つ複数のチームがいかに協調しつつ対処できるかをテーマとした。(互いの顔が見え、声が届くような)中小企業よりも少し大きな組織を想定し、技術力の裏打ちに加え、組織的な解決力を試す内容にした」と、WASForum Hardening Project実行委員長の門林雄基氏は述べていた。

情報共有や役割分担の難しさ

具体的には、過去の競技会ではチーム全員が同じ机に座っていたのに対し、Hardening II Collectiveでは各チームを「経営企画」「営業統括」「サービスプラットフォーム」という複数の「ビジネスユニット」に分割し、別々の席で競技に臨む形にした。全体を統括するCEOの机も、チームメンバーとは離れた場所にぽつんと置かれることになった。Slackなどで意思疎通は行えるが、「何かあったら、すぐその場で確認」という具合にはいかない。

競技会の2日目に行われる振り返りの場、「Softening Day」では、実際に「あるサーバがランサムウェアに感染して停止していたことを他のビジネスユニットが知らなかったなど、情報共有ができていない時間帯があった。このため、ビジネスユニット間で連動した優先順位付けができなかった」と反省する声が上がっていた。

「たらい回し」が競技の中でも発生したことも印象深い。あるチームがランサムウェアからの復旧サービスを購入したのはいいが、どのサーバが対象か確認するためビジネスユニット間をぐるぐるたらい回しにされる場面が発生したのだ。実際にチームに尋ねてみると「『何かするにはCEOの承認が必要』というルールがあったため、自分の判断で対応していいのか迷い、よかれと思って確認した結果」だという。

こうした部分も含め、「情報共有や役割分担の難しさを、身をもって知ったのではないか」と競技の間にさまざまな攻撃を仕掛ける「Kuromame6」のメンバーでもある川口洋氏(川口設計代表取締役社長)は述べている。

門林氏は「Collectiveという言葉には、組織がサイロ化し、分散する中でも意思疎通を図り、チームとして働かなければクライシスに対応できないという意味を込めている。売上だったり株主だったり、あるいは技術だったりと、それぞれ見ている先が異なっていても、最終的には会社として、1つのチームとして守っていかなければならない。だからこそ参加した7チームそれぞれ7通りの答えが出てくるのではないか」と語った。

時間との戦いをどう制するか

もう一つ、あらためて痛感させられるのが、「時間との戦いをどう制するか」という問題だ。インシデント対応に費やせる時間は有限だ。特に情報漏えいが発生したとなれば、なるべく早い時期に原因を特定し、初期対応を行った上で再発防止に向けた説明責任を果たさねばならないが、それにはある程度の時間が必要なのも事実だ。

これまでのHardening競技会でもそうだが、競技中のある時点で上位にあったチームには「試練」が用意されていた。情報漏えいが発生してしまい、一定時間以内に「かんこう庁」の担当者に事実関係を直接報告しなければならないというものだ。

2チームずつ2回、計4チームがこの対応に追われることになったが、レクリエーションも兼ねて用意されたイベントの成績に応じ、報告までに30分の時間差が用意された。が、その30分が大きな違いを生み出した。1時間後に報告を行ったチームはいずれも、「何が原因で、どんな事象が起こり、顧客にどんな影響が及ぶか」について筋道立てて説明するのに苦労していた。整理する時間も十分でなかったためか、報告に出向いた3人のメンバーの間ですら共有できていない情報があったほどだ。一方、1時間半後に報告を行ったチームは、原因をかなりの程度特定した上で、関係機関やユーザーへの通知にまで手を回していた。

この30分の差をどう生かすか、逆にその30分が捻出できない場合にどうするか……。これもまた、限られた条件の中で最善の策を見出すのにいい訓練といえそうだ。

これまた過去のHardening競技会と共通することだが、同じ環境に同じ攻撃がやってくるにもかかわらず、対応によって想定売上額には約3倍の違いが生じてくる。もちろんその下地には、さまざまな攻撃を検知し、脆弱性を修正し、インフラを適切に運用していく確固たる技術力がなければならない。そして同時に、異なるビジネスインタレスト、異なるリスクを抱えるさまざまな部門が、限られた時間や予算の中で最善の結果を出すべく協調していく組織力も問われることになるだろう。

不正アクセスやマルウェア感染が決して他人事ではないこの時代、「自社の事業を守り続けるために何をすべきか」「組織としてどう動くべきか」を考える上で、こうした体験は貴重なものといえるだろう。

関連記事

「Hardening Program」でセキュリティ意識の醸成にチャレンジ――freee

「Hardening Program」でセキュリティ意識の醸成にチャレンジ――freee

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、freeeの講演「脆弱性なおさないと攻撃しちゃうぞ〜CISOからの挑戦状〜」の内容をお伝えする。 「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由

「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「もし組織に、突然サイバー攻撃が予告されたなら」の内容をお伝えする。 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

攻撃技術ではなく、組織運営なども含めた「守る技術」を持つエンジニアを発掘・顕彰するためのセキュリティイベント「Hardening 10 ValueChain」が、2015年11月7〜8日に沖縄で開催されました。本稿では、実行委員の1人である川口洋氏が、運営視点でのリポートをお届けします。

Copyright © ITmedia, Inc. All Rights Reserved.

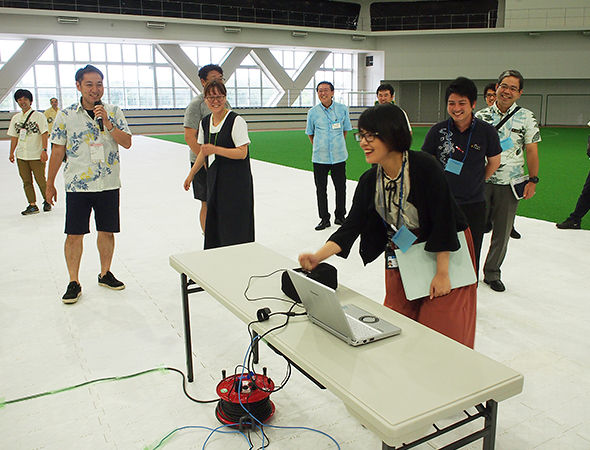

「JTAドーム宮古島」でHardening II Collectiveには、地元の沖縄県宮古島市の職員らも訪れ、攻撃のトリガーとなる「ボタン」を押すなど楽しみながら見学していた

「JTAドーム宮古島」でHardening II Collectiveには、地元の沖縄県宮古島市の職員らも訪れ、攻撃のトリガーとなる「ボタン」を押すなど楽しみながら見学していた

一部のチームは情報漏えいのいきさつ、対策の説明に赴かなければならないが、あいまいな説明には現役の公務員や現役の社長から鋭い指摘が入る

一部のチームは情報漏えいのいきさつ、対策の説明に赴かなければならないが、あいまいな説明には現役の公務員や現役の社長から鋭い指摘が入る