VMware Cloud on AWSとオンプレミスを接続するための選択肢(2) NSX L2 VPN編:詳説VMware Cloud on AWS(6)(1/2 ページ)

「VMware Cloud on AWS」を詳細に解説する本連載では、第5回からVMware Cloud on AWSのSDDCと、オンプレミスとのネットワーキングについて紹介している。今回は、VMware NSXによるレイヤー2 VPNについて説明する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

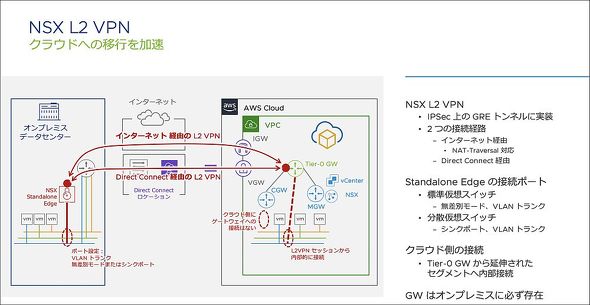

「VMware Cloud on AWS」を詳細に解説する本連載では、前回の第5回から3回に分けて、VMware Cloud on AWSのSDDCと、オンプレミスを含む外部とのネットワーキングについて紹介している。前回はVMware Cloud on AWSとオンプレミスなどの接続に関する選択肢を示し、そのうちDirect Connectによる接続について説明した。今回は、VMware NSXによるレイヤー2 (L2)VPNについて説明する。

レイヤー2 VPNによる、オンプレミスとVMware Cloud on AWSの接続

L2 VPNは、オンプレミスのL2ネットワークをVMware Cloud on AWS側まで延伸できる機能である。この延伸されたネットワークは、同一のブロードキャストドメインを持つ単一のサブネットとなるため、仮想マシンをオンプレミスからVMware Cloud on AWSに移動しても、IPアドレスを変更する必要がない。この特性を元に、データセンターの移行、災害対策、データセンターの一時的なキャパシティの拡張といった用途に利用される。

VMware Cloud on AWSに対するL2のネットワーク延伸には、2つの実装が提供されている。VMware NSXを使ったL2 VPN(以下、NSX L2 VPN)とHCXである。今回はNSX L2 VPNについて説明し、HCXによるネットワーク延伸については、HCXの回で解説する。

NSX L2 VPNの実装

NSX L2 VPNは、オンプレミス側ではNSX Standalone Edgeアプライアンス、VMware Cloud on AWS側ではTier-0ゲートウェイおよびコンピュートゲートウェイで終端される。両終端の間にIPsec上のGeneric Routing Encapsulation(GRE)トンネルが確立され、GREトンネル上にVMware独自の方式でL2トンネルが確立される。

VMware Cloud on AWS側のセグメントは、拡張IDのみを指定する「拡張セグメント」として作成する。オンプレミス側のNSX Standalone Edgeアプライアンスでは、VLAN IDと拡張IDのペアを管理しており、このペアによって、どのオンプレミスのVLAN IDのネットワークが、VMware Cloud on AWSのどの拡張IDを持つセグメントに延伸されるのかを決定する。

NSX Standalone Edgeアプライアンスは2台デプロイすることもでき、これらで「アクティブースタンバイ」構成とし、高可用性を確保できる。VMware Cloud on AWS側は、Tier-0ゲートウェイを提供するNSX Edgeゲートウェイが「アクティブースタンバイ」で構成され、可用性を確保している。

インターネット上にNSX L2 VPNを確立する場合と、Direct Connect上にNSX L2 VPNを確立する場合とでは、必要なIPアドレスが異なる。インターネット上にNSX L2 VPNを確立するには、オンプレミス側のパブリックIPアアドレスとプライベートIPアドレス、VMware Cloud on AWS側のパブリックIPアドレスが必要である。この時、オンプレミス側はNAT-Traversalの扱いとなる。Direct Connect上にNSX L2 VPNを確立するには、オンプレミス側のプライベートIPアドレスと、VMware Cloud on AWS側のプライベートIPアドレスが必要である。VMware Cloud on AWS側のそれぞれのIPアドレスは、NSX L2 VPNの設定画面で確認できる。

オンプレミス側の設定の注意点

NSX Standalone Edgeアプライアンスの延伸するネットワークに接続するインタフェースには、以下の要件がある。

- タグ付きパケットをアプライアンスが処理

- 「シンクポート」にインタフェースを接続

- 偽装転送の有効化

タグ付きパケットをアプライアンスが処理

NSX Standalone EdgeアプライアンスでのVMware Cloud on AWSへの延伸は、100個までのVLANをサポートしている。これを1つのインタフェースで対応するために、IEEE 802.1qで定義されるタグの処理を仮想スイッチではなくアプライアンス側で行う。このため、延伸するネットワークに接続するインタフェースが接続されるポートは、VLANトランクの設定とし、必要なVLAN IDを全て指定しなければならない。

「シンクポート」にインタフェースを接続

延伸するネットワークに接続するNSX Standalone Edgeアプライアンスの仮想NICは、オンプレミス側に存在するものの、VMware Cloud on AWS側にある仮想マシンのMACアドレスへのパケットを一旦受け止めなければならない。これを実現するために、標準仮想スイッチに接続する場合は接続するポートグループのセキュリティ設定を無差別モードに設定し、分散仮想スイッチに接続する場合はポートに「シンクポート」の設定を行う。

「シンクポート」は分散仮想スイッチ固有の機能で、あるパケットの転送先として対応するMACアドレスが見付からなかったパケット、マルチキャストパケット、およびブロードキャストが転送されるポートを指す。無差別モードに近い動きをするが、学習済みのMACアドレスへのパケットはシンクポートには転送されないため、NSX L2 VPNにとって無駄なパケット転送は大幅に減らすことができる。

しかし、これは内部向けの機能であり、UI/APIが公開されていない。そのため設定は少々トリッキーになる。具体的には、Managed Object Browserから「updateOpaqueDataEx」というメソッドを実行し設定を行う。Managed Object Browserは、vCenter内で管理されるオブジェクトの参照やメソッドの実行を行えるWeb UIで、スクリプトやAPIに精通したユーザーにはお馴染みのvCenterの機能である。NSXのマニュアルに詳細な手順が記載されているので、順を追って設定してほしい。設定後に、「fetchOpaqueDataEx」メソッドを実行することで、設定が投入されているかどうかを確認できる。

偽装転送の有効化

NSX Standalone Edgeアプライアンスは、NSX L2 VPNにおいてブリッジとして機能する。このため、NSX Standalone Edgeアプライアンスの仮想NICからは、その仮想NICのMACアドレスとは異なるソースMACアドレスを持つパケットが送信される。つまり、仮想NICが接続されたポートに対し、標準仮想スイッチおよび分散仮想スイッチが知り得ないMACアドレスを持つパケットが、NSX Standalone Edgeアプライアンスから送信されることになる。

こういったパケットを仮想スイッチのポートで処理できるよう、偽装転送の機能が必要となる。最近のvSphereでは偽装転送が無効になっているため、これを有効にする。NSX L2 VPNセッションのステータスが正常にもかかわらず、延伸したネットワークで疎通が取れない場合には、こちらも確認してほしい。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ