外出禁止令下、最大で10Gbpsの“小規模”なDDoS攻撃が人々の生活を混乱させた理由:Cloudflareレポート

CDN大手のCloudflareは、2020年第2四半期に同社のネットワークで観察された第3/4層DDoS攻撃の傾向をまとめたレポートを発表した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

CDN(Contents Delivery Network)大手のCloudflareは、2020年第2四半期に発生したネットワーク層DDoS(分散サービス妨害)攻撃の傾向をまとめたレポートを発表した。

それによると、2020年第2四半期には、第1四半期以来のDDoS攻撃の増加傾向が続き、さらに加速した。第1四半期にDDoS攻撃が増加した背景には、新型コロナウイルス感染症(COVID-19)の大流行に伴う外出禁止令の発令などを受け、在宅勤務やオンライン授業が急速に普及するなど、人々が自宅でインターネットを利用する時間が大幅に増加し、サイバー攻撃者が人々の生活を混乱させることで見返りを得る可能性が大きくなったことが挙げられる。

Cloudflareは、2020年第2四半期のネットワーク層DDoS攻撃の特徴的な傾向として、以下を挙げている。

- Cloudflareのネットワークで観察された第3/4層(以下、L3/4)DDoS攻撃の件数が、第1四半期比で倍増した

- 大掛かりなL3/4 DDoS攻撃の規模がさらに大きく拡大した。Cloudflareのネットワークにおける過去最大級の攻撃が観察された

- より多くの攻撃ベクトルが使用されるようになり、攻撃の地理的な分散も進んだ

グローバルL3/4 DDoS攻撃が第2四半期に倍増

Cloudflareはこのレポートで、「グローバルDDoS攻撃」を「Cloudflareの主要DDoS保護システム『Gatebot』が、Cloudflareの複数のエッジデータセンターで検知、緩和した攻撃」と定義。グローバルDDoS攻撃は通常、洗練された攻撃者が数万〜数百万のbotから成るbotネットを使って発生させるとしている。

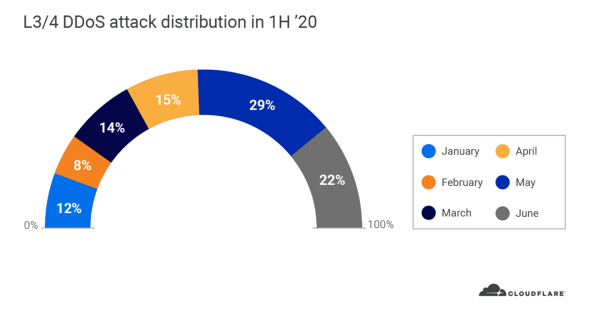

2020年第2四半期に検知、緩和されたグローバルL3/4 DDoS攻撃の総数は第1四半期と比べて倍増した。これらの攻撃は件数、規模とも第1四半期に続いて急拡大した。2020年のグローバルL3/4 DDoS攻撃の66%が第2四半期に発生している。攻撃件数が最も多かったのが2020年5月で、6月、4月がこれに続いた。

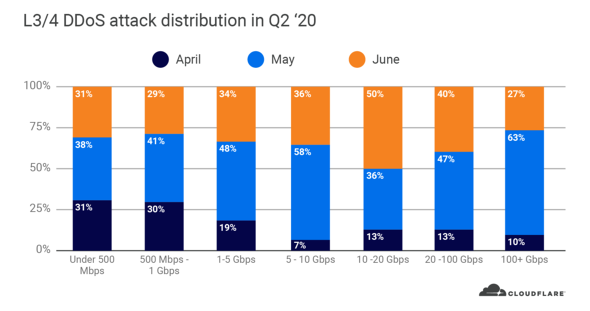

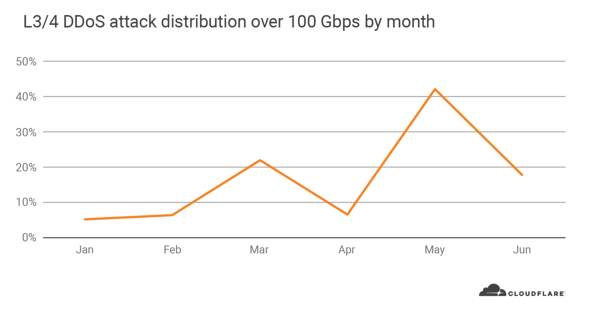

攻撃規模で見ても、最大時に100Gbpsを超えたL3/4 DDoS攻撃の63%が、2020年5月に発生した。

件数では、最大で10Gbpsの“小規模”な攻撃が引き続き主流

攻撃規模は、こうした毎秒の送信bit数(bps:bit/秒)か、または毎秒の送信パケット数(pps:パケット/秒)で測定される。bpsが高い攻撃は、インターネット回線を飽和させようとするもので、ppsが高い攻撃は、ルーターまたは他のインラインハードウェアデバイスに過負荷を掛けようとするものだ。

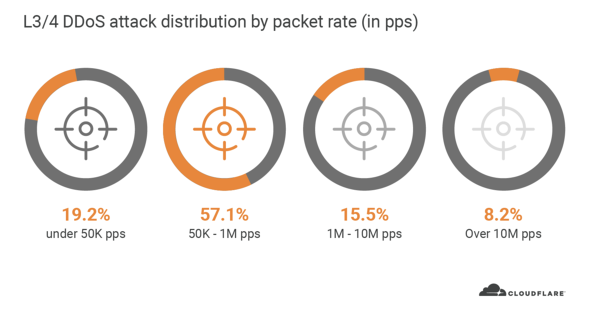

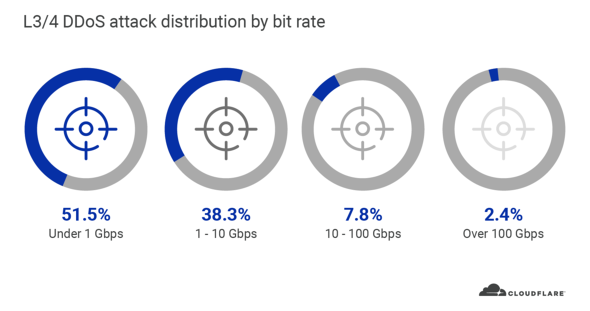

2020年第1四半期と同様に、第2四半期に観察されたL3/4 DDoS攻撃の大部分は、Cloudflareのネットワークの規模を考慮すると、比較的“小規模”だったという。第2四半期に観察されたL3/4 DDoS攻撃の76%が、最大時でも1Mppsに満たなかった。また、第2四半期のL3/4 DDoS攻撃の90%近くが、最大時でも10Gbps未満にとどまった。

ただし、最大で10Gbpsの小規模な攻撃でも、Webサイトやインターネット資産がクラウドベースのDDoS緩和サービスで保護されていなければ、これらの大半を簡単に停止に追い込むことが可能だ。通常、1Gbpsイーサネットインタフェースは、80k〜1.5Mppsのパケット転送が可能だ。こうしたインタフェースが正当なトラフィックも処理しており、ほとんどの企業が持つインタフェースが1Gbpsに満たないことを考えれば、こうした“小規模な”DDoS攻撃も、インターネット資産を簡単にダウンさせることが可能なことが分かる。

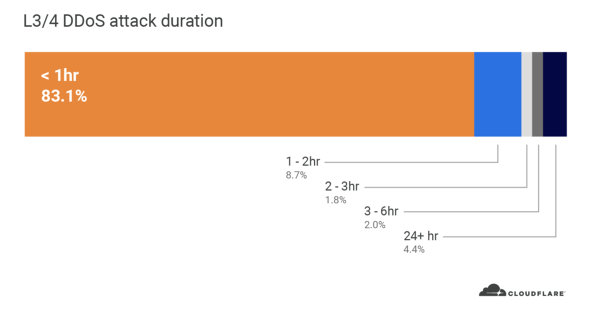

攻撃持続時間は、全体の85%が30〜60分間持続

攻撃持続時間について見ると、2020年第2四半期の攻撃全体の85%は、30〜60分間持続した。第1四半期も、この割合はこれに近い79%を占めた。30〜60分間は短いように思えるかもしれないが、その間、セキュリティチームが対処しなければならないことを考えると、短いとは思えなくなる。また、DDoS攻撃でサービスが停止または低下させられると、アプライアンスを再起動してサービスを再開するのに、はるかに長い時間がかかることもあり得る。そうなれば、刻一刻と売上高や評判が失われてしまう。

大規模攻撃、2020年上期は200Mpps程度で推移

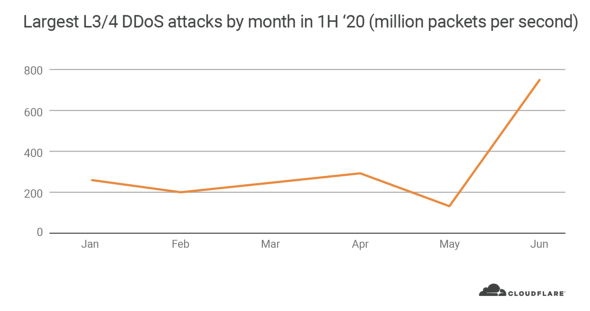

2020年第2四半期には、パケットレート(pps)とビットレート(bps)のどちらについて見ても、大規模攻撃が増加した。

最大で100Gbpsを超えた2020年のDDoS攻撃の88%が、3月に多くの地域で外出禁止令が出された後に発生した。5月は、100Gbpsを上回る大規模攻撃の発生件数が最も多かった。

パケットレートに関しても、6月に最大で754Mppsに達した攻撃が発生した(参考)他、第2四半期を通じて、DDoS攻撃の最大パケットレートがほぼ一貫して200Mpps程度で推移した。

米国のデータセンターが最大の標的に

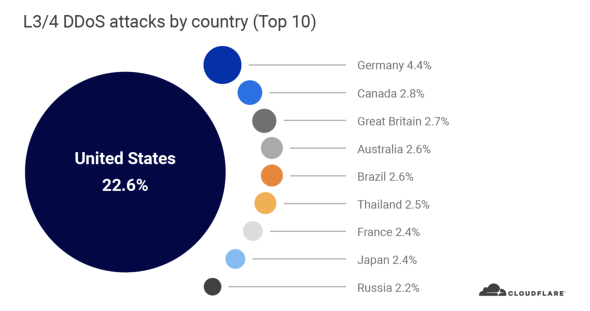

Cloudflareは世界200以上の都市にデータセンターを展開しており、L3/4 DDoS攻撃の件数を、観察されたデータセンターの所在国別に集計している。それによると、米国のデータセンターで観察された攻撃件数が最も多く(全体の22.6%)、ドイツ(4.4%)、カナダ(2.7%)、英国(2.6%)が続いた。

第2四半期のL3/4 DDoS攻撃の半数以上がSYN攻撃

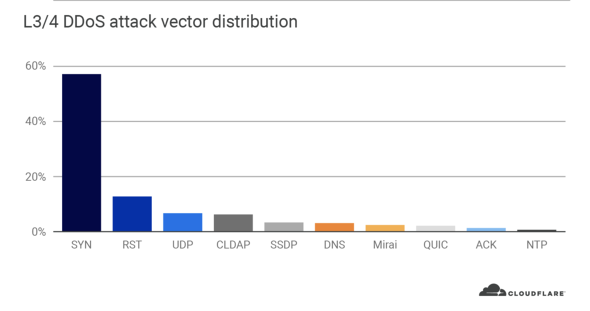

2020年第2四半期のL3/4 DDoS攻撃で使われた攻撃ベクトルの種類は、第1四半期の34から39に増加した。SYN攻撃が全体の57%超を占め、これについで多かったのがRSTパケット(13%)、UDP(User Datagram Protocol:7%)、CLDAP(Connection-less Lightweight Directory Access Protocol:6%)、SSDP(Simple Service Discovery Protocol:3%)などだった。

Cloudflareは攻撃ベクトルの種類にかかわらず、Gatebotに加え、「dosd」(denial of service daemon)、「flowtrackd」(flow tracking daemon)という自社開発したDDoS保護システムを使って、ステートフルまたはステートレスのDDoS攻撃を自動的に検知、緩和している。

関連記事

UDP Amplificationを使用したDDoS攻撃が増加 IIJが2020年6月のセキュリティレポートを発表

UDP Amplificationを使用したDDoS攻撃が増加 IIJが2020年6月のセキュリティレポートを発表

IIJは、「wizSafe Security Signal 2020年6月観測レポート」を発表した。UDP Amplificationを使用したDDoS攻撃を多く観測しており、1日当たりのDDoS攻撃件数や最大規模が前月から増加した。 DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由

DDoS攻撃がきっかけ――auカブコム証券がセキュリティの側面からOpsDevを推進できた理由

デジタルサービスの継続的な運用には、セキュリティ対策が欠かせない。「最初からアジャイルで作るのは難しい。既に何らかのシステムを持っているのだから、まずはその運用をどうするかを考えなければならず、OpsがDevよりも先になる」と述べるauカブコム証券の石川陽一氏の事例から、デジタルサービスのDevSecOpsに欠かせない「データ活用」の要点を探る。 2020年2月に発生した大手Webサイトの大規模障害について解説、Uptime.com

2020年2月に発生した大手Webサイトの大規模障害について解説、Uptime.com

Uptime.comは、企業Webサイトなどで2020年2月に発生した大規模なサービス停止事例をまとめたレポート「February 2020 Downtime Report」を発表した。「Microsoft Teams」「GitHub」「Google Nest」などの事例を扱っている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ