君は今、ゼロトラストの旅路のどこにいる?――米国政府機関が参照する地図、CISA「ゼロトラスト成熟度モデル」とは:働き方改革時代の「ゼロトラスト」セキュリティ(17)

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、米国CISAが発表した「ゼロトラスト成熟度モデル」について解説する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

本連載では「働き方改革時代の『ゼロトラスト』セキュリティ」と題して、働き方改革がもたらすデジタルの変化に対応したセキュリティコンセプトとして、ゼロトラストの考え方を紹介してきました。

2020年4月以降はコロナ禍による不要不急の外出抑制やソーシャルディスタンスの確保など、社会生活が一変し、今もなおさまざまな場面で対応が求められています。中でも常態化したテレワークやクラウドサービス利用の促進は、私たちの働き方に大きな変化をもたらしました。自宅のリビングや書斎でPCを広げ、インターネットを経由してオンライン会議をしたり、資料を作成したり、イベントに参加したりすることは今や当たり前のことになっています。

このようなデジタルワーク環境の変化は働き方に利便性をもたらした半面、情報漏えいやコンピュータの破壊を引き起こすサイバー攻撃の端緒「アタックサーフェース(攻撃界面)」を増加させたといえます。ゼロトラストは、デジタルワーク環境を取り巻く「データ」「利用者」「ネットワーク」「デバイス」「システム(ワークロード)」の5つの柱を、認証や認可とネットワークセキュリティを軸としたセキュリティコンセプトとして、日本でも多くの企業や組織でセキュリティ指針としての採用が進む背景となりました。

セキュリティで先進的な米国でも、ジョン・バイデン政権から連邦政府機関向けの新たなサイバーセキュリティ戦略が発表され、今後2年をかけて政府全体をゼロトラストセキュリティモデルに移行する方針が示されています。

進捗状況が見えづらいゼロトラストの導入

ゼロトラストは、これまでの物理ネットワークを中心するセキュリティから変化した、「ネットワークでは内部/外部を問わず常に脅威が存在する」と想定するセキュリティモデルです。

ゼロトラストの原則に沿ったセキュリティ製品を組み合わせて構築する必要があり、企業の重視する戦略に基づいてゼロトラストを取り入れる必要があります。その取り組みは、これまでのようなセキュリティアプライアンスの導入のような単一の機能強化だけにとどまらず、認証機構との統合や自動化、可視化など連携され統制された仕組みを構築する必要があります。さながら、ゼロトラストアーキテクチャを構築する“長い旅路”のようなものでもあります。しかし、事業の目的はアーキテクチャの構築ではありません。いかなる状態でも効果的なセキュリティ対策が求められます。

では、セキュリティ対策の効果をどう測ればいいのでしょうか?

今、企業や組織が、どのぐらいゼロトラストのコンセプトにそったセキュリティ対策ができているのかを図る指標として、米国CISA(国家安全保障省サイバーセキュリティインフラストラクチャセキュリティエージェンシー)が発表した、「ゼロトラスト成熟度モデル」が参考になります。

全ての米国政府機関が目標とするCISAのゼロトラスト成熟度モデル

2022年1月26日、米国行政管理予算局MBOは「Moving the U.S. Government Towards Zero Trust Cybersecurity Principles」(米国政府のゼロトラストサイバーセキュリティ原則への移行)というタイトルの覚書を政府機関長に向けて発出しました。その中身は、2021年の大統領令に基づき国家のサイバーセキュリティを強化する上で、ゼロトラストアーキテクチャへの移行を義務付ける内容です。

この覚書で各政府機関が目指すべき指針としているのが、米国CISAの発表したゼロトラスト成熟度モデルです。各政府機関はCISAのゼロトラスト成熟度モデルを参照し、2年間の移行実施計画をMBOとCISAに提出する必要があるとされています。

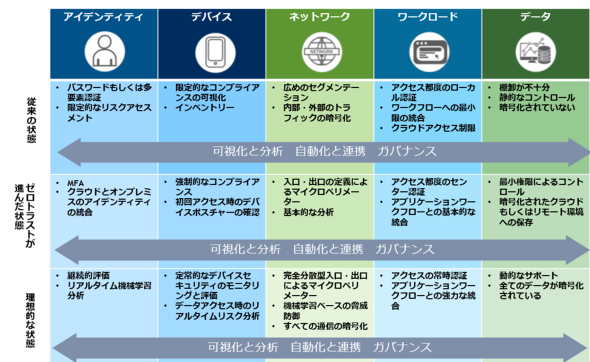

CISAのゼロトラスト成熟度モデルは、政府向けのゼロトラストアーキテクチャ構築のロードマップの一つとして2021年9月に公開されました。この成熟度モデルは、ゼロトラストをForrester Researchが「拡張ゼロトラストで」として定義していたように、「データ」「アイデンティティー」「デバイス」「ネットワーク」「ワークロード」の5つの要素を柱とし、それぞれに目指すべきビジョンとともに具体的な成熟度を示しているのが特徴です。

このモデルは、米国政府でのゼロトラストアーキテクチャ構築を目的として作成されたものですが、その内容の多くは企業や組織がゼロトラストへの移行を進める際に参考になります。

ゼロトラスト成熟度モデルの示す5つの柱と成熟度

このモデルでは、ゼロトラストを構成する5つの柱とともに、それぞれの柱を「可視化と分析」「自動化と連携」「ガバナンス」によって横断的に接続される姿が描かれています。

ゼロトラスト成熟度モデルでは、従来の状態で取られているセキュリティ対策から始まり、ゼロトラストが進んだ状態そして理想的な状態と段階的にゼロトラストへの移行が描かれています。

これまで本連載でも触れてきたゼロトラストの5つの構成要素それぞれについて達成基準が明確に示されているので、企業や組織がゼロトラストの計画を立案する際に、自分たちが今どこにいて、どこを目指すべきなのかが明確に示されています。

第1の柱:アイデンティティー

ゼロトラスト成熟度モデルでは、アイデンティティーはゼロトラストの中核であり、第1の柱として書かれています。

サービスごとにパスワード認証や多要素認証が組み込まれている状態を出発点として、クラウドサービスによるアイデンティティーの統合管理が可能なIDaaS(IDentity as a Service)の導入や継続的な状態評価、機械学習による分析とリアルタイム検証、ポリシーに基づくアクセス制御の自動化などが実現された状態を理想的としています。

第2の柱:デバイス

第2の柱はデバイスセキュリティです。デバイスには、コンピュータやサーバだけではなく、IoTデバイス、スマートフォン、モバイルデバイスなど、企業のシステムに接続されるハードウェアデバイスが含まれます。さらに、企業や組織が管理するマネージドデバイスだけではなく、従業員が所有する端末を業務使用するBYOD(Bring your own device)も考慮すべき対象に挙げられています。

成熟度モデルでは、企業や組織がネットワークに接続される保有デバイスの可視化を中心に、セキュリティ設定、脆弱(ぜいじゃく)性管理の状態、利用可能なストレージ容量、ハードウェアセキュリティ機能の利用などのセキュリティ態勢の把握と実施、それらに基づくリアルタイムのリスク分析が可能な状態を理想的としています。

デバイスそのものの所有が企業/個人問わず、データにアクセスするデバイスを常に可視化し、コンプライアンスを自動的に適用できるコントロールが求められます。また、どこででも使用できモバイルデバイス、モバイルアプリケーションのセキュリティ強化も重要視されています。

第3の柱:ネットワーク

ゼロトラストの考え方が色濃く表れるのがネットワークにおけるセキュリティ対策です。ゼロトラストの原則が、ネットワークの場所に依存した暗黙の信頼を排除することにあるので、データにアクセスする際のネットワークの範囲を極限まで小さくすることを目指します。やはりここでも、可視化と分析の能力を向上させ、ネットワーク上の挙動の細かな監視によって自動的なネットワーク侵害への対応が理想的な状態として書かれています。

VPNのような内部ネットワークの暗黙の信頼に依存した接続方式ではなく、認証に基づく直接接続によるデータへのアクセスは、結果として利便性の向上だけではなく、前述のアタックサーフェースの減少も同時に実現できます。

第4の柱:ワークロード(アプリケーション)

ワークロードは、オンプレミスサーバやクラウドサーバ上に構築されたシステムやサービス、プログラムそのものを示します。さらにコンテナなどのアプリケーション実行エンジンもワークロードの範囲として考えます。

データベースに保存されたIDとパスワードの組み合わせなどの静的な属性によってアプリケーションごとに認証される従来の状態から、アイデンティティー管理と統合され集中管理された認証認可と監視、アプリケーションの脆弱性検証やテストの自動化、全てのトラフィックの暗号化、固定的ではなくセキュリティ強化とパフォーマンスに応じた自動化などが理想的な状態とされています。

ワークロードはデータを直接利用者に提供する重要な役割を持っています。セキュリティ対策や脆弱性検証の自動化によって機能の安全な拡張を可能にし、サービスの使い勝手やパフォーマンスを向上させつつ、アタックサーフェース増大の防止が可能になります。

CISAは、ゼロトラスト以前から「CDM(Continuous Diagnostic and Mitigation:継続的な診断と緩和)プログラム」という脆弱性の管理と対策の自動化プログラムを提供しています。米国政府に示されたゼロトラスト移行計画では、CISAのCDMプログラムを利用することで、ネットワーク上の資産の管理や脆弱性の診断と緩和の取り組みを求めています。企業や組織でも同様に、モバイル端末を含めて保有デバイス全てを管理するEMM(Enterprise Mobility Management)やMDM(Mobile Device Management)の活用によって、資産の可視化が可能です。

第5の柱:データ

最後の守るべき対象はデータです。

企業や組織においては、データは守るべき対象として認識されているものの、その全てが適切に管理されている状態は現実的には難しく、今なお多くの企業では重要なデータを手作業で分類して管理の対象とする方法が採用されています。

アイデンティティーやデバイスのセキュリティが高められても、守るべきデータの所在が把握できない状態では、適切なセキュリティ対策ができているとはいえません。成熟度モデルでは、データに対して仕組みによる自動的な追跡を可能にし、継続的なインベントリ管理を理想的な状態として定めています。

第1の柱から第4の柱までの施策とともに、「守るべきデータがどこに存在し、どのように管理されているのか」を継続的にコントロールできる仕組みが、ゼロトラストでは求められます。

地図を片手にゼロトラストの現在地を見つける

米国政府が目指すゼロトラストの姿として参照されるCISAのゼロトラスト成熟度モデルは、米国政府機関だけではなく日本の企業や組織でも十分に参考になります。これからゼロトラストに取り組む企業や組織も、出発点や現在地を確かめる方法として、成熟度モデルに照らし合わせた分析が有効です。

日本国内でも、2021年に内閣サイバーセキュリティセンターが決定した「令和3年度版政府機関統一基準群」の「政府機関等の対策基準策定のためのガイドライン」においてゼロトラストアーキテクチャが「常時アクセス判断、許可アーキテクチャ」として制御機構の要件として明確に記載されています。

デジタルトランスフォーメーションやコロナ禍などによってデジタルワーク環境の進化が進む中、「SolarWinds」などのサプライチェーンによる問題や標的型ランサムウェアによる被害、「log4j」のような脆弱性への対応など、デジタルの脅威が顕在化する場面が多く報道されています。

変化する環境に対する世界的なトレンドとして、ゼロトラストセキュリティへの移行が求められ始めています。ゼロトラスト成熟度モデルという地図を片手にゼロトラストの現在地を見つけてみてはいかがでしょうか。

筆者紹介

仲上竜太

株式会社ラック

サイバー・グリッド・ジャパン シニアリサーチャー

進化するデジタルテクノロジーをこよなく愛し、サイバーセキュリティの観点で新たな技術の使い道の研究を行うデジタルトラストナビゲーター。家ではビール片手に夜な夜なVRの世界に没入する日々。

関連記事

米国政府がゼロトラスト採用へ

米国政府がゼロトラスト採用へ

米国行政管理予算局(OMB)は、「米国政府のゼロトラストサイバーセキュリティ原則への移行」と題する覚書を発表した。米国政府のゼロトラストアーキテクチャ(ZTA)戦略を説明したもので、各省庁に2024年度末までに、特定のサイバーセキュリティ基準と目標の達成を求めている。 日本の「ゼロトラストに向けた取り組み」は後れを取っている NRIセキュアテクノロジーズがセキュリティ実態調査の結果を発表

日本の「ゼロトラストに向けた取り組み」は後れを取っている NRIセキュアテクノロジーズがセキュリティ実態調査の結果を発表

NRIセキュアテクノロジーズが実施した「情報セキュリティ実態調査」によると、日本は米国やオーストラリアに比べて、ゼロトラストセキュリティに向けたソリューションの導入で後れを取っていることが分かった。 IIJがリモートアクセスVPNサービスでゼロトラスト的な機能を強化

IIJがリモートアクセスVPNサービスでゼロトラスト的な機能を強化

IIJが、アクセス制御の機能を追加したクラウド型リモートアクセス VPN サービスを発表した。端末で多様な情報を取得し、可視化とポリシー設定のサイクルを回していくことができる。

Copyright © ITmedia, Inc. All Rights Reserved.