ソフトウェア脆弱性を正しく怖がるための「28の真実」:古い脆弱性に対応するだけでも被害は激減

Comparitech.comはサイバーセキュリティに関わる脆弱性について、最新の状況を示す28の重要な統計と事実を取り上げて紹介した。2021年第4四半期にはゼロデイマルウェアが全脅威の3分の2を占めた。だが、同時に84%の企業のネットワーク境界に高リスクの脆弱性が残っていた。企業や個人はまず古い脆弱性に対応するとよいだろう。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

比較サイトのComparitech.comは2022年8月2日(英国時間)、サイバーセキュリティの脆弱(ぜいじゃく)性について最新の状況を示す28の重要な統計と事実を取り上げ、紹介した。

ここでいう脆弱性とは、攻撃者が正規の権限なくネットワークやシステムにアクセスできるようになるソフトウェア上の欠陥を指す。ソフトウェアに脆弱性があると、企業や個人は、マルウェアによる不正な操作やアカウントの乗っ取りなど、さまざまな脅威にさらされる。

脆弱性の数は非常に多く、悪用された場合の影響も多岐にわたる。米国国立標準技術研究所(NIST)のNVD(National Vulnerability Database:国家脆弱性データベース)には、現在、17万6000件以上のエントリーがあるほどだ。

脆弱性のうち、最も有名な例の一つは「EternalBlueエクスプロイト」を介した「WannaCry」ランサムウェア攻撃を可能にした「CVE-2017-0144」(Windowsの脆弱性)だ。CVE(Common Vulnerabilities and Exposures)とは、米国政府の支援を受けた非営利団体のMITREが管理する識別子だ。WannaCryの他にも、複数の脆弱性を悪用して拡散する「Mirai」botネットが有名だ。

脆弱性が発見されると、開発者は通常、更新プログラム(パッチ)をリリースするための作業に入る。攻撃者が脆弱性を悪用する前に、全てのユーザーが更新プログラムをインストールすることが理想的だ。しかし現実には、攻撃者は既知の弱点を利用するために発見後、数分単位で攻撃を始める場合もある。さらに、更新プログラムがリリースされたとしても、ユーザーがインストールするまでに時間がかかるため、脆弱性が発見されてから何年もたって攻撃者が脆弱性を悪用する場合もある。

(1)2022年第1四半期に公開された脆弱性は8000件以上

NVDには、2022年第1四半期に公開された脆弱性が8051件登録されている。これは2021年同期比で約25%多い。

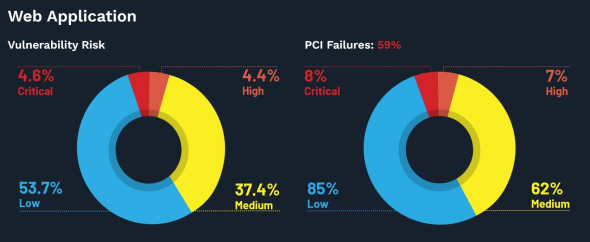

(2)Webアプリケーションの脆弱性の9%が高リスク

Edgescanの「2022 Vulnerability Statistics Report」は、Webアプリケーションの脆弱性の深刻度を分析した。それによると、インターネット向けアプリケーションの脆弱性のほぼ11件に1件は、高リスクまたは重大リスクと考えられている。オンライン決済を処理するアプリケーションでは、この割合は15%に上昇する。

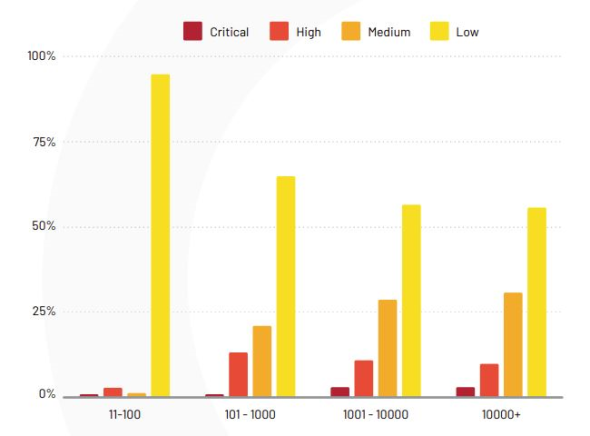

(3)従業員数が100人を超える企業では危険な脆弱性がより多く見つかる

Edgescanの「2021 Vulnerability Statistics Report」は、従業員数が「11〜100人」「101〜1000人」「1001〜1万人」「1万人より多い」という4つのカテゴリーに企業を分類し、カテゴリーごとに「重大」「高」「中」「低」リスクの脆弱性が見つかった割合を調べた。その結果、次のことが分かった。

従業員数が「11〜100人」の企業では、重大リスク、高リスク、中リスクの脆弱性の割合が、全カテゴリーの企業の中で最も低い。従業員数が「1万人より多い」企業では、重大リスクと中リスクの脆弱性の割合が全カテゴリーで最も高い。従業員数が「101〜1000人」の企業では、高リスクの脆弱性の割合が全カテゴリーで最も高い。

(4)インターネット向けアプリケーションでは脆弱性のMTTRが約58日

Edgescanによると、インターネット向けアプリケーションについて脆弱性の平均修復時間(MTTR:Mean Time To Repair)は57.5日で、2021年(60.3日)より若干改善した。

だが、これは業種によって異なる。例えば、行政機関のMTTRは92日だったが、医療機関のMTTRは44日だった。影響を受けた組織が小規模であるほど、復旧が早い傾向にある。

(5)2021年に最も深刻だった脆弱性はCVE-2021-44228

CVE-2021-44228は、オープンソースのロギングライブラリ「Log4j」に影響する脆弱性だ。Log4jは膨大なプロジェクトやアプリケーション、Webサイトで使用されている。この脆弱性の影響を受けるシステムでは、攻撃者に任意のコードを実行される恐れがある。パッチ適用は速やかに進んだものの、この脆弱性を抱えるアプリケーションがまだ大量にオンラインに残っている可能性が極めて高い。

(6)2020年に発見された最も古い脆弱性は21年前のもの

Edgescanは1999年から存在する古い脆弱性「CVE-1999-0517」を発見した。この脆弱性は、IPネットワーク上のデバイスやコンピュータの管理に使われるSNMP(Simple Network Management Protocol)v2に影響する。CVSS(共通脆弱性評価システム)の基本スコアは7.5であり、深刻度の高い脆弱性だ。

(7)2020年1月、主要なクラウドインフラの重大な脆弱性が初めて発見された

Check Pointの研究者が2020年初めに、「Microsoft Azure」についてインフラの重大な脆弱性を発見し、報告した。この脆弱性のCVSSスコアは最高値の10.0だった。CVSSスコアの9.0〜10.0は、脆弱性の深刻度が「重大」(Critical)であることを示している。

この脆弱性の影響を受けるインフラで脆弱性が悪用されると、インフラを利用するユーザーのアプリケーションやデータが侵害される恐れがある。

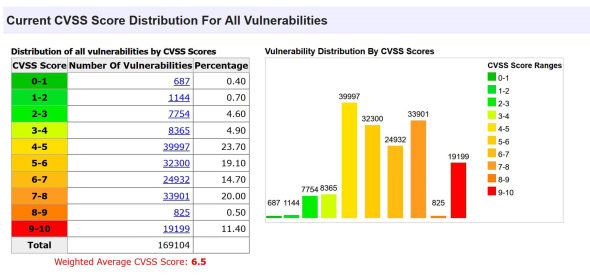

(8)脆弱性の11%以上が「重大」な深刻度

CVE Detailsによると、約17万6000件の脆弱性のうち、1万9000件以上にCVSSスコア9.0〜10.0が割り当てられている。

(9)2020年の攻撃の75%が、2017年までに報告された脆弱性を悪用

「Check Point Cyber Security Report 2021」によると、4件中3件の攻撃が、2017年までに報告された脆弱性を悪用していた。また、攻撃の18%が、2013年までに報告された脆弱性を悪用していた。

(10)Citrix Systemsのリモートアクセス製品の脆弱性を悪用した攻撃が、2020年に20倍以上増加

Check Pointによると、リモートアクセス製品の脆弱性を突いた攻撃が2020年に大幅に増加した。Citrix Systemsの製品に対する攻撃数は20倍以上(2066%)、Cisco Systemsの製品、VPN、RDPへの攻撃数はそれぞれ41%、610%、85%増加した。

(11)企業の31%が脆弱性を悪用する試みを検知

Positive Technologiesの2020年のレポートによると、検知された脅威のほぼ3分の1は、ソフトウェアの脆弱性を悪用しようとするものであることが分かった。

こうした試みの半数以上は、SMB(Server Message Block)v1プロトコルの実装における脆弱性(CVE2017-0144)に関わっていた。これは、悪名高いランサムウェア「WannaCry」が悪用した脆弱性であり、2017年にパッチが公開されている。だが、更新していないユーザーが残っていると考えられているため、攻撃者はこの脆弱性が残ったシステムを探し続けている。

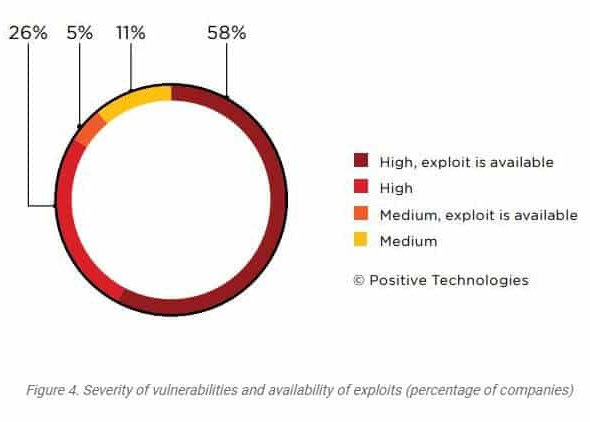

(12)84%の企業のネットワーク境界に高リスクの脆弱性がある

Positive Technologiesの別の調査では、84%の企業の外部ネットワークに高リスクの脆弱性があることが明らかになった。これらの半数以上は、更新プログラムを適用すれば解消できるものだった。

(13)4社に1社がWannaCryの脆弱性を抱えたまま

Positive Technologiesによれば、企業の26%がWannaCryランサムウェアが悪用する脆弱性のパッチをまだ適用しておらず、依然としてこの脆弱性を抱えていることも明らかにした。

(14)XSSは依然として大きな脅威

Hacker Oneの調査によると、2020年に最も多かった脆弱性の種類はクロスサイトスクリプティング(XSS)で、全報告の23%を占めた。情報漏えい(18%)、不適切なアクセス制御(10%)がこれに続いている。

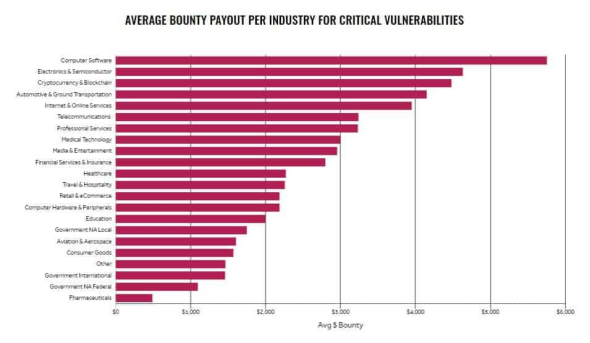

(15)脆弱性報奨金の支払いが最も多い業界はコンピュータソフトウェア

Hacker Oneによると、コンピュータソフトウェア業界では、重大な脆弱性の発見に対する報奨金の平均支払額が1件当たり約5754ドルで、群を抜いて多い。電子/半導体業界(4633ドル)、暗号通貨/ブロックチェーン業界(4481ドル)がこれに続いている。

(16)パブリックエクスプロイトの80%はCVEの公開前に公開されている

Palo Alto Networksが2020年8月に発表したレポートによると、調査したエクスプロイト(攻撃コード)の80%は、関連するCVEの公開前に公開されていることが分かった。平均して、エクスプロイトはそれぞれのCVEより23日早く公開されていた。

同社のレポートには「その結果、CVEが正式に公開されたときには、既に(脆弱性の)悪用が可能になっている可能性が高く、攻撃者がセキュリティ専門家の一歩先を行くことがあまりに多いことを物語っている」と記されている。

(17)WordPressの脆弱性は過去8年間で2万8500件以上検出された

WPScanが2014年に追跡を開始して以来、「WordPress」の新しい脆弱性の数は着実に増加している。2021年には3000件以上の新しい脆弱性が発見され、2022年の第1四半期には既に700件が発見されている。

(18)2021年第4四半期に、ゼロデイエクスプロイトはマルウェアの66%に関わっていた

WatchGuardの「Internet Security Report - Q4 2021」によると、2021年第4四半期にはゼロデイマルウェアが全脅威の3分の2を占めた。この割合は、前の四半期と比べてわずかに減少している。「ゼロデイ」とは対処方法がまだ見つかっていない脆弱性の存在をいう。

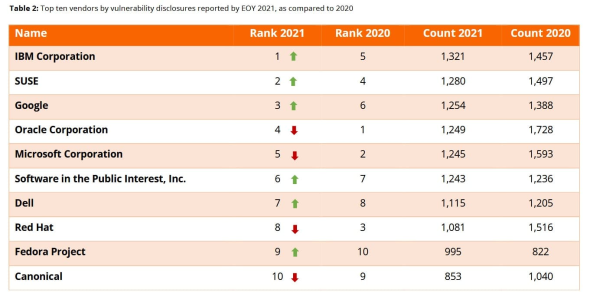

(19)2021年にベンダー固有の脆弱性の数が減少

RiskBased Securityの「2021 Year End Report」によると、2021年に最も多くの脆弱性が確認されたベンダーはIBMだった。ただし、同社を含むほとんどのベンダーは、2020年より脆弱性の件数が減っている。例外は、Software in the Public InterestとFedora projectで、わずかに脆弱性が増加している。

(20)アプリケーションの75%以上にセキュリティ上の問題がある

Veracodeが2020年に発表した「State of Software Security Report Volume 11」は、アプリケーションの4分の3以上(75.2%)にセキュリティ上の問題があることを明らかにした。そのうち24%は、深刻度の高い問題があると考えられている。

(21)情報漏えいの問題が最も多い

Veracodeのこのレポートは、最も一般的なセキュリティ上の問題の種類は、情報漏えい、CRLFインジェクション(攻撃者が予期しないコードを注入する)、暗号、コード品質、認証情報管理であることも示している。

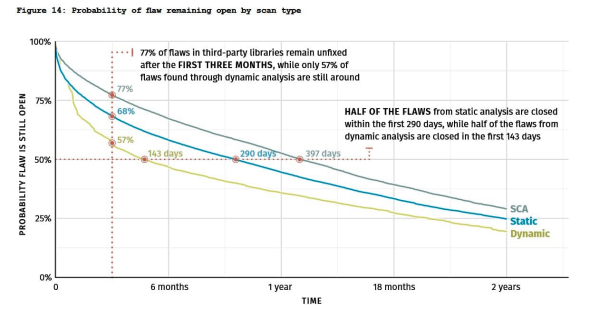

(22)27%の欠陥が18カ月後も未解決

Veracodeが2021年に発表した「State of Software Security Report Volume 12」は、セキュリティ上の問題の約27%が、1年半にわたって未解決であることを示している。

スキャンタイプ別に見た欠陥が残る確率 SCA(Software Composition Analysis)、SAST(Static Application Security Testing)、DAST(Dynamic Application Security Testing)という3種類のスキャンタイプについて調べた。18カ月後を見ると、いずれの手法を採った場合でも25%以上が未解決になっている(提供:Veracode)

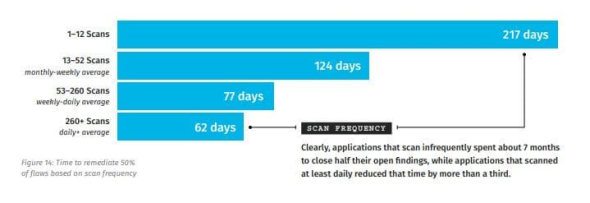

スキャンタイプ別に見た欠陥が残る確率 SCA(Software Composition Analysis)、SAST(Static Application Security Testing)、DAST(Dynamic Application Security Testing)という3種類のスキャンタイプについて調べた。18カ月後を見ると、いずれの手法を採った場合でも25%以上が未解決になっている(提供:Veracode)(23)頻繁にスキャンされていると修復時間が大幅に短縮される

Veracodeは、セキュリティ上の問題が定期的にスキャンされるアプリケーションでは、平均修復時間が非常に短いことを発見した。

1日当たり260回以上スキャンされるアプリケーションでは、問題の50%が62日以内に修正された。1日当たりのスキャン回数が1〜12回にとどまるアプリケーションでは、この期間は217日と長い。

(24)Googleは2010年以降、総額3500万ドルの脆弱性報奨金を支払っている

Googleは脆弱性報奨金プログラムを通じて、2010年以降、同社のソフトウェアの脆弱性を発見、報告した研究者に総額3500万ドルを支払っている。2021年には62カ国の696人の研究者に報奨金を支払い、1回の最高額は15万7000ドルだった。

(25)Microsoftは1年間で1400万ドル近くの脆弱性報奨金を支払った

Microsoftは2021年7月に、過去12カ月に1360万ドルの脆弱性報奨金を支払ったことを報告した。これは、Googleが2019年に支払った額の2倍以上に当たる。341人の研究者に報奨金を支払い、1回の最高額は20万ドルに上った。

(26)Metaの2011年以降の脆弱性報奨金支払件数は7800件

Meta(Facebook)の2021年12月のブログ記事によると、2011年に脆弱性報奨金プログラムを開始して以来、同社は15万件以上の報告を受け、報奨金支払件数は7800件に達した。ブログ記事の公開時点では、2021年に受けた報告件数は約2万5000件、支払った報奨金は総額230万ドル、支払件数は800件以上だ。これまでに支払った1回の最高額は8万ドルだという。

(27)データ侵害の6割にパッチ未適用の脆弱性が関わっていた

2019年の「Ponemon Institute Vulnerability Survey」によると、データ侵害被害者の60%が、「パッチを適用していなかった既知の脆弱性が原因で侵害された」と回答している。また62%は、侵害前は脆弱性に気付いていなかったとしている。

(28)2028年までに世界のITセキュリティ市場は4000億ドル近い規模に達する見通し

Fortune Business insightsのレポートによると、情報セキュリティ市場は2028年までに3661億ドル規模に達する見通しだ。同社はその要因として、機械学習の統合、モノのインターネット(IoT)、eコマースプラットフォームの急増を挙げている。

関連記事

サイバー攻撃の平均対応コストは435万ドル、しかしゼロトラスト導入で100万ドル削減可能――IBM調査

サイバー攻撃の平均対応コストは435万ドル、しかしゼロトラスト導入で100万ドル削減可能――IBM調査

IBM Securityはデータ侵害の経済的影響に関する年次調査レポートを発表した。データ侵害後の対応コストは過去最高となった。さらに侵害を受けた組織の約60%が侵害後に販売する商品やサービスの価格を引き上げていた。重要インフラの大部分でゼロトラストの導入が遅れていることも分かり、インシデントレスポンスチームがないことも合わせて対応コストを引き上げていた。 MITRE ATT&CK(マイターアタック)とは? 「今のサイバー攻撃って何してくるの?」が分かる6つの利用方法

MITRE ATT&CK(マイターアタック)とは? 「今のサイバー攻撃って何してくるの?」が分かる6つの利用方法

ここ数年一気に注目度が高まり進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。初回は、概要や6つ使用方法について、具体例を挙げて解説する。 米国では既に標準化の流れ、日本企業も対応を迫られる「SBOM」とは

米国では既に標準化の流れ、日本企業も対応を迫られる「SBOM」とは

「SBOM」が大きな注目を浴びている。そもそもSBOMとは何なのだろうか。なぜ米国は大統領令でこれを取り上げたのか。日本企業は対応する必要があるのか。どう対応すればいいか。ここでは、OSSのサプライチェーン管理に関する連載の3回目として、SBOMを解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

企業の外部ネットワークに見つかった脆弱性の深刻度と悪用される可能性(提供:Positive Technologies)

企業の外部ネットワークに見つかった脆弱性の深刻度と悪用される可能性(提供:Positive Technologies)