クラウド環境を守るためのセキュリティとは? 「CSPM」「CWPP」「CIEM」「CNAPP」は何がどう違う?:失敗、成功事例に学ぶクラウドネイティブセキュリティの勘所(1)

クラウドセキュリティに対する不安からクラウド移行に踏み切れない企業や、クラウド移行したもののクラウドセキュリティに依然として懸念がある企業に向けて、クラウドで実現するセキュリティ対策を事例とともに解説する本連載。初回は、クラウド環境を巡る脅威やキーワードを整理します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

企業のITシステムにおけるクラウドサービス(以下、クラウド)活用は年々加速しており、クラウド利用に懸念を感じてきた企業のクラウドシフトも進みつつあります。

総務省の通信利用動向調査(令和4年度)によると、国内企業でクラウドを「全社的に利用」と「一部の事業所または部門で利用」と回答する回答者数の割合を合計すると全体の7割以上を占めています。企業の大半が何かしらの形でクラウドを利用すると回答し、クラウドが普及している中、企業が依然クラウドを利用しない理由は何でしょうか。

同調査によると、企業がクラウドを利用しない理由の42%は「クラウドを利用する必要がない」であり、それに続き「クラウドの導入に伴う既存システムの改修コストが大きい」(31.2%)、「情報漏えいなどセキュリティに不安がある」(31.2%)などでした。これらの回答から、自社のITシステム特性によっては、クラウドを利用するメリットを見いだせないことや、オンプレミスのデータセンターで大量のレガシーなITシステムがあるなどの理由からクラウド移行コストが大きくなってしまうことなどを推察できます。

一方、クラウドを利用することで「情報漏えいなどセキュリティに不安がある」という理由については、クラウドにおけるセキュリティ対策を正しく理解することで不安を緩和できると考えています。

本連載では、クラウドセキュリティに対する不安からクラウド移行に踏み切れない企業や、クラウド移行したもののクラウドセキュリティに依然として懸念がある企業に向けて、クラウドで実現するセキュリティ対策を事例と併せて解説します。

初回は、そもそも、クラウドセキュリティとはどのような脅威への対策を具体的に指しているのか、脅威に対応する各クラウドセキュリティソリューションは何が異なるのかを解説します。

クラウドの脅威、原因は「利用者の設定ミス」が多い?

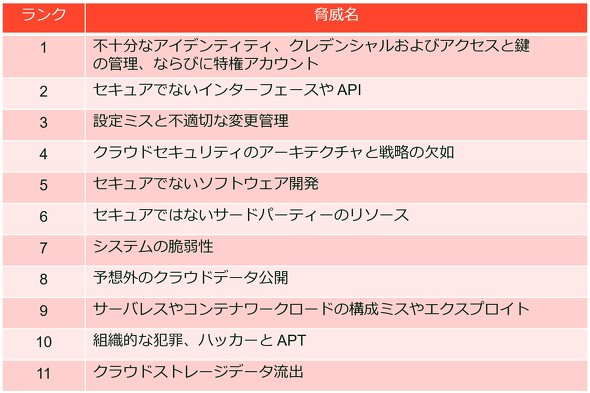

クラウドセキュリティに関するベストプラクティスを発信するグローバルな非営利団体であるCloud Security Alliance(以下、CSA)が、2022年に公開した「Top Threats to Cloud Computing - Pandemic Eleven」によると、クラウドプロバイダーの過失などに起因するセキュリティ脅威は減少しています。

クラウドセキュリティに対する脅威の多くはユーザー起因のものとなっており、「不十分なアイデンティティー、クレデンシャルおよびアクセスと鍵の管理、ならびに特権アカウント」(1位)、「設定ミスと不適切な変更管理」(3位)、「システムの脆弱(ぜいじゃく)性」(7位)、「予想外のクラウドデータ公開」(8位)、「サーバレスやコンテナワークロードの構成ミスやエクスプロイト」(9位)など、ユーザーが適切にシステム運用していれば回避可能な脅威が多く挙げられています。

その他の項目も、ITシステム開発におけるシステム設計を正しく進めていれば、回避可能なものが多くあります。これらの脅威は、本質的にはクラウド、オンプレミス問わず起こり得るものであり「クラウドだからセキュリティインシデントが発生しやすい」というよりは「クラウドセキュリティに習熟できていないこと」に起因して発生していると考えられます。

情報処理推進機構(以下、IPA)が公開する「情報セキュリティ10大脅威 2023」の「情報セキュリティ対策の基本」においても、「ソフトウェアの脆弱性」「ウイルス感染」「パスワード窃取」「設定不備」など、前述のCSAが公開した脅威と同様の内容が挙げられています。

脅威を踏まえたクラウドセキュリティのアプローチ

CSAやIPAが挙げるセキュリティ上の脅威への対策を3つのカテゴリーに区分してクラウド利用の事例と合わせて考えてみましょう。

筆者の所属するキンドリルでは、クラウドを初めて利用する企業を支援する際は、クラウドの効率的、効果的な活用を促進するために「クラウド共通基盤」を提案しています。

クラウド共通基盤を構築することで、組織全体にセキュリティ統制を利かせる形で、セキュリティ上の脅威に対応できます。ここからは「Amazon Web Services」(以下、AWS)におけるクラウド共通基盤を例に、クラウドセキュリティのアプローチを解説します。

まず、「設定ミスと不適切な変更管理」「予想外のクラウドデータ公開」「設定不備」ですが、これらの課題に対しては「ガードレール型セキュリティ」や「Cloud Security Posture Management」(以下、CSPM)の導入が有効です。

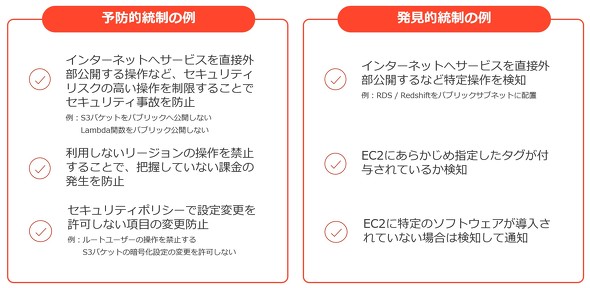

ガードレール型セキュリティには「予防的統制」と「発見的統制」の2種類があります。予防的統制は組織があらかじめ定めた組織ポリシーの制約でクラウドリソースに対する不正な操作を事前に防止します。発見的統制はクラウドリソースの設定が望ましくない状態になっていないかどうかを継続的に監視します。CSPMは発見的統制を実現するソリューションであり、クラウドのあるべき設定から外れた不適切な設定が行われたことを検知します。

ガードレール型セキュリティを組織全体でクラウド共通基盤に導入することで、あらかじめ定められた制約=ガードレールの中においてユーザーは自由にクラウドを利用し、必要なセキュリティを確保しつつクラウドでの開発によるアジリティの高さを享受することができます。

AWSにおいてガードレール型セキュリティを実現するには、AWS Control Towerが提供する「必須」「推奨」「選択的」ガードレールのコントロール(設定項目)やAWS Organizationsが提供するService Control Policy(以下、SCP)を用います。また、CSPMとしてAWS Security Hubを利用します。「オブジェクトストレージに保管したデータを誤って一般公開してしまった」というようなクラウド黎明(れいめい)期に見られたセキュリティインシデントに対しては、「データの一般公開を許可しない」という設定をSCPで統制することで防ぐことができるようになっています。

またAWS Security Hubによって、データベースがグローバルIPアドレスを持ってインターネットに公開された状態を検知するといった発見的統制も可能です。予防的統制で事前に全ての望ましくない設定を制限すればよいのではないかと考えることもできますが、クラウドの標準機能としてそのような完璧なコントロールは提供されていないため、その補完的役割として発見的統制を利用することができます。

次に、「システムの脆弱性」「サーバレスやコンテナワークロードの構成ミスやエクスプロイト」「ソフトウェアの脆弱性」「ウイルス感染」といったクラウド上の多様なワークロードに対する脅威からの保護を考えてみます。

クラウド上のワークロードとして挙げられる代表例に、「仮想マシン」「コンテナ」「サーバレス」があります。AWSの場合、Amazon Inspectorを利用してこれら3種類のワークロードについて脆弱性を診断できます。Amazon Inspectorは、Amazon Elastic Compute Cloud(Amazon EC2)のインスタンス、Amazon Elastic Container Registry(Amazon ECR)のコンテナイメージ、AWS Lambda関数を対象に脆弱性スキャンができ、CVEや重大性とともに可視化します。Amazon InspectorをAWS Organizationsと統合することでクラウド共通基盤として組織全体のクラウドワークロードを保護できます。

また仮想マシンであるAmazon EC2インスタンスは、AWS Systems Manager Patch Managerを利用することで、脆弱性が検出されたミドルウェアやアプリケーションパッケージについて効率的にソフトウェア更新を実行できます。あらかじめOS種別、OSバージョン、パッチ種別、パッチ重要度などに応じたパッチベースラインと適用対象のインスタンス、メンテナンスウィンドウなどを指定することで、OSにログインすることなくソフトウェア更新が自動で一括適用されます。

ウイルスの感染対策にはAmazon GuardDutyが利用できます。Amazon GuardDutyはMalware Protectionという機能を有しており、Amazon EC2やAmazon ECSのワークロードに対するマルウェアのスキャン機能を提供します。もっとも、Amazon GuardDuty Malware Protectionはマルウェアを検出しても、マルウェアの隔離や機能停止まで対応していません。

高度なウイルス対策に取り組む場合は、サードパーティーのアンチウイルスソリューションを導入する必要があります。

こうしたクラウド上の多様なワークロードの保護に対するソリューションをCloud Workload Protection Platform(以下、CWPP)と呼び、従来の仮想マシンに対する保護だけでなく、コンテナイメージ、コンテナ実行基盤、サーバレスワークロードなど多様なワークロードに対して一貫したセキュリティを導入できます。

最後に、「不十分なアイデンティティー、クレデンシャルおよびアクセスと鍵の管理、ならびに特権アカウント」と「パスワード窃取」の脅威に対するセキュリティ対策を確認してみましょう。

クラウド上の権限管理は、一般的にIdentity and Access Management(以下、IAM)と呼ばれる機能で制御されますが、クラウドの権限管理は権限が細分化され複雑です。「最小権限の原則」と呼ばれる必要な操作に必要最小限の権限を付与するベストプラクティスもありますが、各操作に必要な権限の要否を判断することの難しさや、ユーザーの部署移動などに伴う継続的なID、権限の整理にかかる労力などから、これを徹底するのは容易ではありません。

こうした課題に対し、AWSであればIAM Access Analyzerを利用することで、指定した期間に実際に利用された権限のみをログから抽出して権限ポリシーを生成したり、ある権限が長期間利用されていない場合は、権限が不要になったものとして該当の権限を削除したりできます。

こうした機能をより統合的にマルチクラウドで利用できるソリューションがCloud Infrastructure Entitlement Management(以下、CIEM)です。CIEMでは一元化されたダッシュボード上で複数のクラウドの権限情報を一覧し、「ある権限でどのクラウドリソースにアクセスできるか」「その権限でどの操作ができるか」「誰がその権限を割り当てたか」といった情報をグラフ形式などで可視化して直感的に管理できるようにします。

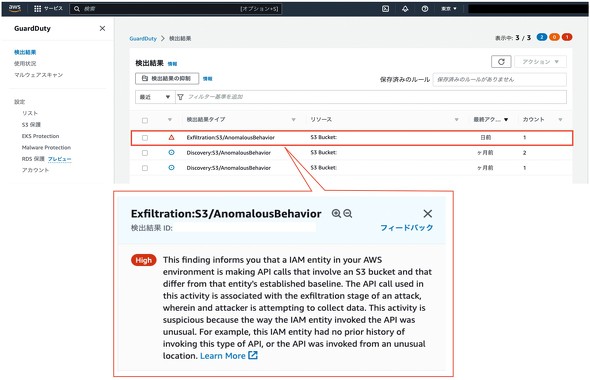

割り当てられた権限が組織の権限ポリシーから逸脱していないかどうかを継続的に監視したり、不要になった権限を手動または自動で削除したりする機能も提供されます。「パスワード窃取」の脅威に対しては、AWSの場合、前述のAmazon GuardDutyを有効化することで、IAM認証情報が漏えいして通常とは異なるアクセス元からクラウドリソースが操作された場合などに通知を受けることができます。こうしたセキュリティ通知をクラウド共通基盤のSecurity Operation Center(SOC)が一元的に受信し、該当の認証情報の管理者ユーザーに通知するなどの運用を行います。

本稿で取り上げたクラウドセキュリティの脅威に対して、CSPM、CWPP、CIEMの3つのカテゴリーの対策ソリューションを説明しましたが、これらを組み合わせたものをCloud Native Application Protection Platform(以下、CNAPP)と呼びます。

本稿で紹介したAWSの事例に限らず、主要なクラウドプロバイダーはいずれも類似の機能を提供しており、それら純正サービスのみでもクラウドセキュリティに必要な機能は網羅されています。一方、より豊富な機能性を求めたり、マルチクラウドでのITシステム運用に取り組んだりする場合は、サードパーティーが提供するCNAPPソリューションを選択するのもよいでしょう。自社に必要なクラウドセキュリティを理解し、CNAPPなどのソリューションの力を借りながら、企業の効果的なクラウド活用が進むことを期待しています。

筆者プロフィール

臼杵翔梧(うすき しょうご)

キンドリルジャパン ストラテジック・サービス本部/クラウドテクノロジーサービス事業部/クラウドソリューションデザイン シニアリード・クラウドアーキテクト

クラウドインフラストラクチャのエキスパートとして、クラウドを活用した案件のソリューショニング、提案支援、デリバリーを担当。エンタープライズのお客さまを対象に、技術面から幅広い業界の国内外ITシステム構築を支援している。

近年は、AWSのマネージドサービスを活用したクラウド共通基盤やデータ活用基盤の構築、マルチクラウドシステム基盤の設計を実施。2023 AWS Ambassadorに選出。AWS認定資格12個、Google Cloud認定資格11個保有。

Copyright © ITmedia, Inc. All Rights Reserved.