「Microsoft Entra ID」と組み合わせて利用するActive Directory:今だからこそ学び直すActive Directory基礎のキソ(8)

これまで、「Active Directory」はオンプレミスで動作するサーバの管理に利用できることを解説してきました。一方、クラウドサービスの管理が同時に必要になった場合には、「Microsoft Entra ID」を利用します。そこで今回は、Active DirectoryとMicrosoft Entra IDを同時並行に運用する構成を学び直します。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

今だからこそ学び直すActive Directory基礎のキソ

Microsoft Entra IDとは

Active Directoryは、オンプレミスで動作する各サーバにアクセスするたびに「ユーザー名」と「パスワード」を入力する必要がない、「シングルサインオン」(SSO)と呼ばれる機能を提供します。この仕組みは「Kerberos」(ケルベロス)と呼ばれるプロトコルによる「TGTチケット」と「STチケット」を利用して実現しています。

- [参考]いまさら聞けないActive Directoryの仕組みと運用(本連載 第1回)

しかし、Kerberosプロトコルはクラウドサービスでの利用は(一般的に)できないため、クラウドサービスでオンプレミスのサーバアクセスと同じようにSSOを実現したい場合は、クラウドサービス用のSSOの仕組みを用意する必要があります。それが「Microsoft Entra ID」になります。

Microsoft Entra IDは、クラウドサービスを中心とするリソースに対するSSOを実現する仕組みで、単体で契約して利用できる他、「Microsoft 365」や「Office 365」などのMicrosoftのクラウドサービスを契約することで自動的に利用できるようになります。

- 【参考】クラウド時代のID&アクセス管理サービス「Microsoft Entra ID」とは――何ができる? Active Directoryとは何が違う?(連載:今日から始めるMicrosoft Entra ID入門 第1回)

Active DirectoryとMicrosoft Entra IDの平行運用

Active DirectoryもMicrosoft Entra IDも、認証や認可のための「ユーザー」や「グループ」を作成します。これらは従業員の情報に基づいて作成されるため、同じ情報が登録されるはずです。

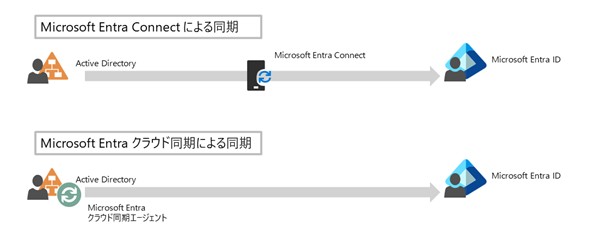

オンプレミスとクラウドを同時に利用する企業の場合、従業員が入社するとActive DirectoryとMicrosoft Entra IDの両方でユーザーを作成しなければなりません。しかし、これでは二度手間になるため、MicrosoftではActive Directoryに作成したユーザーやグループなどの情報をMicrosoft Entra IDに同期する仕組みを提供しています。それが「Microsoft Entra Connect」と「Microsoft Entra クラウド同期」です。

Microsoft Entra Connect

Microsoft Entra Connectは、Active DirectoryからMicrosoft Entra Connectサーバを経由してMicrosoft Entra IDに情報を同期する仕組みです。Windows Serverに「Microsoft Entra Connectツール」をインストールすることで、サーバにさまざまなツールも一緒にインストールされるため、同期をカスタマイズしたり、ログを参照したりできるようになります。

Microsoft Entraクラウド同期

Microsoft Entra Connectは専用サーバを利用して同期を実現する仕組みですが、Microsoft Entraクラウド同期は、Active Directoryのドメインコントローラーにエージェントプログラムをインストールし、ドメインコントローラーから直接Microsoft Entra IDに情報を同期する仕組みです。Microsoft Entra Connectでは同期に関わるカスタマイズがMicrosoft Entra Connectのツールでできますが、そのカスタマイズ機能をMicrosoft Entra IDそのものに持たせることで、別のサーバを経由することなく同期を実現します(図1)。

Microsoft Entraクラウド同期の設定は、「Microsoft Entra管理センター」の[ID]→[ハイブリッド管理]→[Microsoft Entra Connect]→[クラウド同期]からエージェントをダウンロードして、ドメインコントローラーにインストールしておきます。そして、[構成]メニューから同期を設定します。エージェントをインストール後に新しい構成を作成すると構成画面が表示され、Active Directoryのユーザー属性をMicrosoft Entra IDのどの属性に同期するかを設定できるようになります(画面1)。

UPNの同期の構成

Microsoft Entra IDでは、ユーザーのサインインにActive Directoryでも使われる「ユーザープリンシパル名」(User Principal Name:UPN)を利用します。UPNは「ユーザー名@ドメイン名」で表現されますが、ドメイン名の部分はActive Directoryで使われる名前とMicrosoft Entra IDで使われる名前が同じとは限りません。

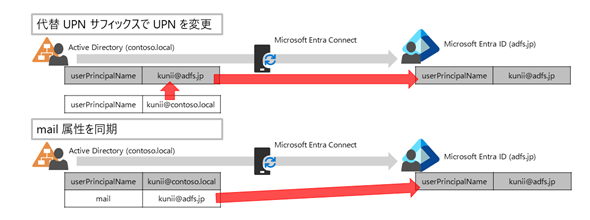

以下の図2のように、Active Directoryのドメイン名「contoso.local」とMicrosoft Entra IDのドメイン名「adfs.jp」のように、異なるドメイン名の場合にはドメイン名を合わせる設定が必要になります。

ドメイン名を合わせる方法は、大きく分けて2つあります。1つはActive Directoryで利用するドメイン名に対してドメイン名の別名に当たる「代替UPNサフィックス」を設定する方法です。代替UPNサフィックスとしてMicrosoft Entra IDで使われる「adfs.jp」というドメイン名を設定し、ユーザーのUPNも代替UPNサフィックスを利用した名前に変更しておくことで、Microsoft Entra IDで使用可能なUPNをActive Directoryで作成できるようになります。

もう1つはActive DirectoryユーザーのUPNをMicrosoft Entra IDのUPNに同期するのではなく、Active Directoryユーザーの「mail属性」をMicrosoft Entra IDのUPNに同期する方法になります。これは、Active DirectoryユーザーのUPNを変更したくないケースで有効な同期方法ですが、後述する「Microsoft Entraハイブリッド参加」ができないなどの制約があるため、代替UPNサフィックスを利用する方法が推奨されています。

Microsoft Entra ConnectとMicrosoft Entraクラウド同期、どちらを使うか?

Microsoft Entraクラウド同期は、Microsoft Entra Connectの後発サービスであるため、専用のサーバを用意する必要がないなどの利便性が備わっています。このことは、Microsoft Entraクラウド同期を選択する最大のメリットといえます。また、既にMicrosoft Entra Connectを利用している企業でも、クラウド同期のエージェントを後からインストールしてMicrosoft Entraクラウド同期に切り替えるといった運用も可能です。

一方、2025年2月現在、Microsoft Entra Connectと比較して、Microsoft Entraクラウド同期に備わっていない機能があります。それが「コンピュータアカウントの同期」です。

コンピュータアカウントの同期は、「Microsoft Entraハイブリッド参加」と呼ばれるデバイス情報をMicrosoft Entra IDに登録する機能で使われる仕組みです。Microsoft Entraハイブリッド参加をすることで、クラウドサービスへのSSO時に「Microsoft Entraハイブリッド参加したデバイスからのアクセスだけを許可する」といった運用が可能になります。Microsoft Entraクラウド同期では、コンピュータアカウントを同期できないため、Microsoft Entraハイブリッド参加も利用できません。

また、Microsoft Entraクラウド同期の場合、ドメインコントローラーが直接Microsoft Entra IDと通信する点についても注意が必要です。多くの企業では、ドメインコントローラーはセキュリティ上最重要なサーバとして、インターネットに直接接続できないようなネットワークに設置されていることが多いからです。エージェントをインストールするサーバはインターネット接続することで同期するため、Microsoft Entraクラウド同期を利用するのであればドメインコントローラーからインターネット接続できるように構成変更しなければなりません。

同期上のその他の注意点

Microsoft Entra ConnectとMicrosoft Entraクラウド同期、どちらを利用する場合でも、運用上注意しなければならないポイントを最後に挙げておきます。

Active Directoryユーザーがマスターとなる

Active DirectoryからMicrosoft Entra IDに同期した場合、Active Directoryに作成されたユーザーが「マスター」となるため、属性やパスワードの変更、ユーザー削除などは、Active Directoryで対応する必要があります。Microsoft Entra IDから変更できるのは「利用場所」属性に代表される一部の属性のみです。

パスワードの有効期限

同期を設定すると、Microsoft Entra IDのパスワード有効期限設定は「無効」となり、Active Directoryで設定した有効期限がそのまま採用されます。また、グループポリシーで設定したパスワードの有効期限を過ぎるとユーザーが無効化されるので、その設定が同期されるとMicrosoft Entra IDでもそのユーザーは利用できなくなります。

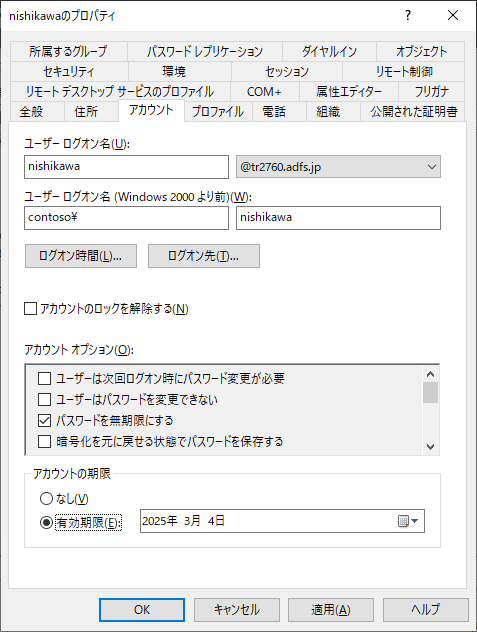

ユーザーごとに個別に設定するパスワードの有効期限は同期できない

Active Directoryでパスワードの有効期限を設定する場合、グループポリシーから設定する方法とは別に、ユーザーごとに個別に設定する方法があります(画面2)。ユーザーごとに個別に設定した場合は、有効期限が切れても無効化されたことを示す属性(accountExpires属性)は同期されないため、Active Directoryユーザーが利用できなくなってもMicrosoft Entra IDユーザーは引き続き利用できてしまいます。そのため、ユーザーごとに個別に設定する設定は利用しないか、手動で無効化することが必要になります。

削除されたユーザーへの対応

Microsoft Entra IDでは、削除したユーザーはで「30日以内」(デフォルト〈既定値〉)であれば復元できます。しかし、Active Directoryで削除したユーザーは、Active Directoryの「ごみ箱」機能を有効にしていない限り復元できません。あらかじめ、「Active Directory管理センター」管理ツールから「ごみ箱」機能を有効化しておきましょう。

同期したグループを利用すべきか?

Active Directoryでは、ユーザーにアクセス許可を設定する場合には「AGDLP戦略」と呼ばれる方法に沿って、ユーザーを「グローバルグループ」に追加し、このグローバルグループを「ドメインローカルグループ」に追加してからアクセス許可を割り当てるという運用が推奨されていました。

- 【参考】Active Directoryオブジェクトの種類と効果的な活用方法(連載:基礎から分かるActive Directory再入門 第9回)

この時に作成されたドメインローカルグループを、Microsoft Entra IDに同期してクラウドサービスにアクセス許可を割り当てることはできません。なぜなら、グループの中にグループが追加された「入れ子」のグループに対しては、Microsoft Entra IDのアクセス許可設定が機能しないからです。そのため、Active Directoryから同期されたグループを利用せず、Microsoft Entra IDでオリジナルのグループを設計、作成することが必要になる可能性があります。

ここまで見てきたように、Active DirectoryとMicrosoft Entra IDは同じユーザー管理の仕組みであるため、同じ情報を2つの場所に登録することは無駄な作業でしかありません。そこで、Microsoft Entra ConnectまたはMicrosoft Entraクラウド同期の同期機能を通じて管理の簡略化を実現できるのです。

筆者紹介

国井 傑(くにい すぐる)

株式会社エストディアン代表取締役。1997年からマイクロソフト認定トレーナーとして、Azure Active DirectoryやMicrosoft 365 Defenderなど、クラウドセキュリティを中心としたトレーニングを提供している。2007年からMicrosoft MVP for Enterprise Mobilityを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ