不正アクセスを教訓に GMOペパボが500台超のサーバに導入したオープンソースのセキュリティ監査基盤「Wazuh」とは:「検索コマンドを実行したら約5万回のアラートが流れて大変だった」(1/2 ページ)

ホスティングサービスなどを提供するGMOペパボは、セキュリティインシデントを教訓に、OSSのセキュリティ監査基盤「Wazuh」を導入。Wazuhを選択した理由やWazuhの導入後に起きた3つの運用課題を解決した方法について語った。

Japan Perl Associationは2019年1月26日、「YAPC::Tokyo」を開催した。本稿ではGMOペパボのホスティング事業部でテックリードを務める山下和彦氏の講演「Wazuhを利用した大統一サーバ監査基盤」の内容を要約してお伝えする。

GMOペパボでは、2018年1月に起きた不正アクセスを教訓にオープンソースソフトウェア(OSS)のセキュリティ監査基盤「Wazuh」を導入。不正アクセスを未然に防ぎ、セキュリティインシデントが発生しても素早く対応できるような仕組みを取り入れた。講演で山下氏は、Wazuhの導入に至った背景と3つの運用課題への対策を紹介した。

インシデント対応には「速さ」と「正確さ」が求められる

山下氏は、2018年1月にGMOペパボで起きた不正アクセスを取り上げ、セキュリティインシデント対応に「速さ」や「正確さ」が求められることを説明する。

参考記事:GMOペパボ「カラーミーショップ」に不正アクセス クレジットカード情報が流出(ITmedia NEWS)

「セキュリティインシデントが発生した際には、いつ何を不正アクセスされたのか調査する必要がある。特に、不正アクセスされた情報を正確に把握することはビジネスの面から見ても重要だ。クレジットカードの情報が100件流出したのと1000万件流出したのでは、社会や企業に対する影響が異なるためだ」

不正アクセスされた情報を特定するには、膨大な時間と工数がかかる。各種システムログやアプリケーションログ、データベースのクエリログなどを利用し、アクセスされた可能性のある情報を網羅的に調査するためだ。だが、早急に正確な情報を開示しなければ、2次被害や会社の評価の低下につながる恐れがある。

こうした点を踏まえGMOペパボでは、各事業部サーバの状態を収集し、サーバに対する不正アクセスやマルウェアなどの活動を検知/対応し、プログラム内にある脆弱(ぜいじゃく)性の影響を受けるサービスを全事業部横断で調査できるようにするため、Wazuhを導入した。

Wazuhとは

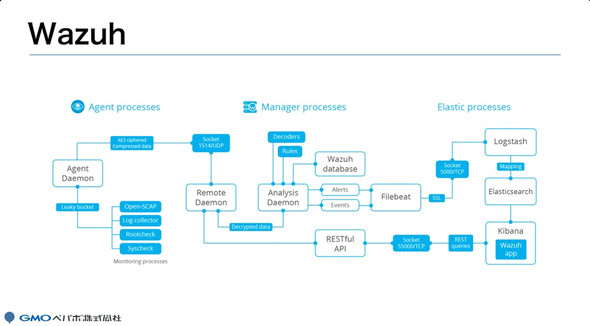

Wazuhは、エージェントマネジャー形式のセキュリティ監査基盤だ。マネジャーホスト型の侵入検知システム「OSSEC」、セキュリティ設定共通化手順を用いた脆弱性検査OSS「OpenSCAP」、ログ管理プラットフォーム「Elastic Stack」(Elasticsearch+Kibana)の3つが統合され、提供されている。

Wazuhでは、サーバのファイル改ざんなどを検知する「ファイル整合性監視」や、rootkitなどのマルウェアを検知する「侵入検知」、サーバ設定がポリシーに沿っているかどうかを監査する「システム設定ポリシー監査」、提供するサービス内の脆弱性を監視する「システム脆弱性監視」が行える。各機器に配置されたWazuhエージェントが情報をWazuhサーバに送信し、情報を集約して管理する。運用管理者は、監査状況をKibanaのダッシュボードで確認できる。またRestful APIを活用してSlackなどのツールと連携できる。

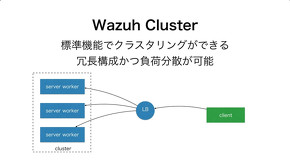

山下氏は、Wazuhの便利な点として標準でクラスタリング対応していることを挙げる。

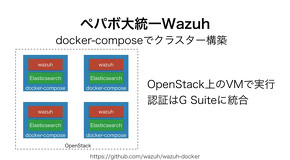

「Wazuhは、Dockerイメージなどが公開されているため、Docker-Composeを用いてクラスタリングを構築できる。GMOペパボでは、OpenStackのVM(仮想マシン)環境でクラスタリングを構築し、500台を超えるサーバに4カ月かけて導入した。これにより、負荷分散と冗長構成を実現している。構築当時は知識がなかったためOpenStackで構築したが、今から構築するならKubernetesを用いるだろう。サーバを構築してから安定させるのに1カ月かかったが、インフラ構成のコード化(Infrastructure as Code)を進めていたこともあり、時間をかけずにWazuhを導入できた」

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- セキュリティ情報マネジメントの仕組みを技術的に理解する

セキュリティ情報マネジメントは大きく分けて4つの機能ブロックからなる。第1のブロックは、さまざまな機器から情報(セキュリティイベント)を収集するための部分である。これを仮に「収集エージェント」と呼ぼう。第2のブロックはSIMの中核部分となる処理ブロックである。これも仮に「イベントマネージャ」と呼ぶことにしよう。  脆弱性検査を行うOSSツール「OpenSCAP」で何が分かるのか

脆弱性検査を行うOSSツール「OpenSCAP」で何が分かるのか

本連載では、グローバルスタンダードになっている「SCAP」(セキュリティ設定共通化手順)、およびそれを基にシステム構成や脆弱性の検査を行うためのOSSツール「OpenSCAP」や、その周辺の技術、用語などを紹介する。今回は、OpenSCAPの環境を構築し、実際に試してみた。 Fluentd+Elasticsearch+Kibanaで作るログ基盤の概要と構築方法

Fluentd+Elasticsearch+Kibanaで作るログ基盤の概要と構築方法

ログ基盤を実現するFluentd+Elasticsearch+Kibanaについて、構築方法や利用方法、実際の案件で使ったときの事例などを紹介する連載。初回は、ログ基盤の構築、利用方法について。