認証VLANで不正PCを拒否するしくみ:特集:ネットワーク構築の基本はVLANから(3)

本特集では、ネットワーク構築の基本となるVLANのしくみと活用方法を解説している。「VLANの基本的な仕組みを攻略する」VLANの目的と基本的な知識を再確認し、「VoIPを効率よく運用させるVLANのしくみ」ではVLANによるVoIPの分離とセキュリティを説明した。最終回となる今回は、VLANを活用したセキュリティ確保のしくみをベンダの実装例を見ながら紹介したい。

スイッチのポートVLANと認証VLAN実装例

VLANをどのように構成するかはスイッチの機種ごとにまちまちだが、おおよそ

- スイッチ内部にVLAN(ネットワークアドレス)を設定する

- 設定したVLANとポートを関連付ける

という作業を、コンソールポートなどを介してコマンドライン・インターフェイスで設定していくという方法が多いようだ。VLANは、基本的にはあらかじめ適切に設定した情報をスイッチに転送することで利用可能となるもので、動的に自動生成したり割り当て変更をしたりするものではない、ということをまずは押さえておきたい。

さらに、何に基づいてVLANの割り当てを行うか、という点にも実装の違いが見られる。一般的には、ポートごとにVLANを設定する「ポートVLAN」、ネットワーク・プロトコルごとにVLANを割り当てる「ポリシーVLAN」の2種が使われ、さらに少々特殊な形態として、ユーザー認証を実行し、その結果に応じてVLANを割り当てる「認証VLAN」と呼ばれるものも広く使われるようになってきている。今回は、主としてこの認証VLANについて解説するが、まずはそのほかの一般的なVLAN実装について簡単に概観しておこう。

ポートVLAN

ポートVLANはごく一般的なVLAN実装であり、冒頭で紹介したような静的な設定によって割り当てが行われる。この形式が効果を発揮するのは、基本的にはスイッチの各ポートにクライアントが直接接続されており、“ポート数=クライアント数”の関係が成り立つ場合だ。この場合は、クライアントごとにどのVLANに所属させるかをスイッチで制御でき対応が明確になる。

しかし、日本では特に俗に“島ハブ”と呼ばれる小規模なスイッチングハブが多用される傾向が強い。4〜16ポート程度の、VLAN機能などは持たず単にポートを分岐させるためだけに利用される安価なスイッチングハブを数名のユーザーごとに1台設置する、というスタイルだ。これは、日本のオフィス・レイアウトでは10名程度の社員の机をひとかたまりに向かい合わせて“島”を作る例が多いことも関係している。この島ごとに設置されるから、島ハブと呼ばれるわけだ。島ハブは、ユーザーが直接手を伸ばせる場所にポートを用意するという意味では使いやすいものだが、管理上は問題も生じる。

VLANに対応するような相対的に高価なスイッチを島ごとに設置するのは困難だ、という点も問題だろう。エッジスイッチでVLANを構築する場合、島ハブへの対応が問題になる。もちろん、構成としてきれいなのは島ハブを全廃して全クライアントをエッジスイッチのポートに直結することだが、エッジスイッチのポート単価やケーブリングの手間を考えると、これは現実的とはいい難い。島ハブを残したままエッジスイッチでポート単位のVLANを構築すると、ユーザーには“島ハブ単位でVLANが分割される”たように見える。

ポリシーVLAN

これに対し、ポリシーVLANはネットワーク・プロトコルごとにVLANを割り当てていく手法であり、本質的には島ハブの影響を受けない。ただし、ポリシーVLANで識別子として使うネットワーク・プロトコルとは、Ethernetヘッダ内のフレームタイプである。ここで識別されるのは、TCP/IPかIPXかAppleTalkか、というレベルの話である。

かつては同じEthernetを使ってこれら複数のネットワーク・プロトコルを混在させていた例は珍しくなく、その際にネットワーク・プロトコルごとに異なる扱いをするのは合理的な構成だったが、現在では事実上TCP/IPに統一されてしまっており、プロトコルを見分けてVLANを割り当てる、という機能自体ほぼ市場では必要とされなくなりつつある。

現在市場で活用されているのは、結果的にはポートVLANと認証VLANの2種類だということになる。ただし、“島ハブ問題”への対応も含め、細かな部分の実装ではメーカー/製品ごとに微妙な違いがある。

不正PCを拒否する認証VLANのメーカーごとの実装例

では、実際のメーカー製品の実装例を具体的に見ていくことで、VLANの機能や応用例を確認してみよう。ここでは、無線LANアクセスポイントの例としてAruba Wireless Networks、有線のL2スイッチの例として日立電線をそれぞれ取り上げる。

Aruba Wireless Networks

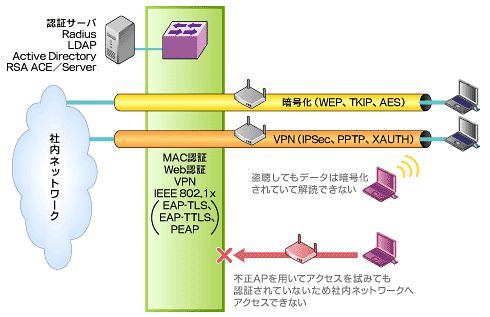

Aruba Wireless Networks(アルバ)は、エンタープライズ/ISP向けの802.11無線LANの集中統合型セキュリティ・システムを開発している。

アルバでは、無線LANのセキュリティを重視した製品開発を行っており、VLANの利用も、セキュリティ確保の一手段として位置付けている。そのため、VLANの一般的な機能すべてを実装するのではなく、セキュリティ確保に有用な部分を実装し、活用するという方針になっている。このため、ポリシーVLAN(プロトコルごとの対応)には対応せず、ポート単位でのVLAN割り当てのみを実装する。スイッチ内部には最大256個のVLANが作成可能だ。

なお、無線LANではユーザーが位置を移動する“モビリティ”が前提となるため、デスクトップPCのように「常に同じポートに接続される」と考えることはできない。そこで、認証VLANをサポートし、ユーザー認証を行った結果に基づいて適切なVLANに所属させるという処理にも対応する。このため、ある社員が自席を離れて会議室に移動し、そこに設置されたアクセスポイントに接続した場合でも、自席にいる場合と同じネットワーク環境に接続できるようになる。

認証VLANを実現するための認証機構としては、MACアドレス認証、Web認証(ID+パスワード)、IEEE 802.1x、VPNなどが考えられる。アルバでは、802.1x、MACアドレス認証をサポートするほか、ローカルのRADIUSサーバやLDAPを利用した認証も利用可能だ。

アルバによれば、MACアドレスと802.1xでは、IPアドレスを割り当てる前に認証が可能な点がメリットだという。つまり、認証によって「アクセスしてきたユーザーが誰なのか」をまず決定し、ユーザーごとに決められたVLANに所属させるという手順を踏むため、ユーザーに対して割り当てるIPアドレスは最初からVLAN内部のアドレスを割り当てることができる。

一方、Web認証やVPNでは、通信を開始する前に何らかの有効なIPアドレスの設定をされている必要がある。このIPアドレスが本来所属すべきVLAN内部のアドレスだとは限らない。このため、この場合はIPアドレス割り当てを行うスイッチがSource NATを併用し、仮想的にVLANに所属させるという手法を利用する。

セキュリティのために認証機構を活用することと、VLANを利用することは同一ではなく、セキュリティのためにVLANが必須ということではない。しかし、ユーザーごとに異なる権限付与を行ったり、アクセス可能なリソースを制限したりする場合も、現実にはユーザーごとにバラバラの割り当てを行う例はまれで、通常は部署や部門といったグループ単位での設定で十分である。

この場合、部署/部門ごとに適切なリソースアクセスが可能なVLANを設定し、そこに所属させるのが簡単だしスマートで管理しやすい手法である。このため、VLANがセキュリティ機構の実装手段の1つとして使われているのである。

日立電線

日立電線では、Apresiaというブランド名で主にISPをターゲットとした高機能スイッチを開発/提供している。従来はほぼISPのみを想定した製品だったが、最近はエンタープライズ市場への取り組みにも力を入れ始め、ISP向け市場で培われた高度な機能性や信頼性が評価されている。

Apresiaでは、国産ベンダという強みを生かして国内ユーザーの要望をきめ細かく吸い上げ、製品に反映するという形で機能強化を重ねてきた。もともとの製品規格としてはスイッチング性能とコストパフォーマンスの高さを追求してきたが、ユーザーからの要望に応える形で認証機能を組み込み強化し、認証スイッチというジャンルを成立させることになった。

VLANに関しても一般的な機能は一通りサポートしているが、VLANを使用する際に使用するタグの書き換えもASICで対応することで、タグの書き換えが必要なパケットであってもワイヤレートでの転送を実現するなど、スイッチング性能の確保には妥協がない。

日本固有の状況への対処の一例としては、“島ハブ”への対応が挙げられる。既存ネットワークへの導入で、島ハブを完全にエッジスイッチにリプレイスするのはハードルが高く、事実上ほぼ不可能だろう。そこで、コアスイッチとエッジスイッチの間にApresiaを追加導入するのが現実的だ。

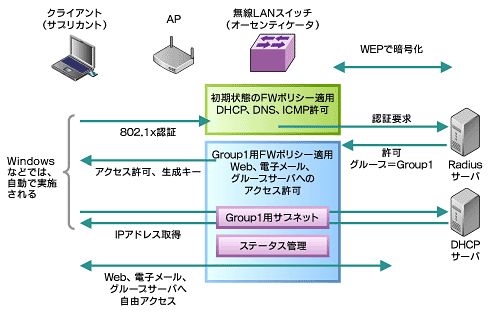

この形態では、クライアント個々に認証を行いたい場合でも、IEEE 802.1xを使うとなれば、島ハブの存在が障害になる。しかし、ApresiaではIEEE802.1x以外に独自のWeb認証方式を実装しているため、問題なく対応できる。さらに、クライアント側にはWebブラウザがありさえすればよく、特定のソフトウェア環境を要求しない点も802.1xに対するアドバンテージとなる。

クライアントとしてWindows 95/98といった古い802.1x導入以前のOSが残っている場合や、PDAなどを接続したい場合は802.1xの利用は困難だ。ApresiaのWeb認証では、認証情報を格納するRADIUSサーバがあればよい。Apresia自体がRADIUSクライアントとなってサーバへの認証要求を処理するため、クライアントにはWebサーバ以外のソフトウェアは不要だし、802.1xのようにCA局やクライアント/サーバ証明書を用意する必要もない。

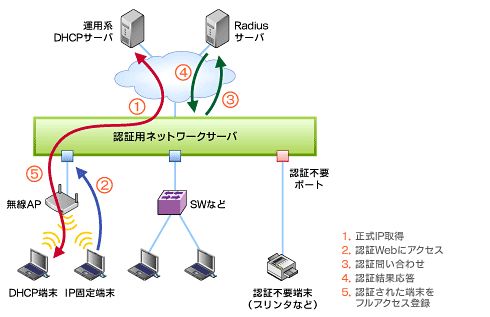

Apresiaでは、認証VLANのために2つのモードを実装している。1つはShared Port Mode(シェアード・ポート・モード)で、Web認証を行ってクライアントの認証/登録を行う一方、VLANの割り当ては固定となる。

図3 ポート共有モード(Shared Port Mode)

図3 ポート共有モード(Shared Port Mode)・ 1ポートに複数の端末を収容可能(1台のSWに300端末まで)

・ IP固定端末&DHCP端末を両方認証(VLAN固定)

・ クライアントベースのユーザー認証

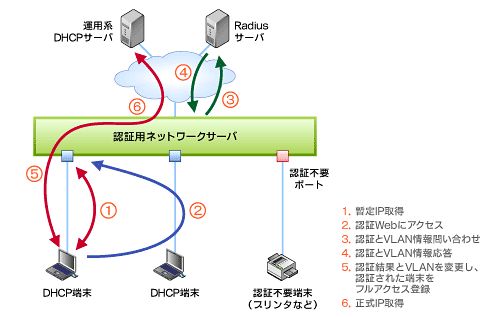

もう1つはDesignated Port Mode(デジグネーテッド・ポート・モード)で、こちらはいわゆるポートVLANに当たる。

デジグネーテッド・ポート・モードで使用する場合はApresiaのポートに直接クライアントを接続する構成になるものの、この場合は認証結果に応じて動的にVLANを変更することができる。

島ハブや無線LANアクセスポイントと併用して利用する場合はシェアード・ポート・モードの方が便利であり、実際のユーザーサイトでも8〜9割はシェアード・ポート・モードで利用されているという。

VLANを動的に切り替える検疫ネットワーク

VLANをセキュリティ確保のための手段として利用する場合に最も分かりやすく効果的な構成となるのが、ポートVLANを利用した動的なVLANの切り替えである。この場合、クライアントの状況に応じて接続先のVLANに切り替えることができるため、本来のアカウントで認証成功した場合には通常業務用のネットワークに接続し、ゲストアカウントで認証成功した場合にはゲスト用に用意されたインターネットアクセス専用のネットワークに接続し、認証に失敗した場合にはポートを遮断してアクセス拒否、といった動作がVLANの切り替えを利用して実現できる。

最近話題になっている検疫ネットワークもこの応用だと考えられる。検疫ネットワークでは、ネットワークに接続しようとしてきたクライアントをまず「検疫ネットワーク」に接続し、最新のアンチウイルス・ソフトウェアやセキュリティ・アップデートが適用されているかどうかをチェックしてから社内ネットワークへの接続を許可する、という仕組みになっている。

自宅から持ち込まれたノートPCなどが社内ネットワークに接続されることで、ファイアウォールの内側でウイルスやワームがまん延してしまう、という状況を避けるためには効果的な技術だが、検疫ネットワークに実効性を持たせるためには、動的なVLAN切り替えが不可欠の要素となる。ウイルスやワームに感染していないことを確認する前に社内ネットワークに接続させることはできないが、確認後は社内ネットワークに接続させないと仕事にならない。この切り替えは、VLANの切り替えで行うのが最も合理的だ。

VLANは、本来はセキュリティとは独立した概念だが、現在ではセキュリティのための基盤技術として活用される例が増えてきている。ネットワークを動的に分割してパケットを遮断できるVLANは、運用管理コストの低減に役立つのはもちろんだが、今後はセキュリティ維持のために積極的に活用する局面が増えていくものと考えられる。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図1 データ暗号化と認証

図1 データ暗号化と認証 図2 IEEE 802.1xを利用した場合

図2 IEEE 802.1xを利用した場合  図4 ポート専有モード(Designated Port Mode)

図4 ポート専有モード(Designated Port Mode)