マイクロソフト純正「ネットワークモニター」はこんなに進化しました:ITプロ必携の超便利システム管理ツール集(9)

前回はネットワークプロトコルアナライザーの定番「Wireshark」を取り上げました。マルチプラットフォーム対応のWiresharkに対し、今回の「Microsoft Message Analyzer」は“マイクロソフト純正”のWindows専用アナライザーです。

今回紹介するツール

[ツール名]Microsoft Message Analyzer

[対象]Windows 7以降、Windows Server 2008 R2以降

[提供元]マイクロソフト

[ダウンロード先][URL]http://www.microsoft.com/en-us/download/details.aspx?id=44226[英語]

【※】2014年9月16日(日本時間)に新バージョン「Message Analyzer 1.1」が公開されました。本稿は「Message Analyzer 1.0」に基づいて記述しています。

Network Monitorから大きく進化したMessage Analyzer

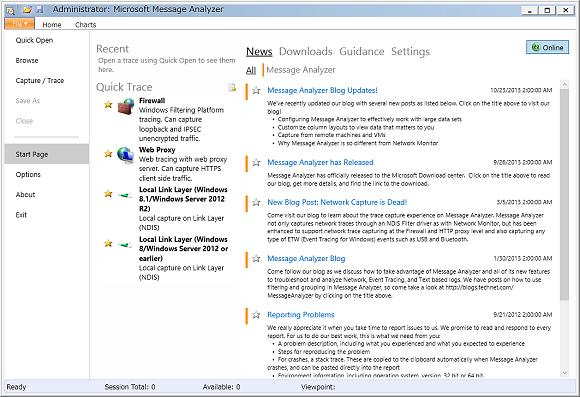

「Microsoft Message Analyzer」(以下、Message Analyzer)は、マイクロソフトが無償提供するネットワークプロトコルアナライザーです(画面1)。前回取り上げた「Wireshark」が異種混在環境で利用可能な上級管理者向け汎用ネットワークツールであるとするなら、Message AnalyzerはWindows主体のネットワーク管理に適したツールといえます。

オープンソースやフリーソフトのツールを利用するのはなんだか不安という人でも、“マイクロソフトの純正ツール”ならば利用してみようという気になるのではないでしょうか。

- Microsoft Message Analyzer[英語](Microsoft Download Center)

マイクロソフトが提供するこの種のツールといえば、「ネットワークモニター/Network Monitor」を思い浮かべる人も多いでしょう。

ネットワークモニターは当初、マイクロソフトの初期の統合システム運用管理製品である「Microsoft Systems Management Server(SMS)」(現在のSystem Center Configuration Managerの前身)の一部として提供され、Windows 2000 ServerやWindows Server 2003にはネットワークモニター 2.0/2.1の“サブセット版”(機能制限版)が標準搭載されました。

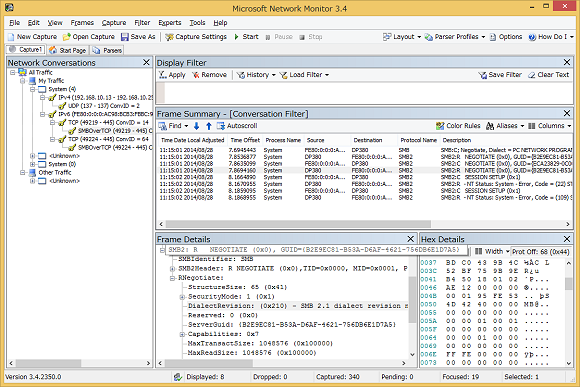

その後、Network Monitor 3.0(英語版のみ)以降は無償ダウンロード提供に切り替えられました。Network Monitorの名称では「3.4」が最新版であり、このバージョンが最後になります(画面2)。マイクロソフトからNetwork Monitor 4.0がリリースされる予定はありません。Message AnalyzerがNetwork Monitorの後継となるツールなのです。

- Microsoft Network Monitor 3.4[英語](Microsoft Download Center)

Message Analyzerは名称に「Message」という言葉が入っていることで、ネットワークモニター/Network Monitorの後継ツールであることが分かりにくくなっていますが、Windowsのイベントトレース機能(Event Tracing for Windows:ETW)を使用して、“プロトコル”レベルだけでなく“メッセージ”(上位プロトコルのやりとりやシステムメッセージ)レベルでも解析できるようになった点が、Network Monitorから大きく進化したところです。

Message AnalyzerはWindows 7以降、Windows Server 2008 R2以降のx86およびx64環境に対応し、.NET Framework 4.0以降が必要になります。Network MonitorからはGUI(Graphical User Interface)や操作性が大きく変更されました。

一方、Network Monitor 3.4は、Windows XP Service Pack(SP)3以降、Windows Server 2003以降のx86、x64、IA-64環境と幅広いWindowsに対応しており、筆者個人の感想ではこちらの方がシンプルで使いやすいという印象です。Message AnalyzerとNetwork Monitorは同じPC上に同居できるので、状況に応じて使い分けるとよいでしょう。

基本はトレースシナリオでキャプチャし、ビューで解析

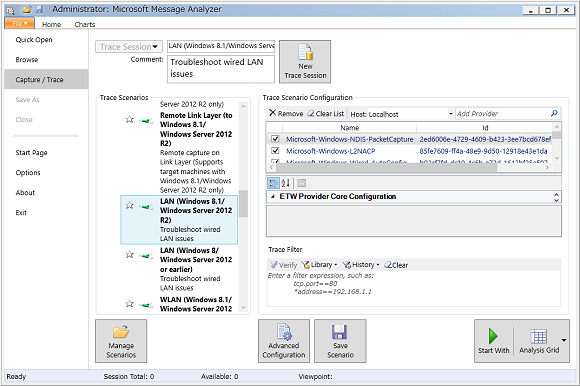

Message Analyzerには複数の「トレースシナリオ(Trace Scenarios)」が組み込まれており、目的に沿ったシナリオを選択してプロトコル/メッセージをキャプチャし、キャプチャデータをオンラインまたはオフラインで分析することができます。「Local Link Layer」や「LAN」のシナリオを選択すれば、以前のNetwork Monitorと同じようなイメージでパケットをキャプチャできます(画面3)。

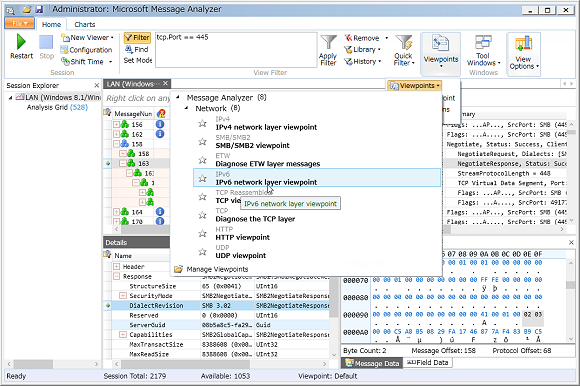

膨大なキャプチャデータは、フィルターを適用して範囲を絞り込んだり、「ビューポイント(Viewpoints)」を切り替えて特定のプロトコル層やシステムメッセージの視点で分析したりすることができます(画面4)。チャートやグラフのビューでは、プロトコル分布やアクティビティを参照することも可能です。

SMB、IPSec、HTTPSトラフィックの高度な分析も可能

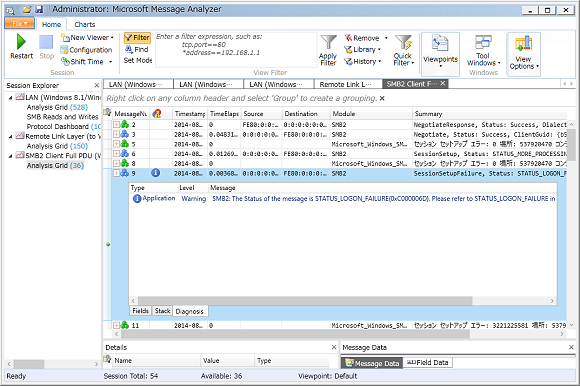

「SMBクライアント」または「SMBサーバー」のシナリオを選択してキャプチャすれば、Server Message Block(SMB)プロトコルを使用するWindowsネットワークのトラフィックを、システムメッセージを含めてトレースすることができます(画面5)。

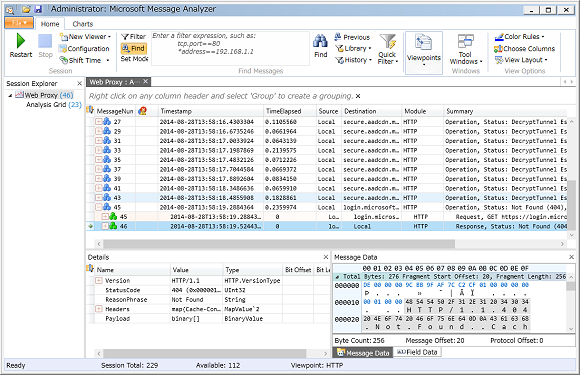

また、「Firewall」や「Web Proxy」のシナリオを選択すれば、IPSecやHTTPSの暗号化通信を、暗号化が解除されるエンドポイントでキャプチャすることが可能です(画面6)。「Firewall」シナリオは、Windows Filtering Platform(WFP)のトレース機能を利用します。

IPSecのエンドポイントの構成は「セキュリティが強化されたWindowsファイアウォール」で行うため、IPSecのトラフィックを暗号化なしの状態でキャプチャできるというわけです。IPSecやHTTPSのキャプチャは、暗号化が解除されるエンドポイントの上位層でキャプチャするのであって、秘密の通信を盗聴しているわけではありません。

システムメッセージを含めたキャプチャや、IPSecやHTTPSの暗号化通信のキャプチャ機能は、以前のNetwork Monitorや他の一般的なネットワークプロトコルアナライザーでは実現できない機能です。

- 最強のトラブルシューティングツール、それはWindowsの「インストールメディア」

- MBSAでWindowsのセキュリティチェックと構成の見直しを

- いつでも、どこでも、どのデバイスからでも同じWindowsデスクトップにアクセス

- アプリ開発者御用達の画像処理ツール「ImageMagick」を普段使いに

- バッチやスクリプトのコピペをもっと簡単にするには

- メール通知テストに便利な“ダミー”のSMTPサーバー「smtp4dev」

- WindowsでもUNIX/Linuxのようにログをリアルタイムで見たいなら

- RDP、VNC、SSH、Web管理……リモートコンソールをまとめると「Terminals」に

- マイクロソフト純正「ネットワークモニター」はこんなに進化しました

- 使い方をマスターすれば、怖いものなし〜最強のネットワークツール「Wireshark」

- AndroidがWindowsタブレットで目覚める!〜LinuxLive USB Creatorって何者?

- 新しい仲間「Sysmon」はトラブルシューティングの必携ツールになりそうな予感

- オンラインで駆除できないマルウェアをオフラインでやっつける

- 「NETSTAT」をGUIにすると、見えないものが見えてくるかも……

- 背景に情報を表示するだけが能じゃない!「BgInfo」でインベントリ収集

- 「Autoruns」の膨大な情報から本当に怪しいヤツをあぶりだすテク

- 進化を続ける“高機能タスクマネージャー”「Process Explorer」を使いこなせ

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2014)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手がける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.