クラウドサーバと結ぶVPN環境を「OpenVPN」で構築する(後編):DRBDの仕組みを学ぶ(9)(1/3 ページ)

災害対策システムのための「VPN環境を構築する方法」を解説する本稿。前編は、「OpenVPN」のインストールと設定方法を解説しました。後編では、その設定を済ませ、実際にシステムを稼働させるまでを解説します。

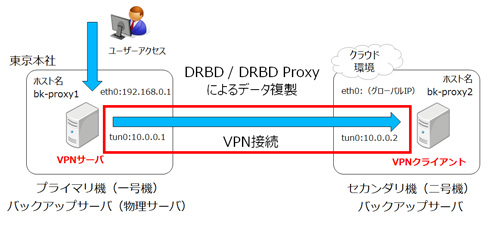

「災害対策システム」を実現するには、メインサーバと遠隔地のサーバを結ぶVPN環境を構築する必要があります。

前編では準備編として、オープンソースのVPNソフトウェアである「OpenVPN」のインストール方法と設定方法を説明しました。後編では、OpenVPNの設定を済ませ、実際にシステムを稼働させるまでを解説します。

前回のおさらい

今回構築する災害対策システムにおけるVPN環境は、本社にある一号機と、遠隔地に置く二号機を安全に接続するために用います(図1)。

二号機(VPNクライアント)の「OpenVPN」設定

前編で紹介したVPNサーバとする「一号機」の設定と同じように、VPNクライアントにする「二号機」の「/etc/openvpn/client.conf」ファイルを修正していきます。

- 16行目:VPNクライアントであることを定義します

client

- 24行目:デバイス名を指定します

dev tun0

- 37行目:使用するプロトコルを指定します

proto udp

- 42行目:接続先となるVPNサーバを指定します。今回の構築例では、一号機のグローバルIPアドレスを指定します。

remote <VPNサーバのグローバルIPアドレス> 1194

グローバルIPアドレスに関するワンポイント

サーバ1台ごとにグローバルアドレスを振っていることはあまりないと思います。ここでは、前述した図1の東京支店にあるグローバルアドレスを記載します。そして、別途拠点内にあるルーターなどで外部からの1194ポートを使った通信を一号機に転送する設定をします。

一方、小規模な環境やテスト用環境など、一号機を設置する拠点にグローバルアドレスがない場合は、VPNサーバとVPNクライアントの扱いを逆にしても問題はありません。クラウド環境のサーバならば、大抵はグローバルIPアドレスが付与されます。一号機をVPNクライアントに、二号機をVPNサーバとして、一号機側で二号機のグローバルアドレスを指定します。

- 61〜62行目:セキュリティを強化するための権限設定を記述します。

user nobody group nobody

- 88〜90行目:CA証明書とクライアントの証明書および秘密鍵の場所を指定します。

ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/client.crt key /etc/openvpn/keys/client.key

- 108行目:TLS認証鍵の場所を指定します。

tls-auth /etc/openvpn/keys/ta.key 1

- 118行目:圧縮を有効にする設定を記述します。

comp-lzo

- 121行目:ログの出力先を指定します。

verb 4

以上で、OpenVPNの設定は完了です。

関連記事

障害時にサブサーバへ自動で切り替える「高可用性WordPressシステム」の作り方 前編

障害時にサブサーバへ自動で切り替える「高可用性WordPressシステム」の作り方 前編

サービスを止めてはならない環境で活躍する冗長化支援ツール「DRBD」。今回は、CMSツールとして多くのWebサイトで利用されている「WordPressサーバ」の高可用性をDRBDで確保する方法を解説します。前編は、必要なソフトウェアのインストールと初期設定までを説明します。 DRBD(Distributed Replicated Block Device)とは何か

DRBD(Distributed Replicated Block Device)とは何か

障害監視ツールなどと一緒に使うことで、サービスの継続提供を助けるDRBD。Linuxカーネルに統合されている機能ですが、上手に使いこなしているでしょうか? 本連載では、DRBDの動作や使いどころを順を追って紹介していきます。 ミラーリングツール「DRBD」によるデータ保護

ミラーリングツール「DRBD」によるデータ保護

「Heartbeat」の適切な導入によってHAクラスタを構成し、Linux上で動作しているサービスの可用性を上げることができます。続いて、肝心のデータそのものを保護できるツール「DRBD」について紹介しましょう。 ここが変わったCentOS 7──「新機能の概要とインストール」編

ここが変わったCentOS 7──「新機能の概要とインストール」編

「CentOS 7」を皆さんどれだけ理解していますでしょうか。CentOS 7は、以前のバージョンから使い勝手がかなり変わりました。本連載では、今さら聞けない/おさらいしたいというインフラエンジニアに向け、CentOS 7の概要と基礎から活用Tipsまでを紹介していきます。- DRBD+iSCSI夢の共演(前編)〜 Windowsドライブをミラーリングで保護 〜

Linux上で動作するオープンソースソフトウエア「DRBD」とiSCSIを組み合わせ、部門内のWindows端末のデータをバックアップするシステムを構築してみよう - OSSとLinuxで高可用システム構築を支援、サードウェア

- Sambaサーバー構築、5つのべからず− 若葉マーク管理者に捧げる

LinuxやUNIXをWindowsのファイルサーバー/プリントサーバーとしてしまうことができる「Samba」は、手軽にファイル共有環境を構築することができ、サーバー管理入門にもぴったりです。インターネット上の関連情報も豊富ですが、しっかり出所を確かめないと誤った設定を招く恐れがあります。

Copyright © ITmedia, Inc. All Rights Reserved.