iOS端末向けに偽の構成プロファイルを用意する手口も――進化を続ける「Roaming Mantis」に警鐘:新たな手口「DNS Changer」

家庭用ルーターのDNS設定を変更し、それと知らぬうちにユーザーをフィッシングサイトや悪意あるサイトに誘導するサイバー攻撃キャンペーン「Roaming Mantis」は継続的に「進化」を続けている。iOSデバイス向けに偽の構成プロファイルをインストールさせる手法も登場しており、引き続き注意が必要だ。

家庭用ルーターのDNS設定を変更し、それと知らぬうちにユーザーをフィッシングサイトや悪意あるサイトに誘導するサイバー攻撃キャンペーン「Roaming Mantis」。カスペルスキーのリサーチャーである石丸傑氏によると、Roaming Mantisの攻撃活動は、その後も手を替え品を替えながら継続しており、2019年2月には、また新たな攻撃手法が追加されたという。

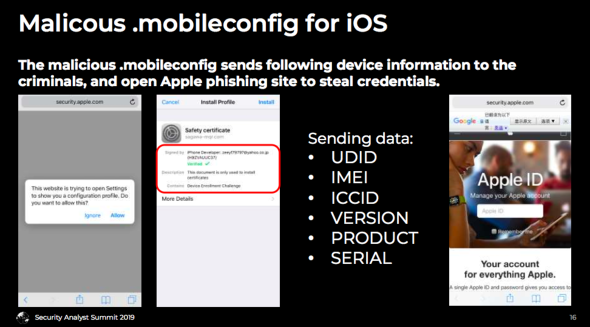

新たな攻撃手法とは、iOSデバイスをターゲットに、攻撃者が作成した悪意ある構成プロファイルをダウンロードさせる手口だ。「この構成プロファイルを適用してしまうと、UDID(Unique Device IDentifier)やIMEI(International Mobile Equipment Identity)、シリアル番号といった端末を特定可能な情報が攻撃者の手に渡る恐れがあり、注意が必要だ」と石丸氏は警告する。

話題になってから1年以上たつが、いまだに広がる感染

最初に観測されたRoaming Mantisの活動はAndroid搭載端末をターゲットにしたもので、2017年夏ごろに韓国で検知された。この第一波の後も継続的に姿を変え、日本語を含むさまざまな言語やプラットフォームに対応を広げてきたことが、他の攻撃キャンペーンとは異なる大きな特徴だ。

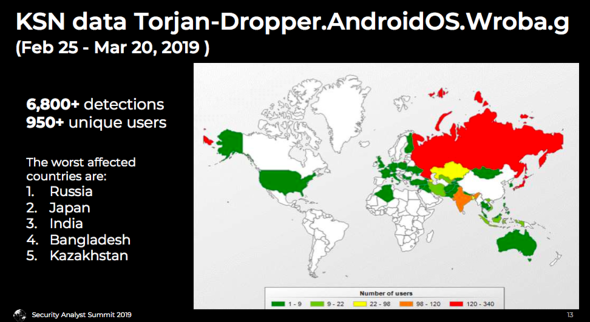

いまやRoaming Mantisは27言語に対応しており、カスペルスキーの観測(2019年2月25日〜3月20日)によると、少なくとも950ユニークユーザーで6800件を超える検知があった。特にロシアや日本、インド、バングラデシュといった国で被害が多いという。

Roaming Mantisのもう一つの特徴は、脆弱(ぜいじゃく)性を悪用するなど何らかの手段でルーターのDNS設定を改ざんし、ユーザーがそれと気付かぬうちに不正なサイトへと誘導することだ。このとき同時に、ルーターを利用している端末の情報を確認し、もしAndroid端末ならば「facebook.apk」「chrome.apk」といった名称で悪意あるアプリ「MoqHao」(別名:XLoader)をインストールさせようとするし、iOS端末ならばフィッシングサイトに誘導する。時には仮想通貨のマイニングサイトに誘導する場合もあるという。

まるで高度なマーケティング手法のように、「攻撃ランディングページ」に誘導した上で接続元のプラットフォームを確認し、それぞれに応じた攻撃手法で金銭を稼ごうと試みているわけだ。

国内では、宅配サービスの不在通知を装ったSMS(Short Message Service)を送り付ける手口が多く報告されたことが記憶に新しい。「一刻も早く荷物の詳細を確認したい」という利用者の心理を突いて「sagawa.apk」という公式アプリに見せ掛けた名称で、別の不正なAndroidアプリ「FakeSpy」をインストールさせる。

こうしたさまざまな手口に対し、多くのセキュリティベンダーや業界団体が注意喚起を行った。またルーターのメーカー側も、Roaming MantisによるDNS改ざんを防止するため、デフォルト状態のパスワード、あるいは容易に推測可能なパスワードの変更を呼び掛けたり、脆弱性を修正するパッチを提供したりするといった対処を進めた。この結果、当初見られた手口で被害に遭うケースは減ったようだ。

見抜きにくく、心理的抵抗の低い「構成プロファイル」を悪用

だが一連の対策を踏まえ、Roaming Mantisはまた新たな攻撃手法を追加している模様だ。その一つが前述の、iOS向けに悪意ある構成プロファイルをインストールさせる方法だ。

「攻撃者が用意した構成プロファイルを適用してしまうと、iOSに対し、情報の収集や設定変更などいろいろな操作が行える。もしMDMやVPNまたはプロキシ用の設定プロファイルを作られてしまうと、攻撃者側がプッシュ方式で別のマルウェアをインストールしたり、悪意あるプロキシを経由させて中間者攻撃(MITM:Man-In-The-Middle)によって全ての通信の内容を盗み見たり、改ざんしたりするなどの行為も可能になる。攻撃者らが端末識別子を窃取した上で、さらにApple IDや2段階認証用のPINを盗もうとする動きも観測した」(石丸氏)

厄介なのは、構成プロファイルはOSよりも深いレベルで動作することだ。しかも今回発見されたプロファイルにはAppleの証明書で署名されており、インストールしてもアラートが表示されないため、ユーザーにとっては見破るのが難しい。

「国内で格安SIM(Subscriber Identity Modulecard)サービスを利用する際にも、MVNO(Mobile Virtual Network Operator)各社が提供する構成プロファイルをインストールする仕組みになっている。このためユーザーもその作業に慣れており、抵抗は少ない。もし攻撃者にMVNOの“ふり”をされると、不正なものかどうかの判断はさらに難しくなる」と、石丸氏は警鐘を鳴らしている。

また、いままで攻撃者は、外側から何らかの手段でルーターのDNS改ざんを行ってきた。だが、Roaming Mantisの手口が知られ、フィルタリングなどの対策が広がるにつれて、それは困難になっている。そこで新たに、「DNS Changer」と呼ばれる手口を用いるようになったようだ。

「内側からの通信は基本的に信用するという心理を突いて、ルーターの配下にあるデバイスに細工を施したURLクエリを読み取らせて内側から設定を変更したり、DNSを書き換えたりしようと試みており、被害が広がっている」(石丸氏)

継続的に変化し続けるRoaming Mantis、引き続き注意を

解析を進めていくと、他にも利用可能なコマンドを追加したり、セキュリティ製品による検知を回避するための暗号化手法を少しずつ変化させたりといった具合に、Roaming Mantisが確実にバージョンアップを重ねていることが分かってきた。

攻撃者の用意するC2(Command and Control)サーバの通信先を示す方法にも変化が見られる。以前は電子メールを用いていたが、Twitterのプロファイル情報を参照したり、Instagramを用いたりするなど、「怪しくない通信を装うべくいろいろと手口を凝らしている」(石丸氏)。また、一時期は仮想通貨のマイニングサイトへ誘導するケースが多かったが、仮想通貨の価値下落を受けて方針を転換した様子も見られるという。

このように、いったんは沈静化したように見えても、手を替え、品を替えて攻撃キャンペーンが再び活発化する可能性は常にある。

石丸氏によると、利用されるマルウェアの違いから背後にいるグループは複数あるとみられるものの、具体的な姿は断言できない。ただ、「金銭目的」の攻撃である可能性は高いという。

従って、別のもうかりそうな方法や既存の対策をかいくぐる新たな方法が浮上すれば実装してくるに違いない。引き続き一連の動きに注意が必要だし、「ルーターについてもパッチを適用し、認証情報を管理する」「信頼できるリソース以外のアプリや構成プロファイルはインストールしない」といった対策を推奨するという。

関連記事

ルーター、そしてDNSを狙う攻撃をどう検知すべきか?――カスペルスキー

ルーター、そしてDNSを狙う攻撃をどう検知すべきか?――カスペルスキー

@ITは、2018年6月5日、大阪で「@ITセキュリティセミナー」を開催した。本稿では、カスペルスキーの講演「カスペルスキーが考えるセキュリティの勘所」の内容をお伝えする。 「だまされないように気を付ける」ことの限界――DNS、ARPが狙われるとどうなる?

「だまされないように気を付ける」ことの限界――DNS、ARPが狙われるとどうなる?

ユーザーが十分に注意することでサイバー攻撃に対抗できる。このような思い込みは危険だ。例えば、正しいURLを入力したにもかかわらず、攻撃者の用意した偽サイトに誘導されてしまう攻撃が存在する。なぜこのようなことが起こるのか。今回はインターネットの仕組みを悪用して偽の通信を成立させたり、盗聴できたりすることを再確認し、現在実際に発生している事例を基に対策を考えていく。 DNSキャッシュポイズニング(キャッシュ汚染)攻撃とは何ですか?

DNSキャッシュポイズニング(キャッシュ汚染)攻撃とは何ですか?

DNSキャッシュポイズニング(キャッシュ汚染)攻撃がどうして起こるか、その原理を解説する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

カスペルスキー リサーチャー 石丸傑氏

カスペルスキー リサーチャー 石丸傑氏