CTFもDevOpsで――2020年代に入ったSECCON CTFの新しい挑戦:セキュリティ・アディッショナルタイム(39)(1/2 ページ)

国内最大規模のCTF大会「SECCON CTF」。予選を勝ち抜いた世界9カ国の14チームが2019年12月21、22日の2日間にわたって行われた国際大会に出場し、問題に取り組んだ。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

最近、あちこちで耳にすることが増えてきた「Capture The Flag」(CTF)。もはや説明する必要がないかもしれないが、セキュリティ対策やインシデント対応、その前提となるIT関連のスキルや知識を競うコンテスト形式のイベントで、人材発掘やスキルアップを目的にIT企業内で開催するケースが増えてきた他、官公庁や警察が開催したり、学生有志が大会を開いたりと、徐々に裾野が広がってきている。

中でも国内最大規模の大会が「SECCON CTF」だ。2019年10月に行われたオンライン予選には、世界64カ国・地域から、799チーム、計2347人が参加してスコアを競った。そしてこの予選を勝ち抜いた世界9カ国の14チームが2019年12月21、22日の2日間にわたって行われた国際大会に出場し、問題に取り組んだ。同時に、オンライン予選や連携大会を勝ち抜いた15チームが、学生や社会人の区別なく国内大会に挑戦した。

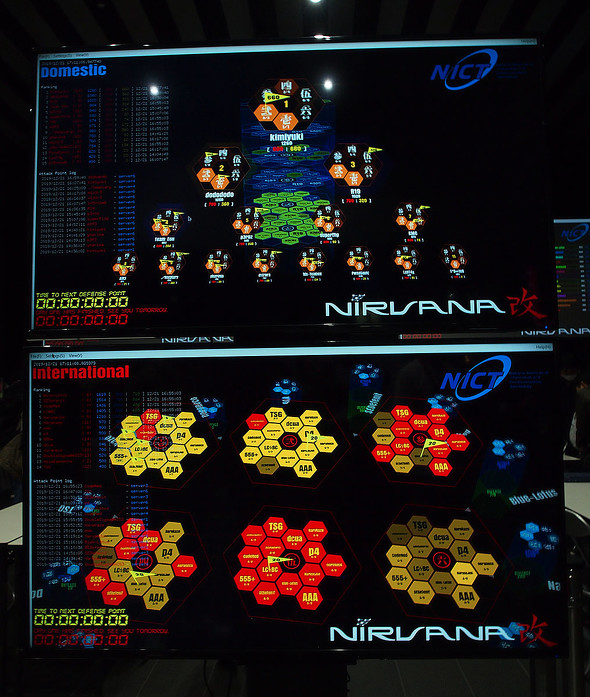

大会はいずれも、Webやリバースエンジニアリング、ネットワークといった分野ごとに用意された6つの問題サーバを対象に、問題を解いてキーワード(フラグ)文字列を得ることで得点になる「Attack Point」と、5分おきに変化する自チームのフラグを、問題サーバの指定の場所に書き込むことで得られる「Defense Point」の合計で競うKing of the Hill形式で2日間にわたって行われた。

国内大会では、1日目の競技時間終了後から多くの「宿題」を片付け、2日目朝に多くのAttack Pointを稼いだ「dodododo」が優勝を飾り、国内最大手の通信事業者を母体とする「Team Enu」が3位に入った。

準優勝となったのが1人チームの「kimiyuki」で、「競技プログラミングと並行してCTFにも取り組んでいる。普通に開発したりアプリケーションを作ったりするときにも、CTFやセキュリティの知識があればバグや脆弱(ぜいじゃく)性を作り込まずに済み、役に立つ」と述べていた。

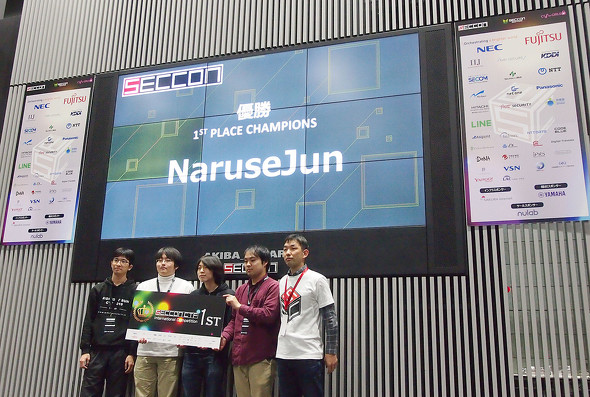

また国際大会では中国の「Blue Lotus」が3位に、韓国の「Code Red」が準優勝となった。そして前回の雪辱を果たす形で、東京工業大学の「NaruseJun」が優勝を飾った。NaruseJunのメンバーたちは「今後もサークル内で切磋琢磨しつつ、レベルアップしたい」と述べていた。

「ハック」し、セキュリティへの理解を深めるきっかけに、盛況のワークショップ

SECCONの「華」は、セキュリティに興味を持つエンジニアたちが繰り広げるCTF大会だ。ただ、東京・秋葉原という会場で週末に開催することで、多くの人にサイバーセキュリティへの関心を持ってもらうことも狙いの一つとなっている。

チームごとのスコアや問題サーバの攻略状況をリアルタイムに可視化する「NIRVANA改 SECCONカスタム」のビジュアルが多くの人を引き付けるとともに、大会と並行して、カンファレンスやワークショップ、セキュリティ解析に役立つ自作ツールを紹介する「YOROZU」といったさまざまなプログラムも行われた。

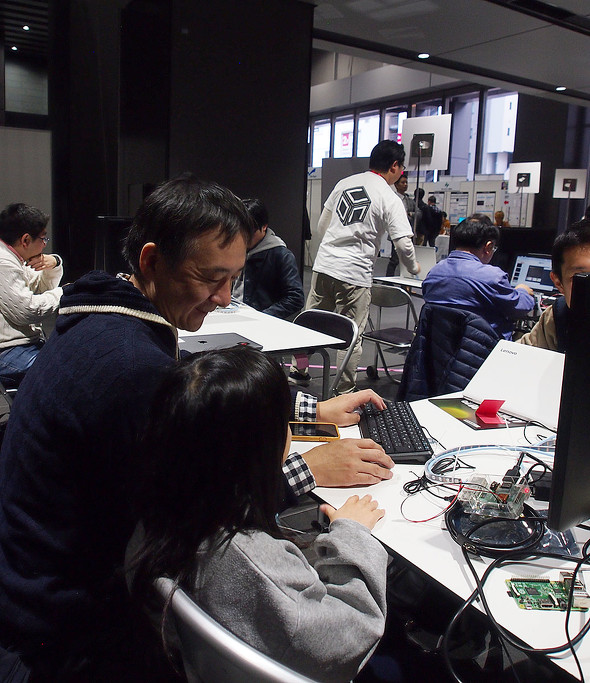

狙い通り、カンファレンスやワークショップは大盛況だった。例えば、高江洲勲氏と伊東道明氏が講師を務めた機械学習を活用してサイバー攻撃の自動検知に取り組むワークショップには、定員の2倍以上の申し込みが殺到したという。

会場で盛り上がりを見せていたのは、麻生航平氏による「パケットが光るLANケーブルを作ろう」というワークショップだ。初日、2日目と2回用意されたワークショップはどちらの回も早々に満席となり、「もう参加できないんですか?」と残念がる来場者の姿も見られた。

最近はデータセンターなど特殊な環境を除けば引き回す機会はめっきり減ってきたが、LANケーブルといえば、水色や黄色のビニール皮膜に覆われた、何の変哲もないケーブルというイメージが強いだろう。だが、この「光るLANケーブル」こと「ILLUMI PACKET」(イルミパケット)はちょっと違っている。

言葉で説明するのは難しいが、パケットの種類に応じて色を変えるLEDテープでLANケーブルを包み、例えばTCPパケットが流れれば「青」、DNSの問い合わせを行うときには「緑」といった具合に、プロトコルごとに異なる色でケーブルが光る。それも手元の端末からサーバ側へ、逆にサーバから手元へと向きも制御され、双方向通信であることが目で見て分かるようになっており、モードを変えれば、光で自分のIPアドレスを確認することも可能だ。Go言語で制御プログラムを実装したという。「パケットの動きを流れ星のようにアニメーションさせるところに工夫を凝らした」(麻生氏)。

ワークショップ参加者は自分の手でこのケーブルを組み上げた上で、文字通り物理的にパケットを「見える化」して思い思いに楽しんでいた。また「隣の人と見比べると、ネットワークアドレスは同じでも、ホストアドレスは違うことが分かるので、ぜひ確認してほしい」という麻生氏の言葉を受け、参加者たちが互いのケーブルを見比べるシーンもあった。

麻生氏によると「自分自身がネットワークを専門的に学習しておらず、どんな操作をするとどんなプロトコルが使われ、パケットがどこからどこへ、どういうタイミングで発生するのかを理解するのが初学者には難しいと感じていた。そこで、そんなネットワークの仕組みを直感的に理解できるようにしたいと考えた」ことが、光るLANケーブル開発のきっかけだったという。

ワークショップの参加者らは、Webブラウザでどこかのページにアクセスしたり、pingコマンドを飛ばしたり、ケーブルを抜き差ししてDHCPでIPアドレスの再割り当てを行ってみたり、フィルターを掛けて特定のパケットのみを光らせたりと、普段は意識したことのない通信がどのように行われているかを目で確かめ、実感していた。また光るLANケーブルを目にしたスポンサーから、「これをデモンストレーションに使えないか」と、問い合わせもあったという。

セキュリティイノベーターの育成プログラムである「SecHack365」の成果として生まれた光るLANケーブルだが、麻生氏のもっと大きな目標は、「サイバーセキュリティに関するリテラシー向上のため、セキュリティ博物館を作ること」だ。

というのも「セキュリティホールの多くは人にあると考えている。技術的な安全を確保しても、それを扱う人のセキュリティ教育が徹底されていないと元も子もない」(麻生氏)。そこで、ネットワークの仕組みやシステムの仕組みを知ってもらう「博物館」を作ってセキュリティへの理解を深めてもらい、ひいてはリテラシー向上につなげたいという。ゆくゆくは、「全てを光るLANケーブルで構成した巨大なネットワークを博物館の展示物にする」ことが夢だ。

SECCON実行委員長の花田智洋氏は「2018年の好評を受けて、ハンズオン形式のワークショップを増やした。見て、触って、手を動かして成功したり、あるいは失敗したりといろいろな経験をすることで、何か持ち帰ってもらったり、日常の中で『ハック』するきっかけにしてもらったりすれば」と述べていた。

事実SECCONの会場には、光るLANケーブル作りに取り組んだり、はんだ付けにトライしたり、子ども向けCTFに取り組んだりと、さまざまに楽しむエンジニアや学生、親子連れの姿があり、その一歩になったかもしれない。

関連記事

サイバーセキュリティなくして東京2020大会なし 秋葉原で「サイバーコロッセオ×SECCON 2016」開催

サイバーセキュリティなくして東京2020大会なし 秋葉原で「サイバーコロッセオ×SECCON 2016」開催

総務省、SECCON実行委員会、日本ネットワークセキュリティ協会(JNSA)が主催する「サイバーコロッセオ×SECCON 2016」が開催。学生チーム、若手社会人チームの全24チームが昨今のセキュリティ動向を織り込んだ難題に挑んだ。 「SECCON 2016決勝大会」開催、CTFを軸に広がる技術と人材の幅

「SECCON 2016決勝大会」開催、CTFを軸に広がる技術と人材の幅

2017年1月28日、29日にかけて、国内最大規模の情報セキュリティ競技会「SECCON 2016」の決勝大会が行われ、世界各国から集った強豪チームが熱戦を繰り広げた。会場では同時に、競技の幅や裾野を感じさせるさまざまな企画も催され、多くの参加者を集めた。 知力、体力、時の運! 2日間にわたる攻防戦

知力、体力、時の運! 2日間にわたる攻防戦

幅広い情報セキュリティの知識や経験を問う「第1回SECCON CTF全国大会」が、2013年2月末に開催された。2日間にわたって攻防戦スタイルで争われた旗取り合戦。その熱戦の模様をレポートする。

Copyright © ITmedia, Inc. All Rights Reserved.

花田智洋氏

花田智洋氏