Windows Updateの「開始と再起動の期限」をコントロールする新しいポリシーの使い方:企業ユーザーに贈るWindows 10への乗り換え案内(95)

Windows 10 バージョン1709以降では、Windows Updateの開始と再起動に猶予期限を設定できる新しいポリシーが利用可能になっています。この新しいポリシーをうまく利用すると、しばらく電源がオフにされていたデバイスを起動した直後に、更新プログラムのインストールや再起動が始まってしまうという、ユーザビリティを悪化させる挙動を防止するなど、より適したタイミングでデバイスを更新できます。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「2019年6月の累積更新プログラム」で追加された新ポリシーとは?

Windows Updateによる継続的な更新は、デバイスの場所にかかわらず、セキュリティや安定性を維持するために重要です。しかし、テレワーク対応などのために社外に持ち出された会社所有のデバイスは、企業内ネットワークに接続されている場合とは異なり、設定された管理タスクがスケジュール通りに実行されない可能性が高くなります。

Windows Updateの自動更新がスケジュール通りに実行されないと、デバイスを起動した直後に品質更新プログラムや機能更新プログラムのダウンロード、インストール、再起動が始まってしまい、結果としてすぐに業務を開始できずに、生産性が著しく低下することが予想されます。

多くの企業では、「Windows Server Update Services(WSUS)」や「Windows Update for Business(WUfB)」の延期設定を用いて、デバイスの自動更新をスケジュールしているでしょう。「Windows 10」のバージョン1709以降では、これらのスケジュールされた自動更新と組み合わせて、対応期限を強制できる新しいポリシー設定が利用可能になっています。

以下のMicrosoftの公式ドキュメントによると、新しいポリシー設定はWindows 10 バージョン1709以降に対して「2019年6月」に追加されたと説明されています。筆者が確認したところでは、Windows 10 バージョン1903からは、最初からこのポリシーに対応済みです。Windows 10 バージョン1709〜1809に対しては、2020年6月までの累積更新プログラムで追加されたようです。

- 更新プログラムの対応期限の強制(Microsoft Docs)

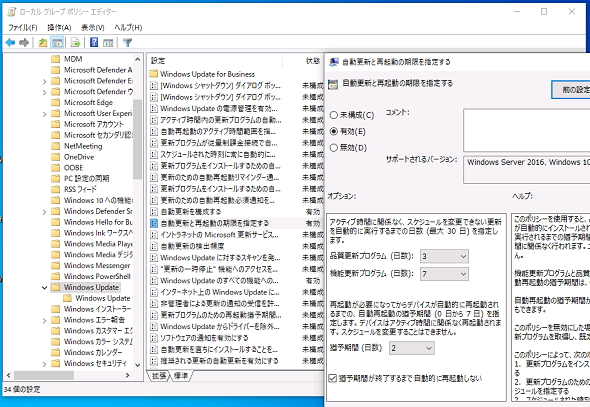

新しいポリシー設定は、「コンピューターの構成\管理用テンプレート\Windows コンポーネント\Windows Update」にある「自動更新と再起動の期限を指定する」です(画面1)。

このポリシーは「自動更新を構成する」ポリシーのスケジュールやWUfBポリシーの延期設定とともに利用されることが想定されたもので、スケジュールされた更新を開始するまでの日数(最大30日)を品質更新プログラムと機能更新プログラムのそれぞれに設定できます。

また、ダウンロードとインストールが完了し、再起動待ちになった状態から自動的に再起動するまでの猶予期間(最大7日)も指定できます。なお、このポリシーの設定はアクティブ時間に関係なく再起動が実施され、以下の4つのポリシーよりも優先されます。

- 更新プログラムをインストールするための自動再起動の期限を指定する

- 更新プログラムのための再起動猶予期間を移行および通知するスケジュールを指定します

- スケジュールされた時刻に常に自動的に再起動する

- スケジュールされた自動更新のインストールで、ログオンしているユーザーがいる場合には自動的に再起動しない

新しいポリシーのユーザーエクスペリエンス

新しいポリシーは「Windows Updateのすべての機能へのアクセスを制限する」ポリシーなどと組み合わせて管理者が完全にWindows Updateの設定をコントロールし、ユーザーによる更新操作を行わせない設定とともに展開することが適しています。

例えば、WUfBポリシーで品質更新プログラムの受信を7日延期し、さらに「自動更新と再起動の期限を指定する」ポリシーで品質更新プログラムを3日、自動的な再起動を3日猶予するように構成した場合はどうなるでしょうか。

この場合、毎月のセキュリティ更新(第2火曜日、2021年1月の場合は日本時間13日)の10日後に更新プログラムのダウンロードとインストールが始まり(2021年1月の場合は日本時間22日、画面2)、ユーザーが通知に対応して再起動または再スケジュールしない限り、その3日後(2021年1月の場合は日本時間25日)にアクティブ時間に関係なく、自動的に再起動されます(画面3、画面4)。

画面3 インストールが完了し、再起動待ちの状態になったときのユーザーへの通知。通知から再起動や再起動の再スケジュールも可能だが、通常の「今すぐ再起動する」ボタンはグレー表示になり、アクティブ時間外の自動再起動も行われない

画面3 インストールが完了し、再起動待ちの状態になったときのユーザーへの通知。通知から再起動や再起動の再スケジュールも可能だが、通常の「今すぐ再起動する」ボタンはグレー表示になり、アクティブ時間外の自動再起動も行われない自動更新のベストプラクティス

Windows Updateをコントロールするためのポリシー設定を誤ると、デバイスを適切に更新できなくなり、セキュリティや安定性に悪影響を及ぼす可能性があります。

Microsoftは公式ブログにおいて、この新しい「自動更新と再起動の期限を指定する」ポリシーを含め、Windows Updateでデバイスをミスなく、確実に更新するための推奨設定と、デバイスが正しく構成されているかどうかを確認する方法、そのためのツール「Security Compliance Toolkit」について説明しています。

- Common policy configuration mistakes for managing Windows updates(Windows IT Pro Blog)[英語]

- Update Baseline joins the Security Compliance Toolkit(Windows IT Pro Blog)[英語]

Windows 10のWindows Updateの仕様や設定は、Windowsのバージョンや品質更新プログラムでたびたび変更されることがあるので、再チェックをお勧めします。

2021月末にリリースされた新しいSecurity Compliance Toolkitは、以前は単体で提供されていた「Update Baseline Toolkit」(Windows 10 Update Baseline)が含まれるようになり、「自動更新と再起動の期限を指定する」ポリシーを含むMicrosoftの最新の推奨設定が構成されたグループポリシーオブジェクト(GPO)を簡単にActive Directoryドメイン環境にインポートしたり(画面5)、「Policy Analyzer」を用いて既存のGPOとベースラインを比較したりできます。

画面5 最新のSecurity Baseline Toolkitに含まれる「Windows 10 Update Baseline」で作成した「自動更新と再起動の期限を指定する」ポリシーを含むWindows Updateの推奨設定のGPO

画面5 最新のSecurity Baseline Toolkitに含まれる「Windows 10 Update Baseline」で作成した「自動更新と再起動の期限を指定する」ポリシーを含むWindows Updateの推奨設定のGPOSecurity Compliance Toolkitには、この他、Windows 10、「Microsoft Edge(Chromiumベース)」「Microsoft 365」アプリなどの最新のセキュリティベースラインが含まれます。

なお、新機能には不具合が含まれる可能性もあるので、新しい設定を全社に展開する前には、期待通りにWindows Updateをコントロールできることを実際に確認することをお勧めします。

筆者の環境では、「自動更新と再起動の期限を指定する」ポリシーによる猶予期限後の自動的な再起動が予期しないエラー(0x8000ffff)で失敗し、再起動が実施されないということがありました。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(2020-2021)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

関連記事

Windows 10 バージョン1909以降の機能更新プログラム、これに注意しないと「ハマる」

Windows 10 バージョン1909以降の機能更新プログラム、これに注意しないと「ハマる」

ここ数カ月、Windows 10の機能更新プログラムおよびISOメディアを使用したバージョンアップグレードに関して、特定の条件下で発生する既知の問題が明らかになっています。企業のクライアントPCのバージョンアップグレードを今計画している場合は、影響を受けないように注意してください。 2021年にサポートが終了するMicrosoft製品まとめ

2021年にサポートが終了するMicrosoft製品まとめ

前回(第90回)は、Windows 10とMicrosoft Office製品について、2021年以降のサポートライフサイクルを再確認しました。今回は視点を変えて、2021年内にサポートが終了するMicrosoftの製品/技術についてまとめます。 【速報】Windows 10 October 2020 Update(バージョン20H2)が正式リリースに

【速報】Windows 10 October 2020 Update(バージョン20H2)が正式リリースに

Windows 10の最新バージョン「Windows 10 October 2020 Update(バージョン20H2)」が正式にリリースされました。Windows Updateを通じて段階的にロールアウトされるため、全てのPCで利用可能になっているわけではありません。案内が来るのを気長にお待ちください。 Windows 10におけるレガシーSMBプロトコルに関する重要な変更とSMB v3新機能まとめ

Windows 10におけるレガシーSMBプロトコルに関する重要な変更とSMB v3新機能まとめ

Windows 10およびWindows Server 2016以降、レガシーなSMB(SMB v1やSMB v2)の扱いについて、既定の動作に幾つか重要な変更が行われています。Windows 10やWindows Server 2016以降への移行時、または機能更新プログラムによる新バージョンへのアップグレードのタイミングで、以前のWindowsネットワークになかった挙動に遭遇した場合は、変更点を確認してみてください。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ