CeCOS IIにみるネット犯罪のもう一方の側面:Security&Trust ウォッチ(52)

2008年5月26、27日に、フィッシング詐欺などの犯罪対策ワーキンググループであるAnti Phishing Working Group(APWG)によって「第2回ネット犯罪対策運用サミット」(CeCOS II:The second annual Counter-eCrime Operations Summit)が東京で開催されました。APWGは、経済産業省が設立したフィッシング対策協議会などとも連携している団体です。

CeCOS IIでは、国際的なネット犯罪の動向や、ネット犯罪対策の当局機関のオペレーション、オンラインカスタマーをどのように保護すればよいかといったことや、ネット犯罪で使われる技術など、幅広いテーマが取り上げられました。@ITの記事の多くは技術についての話題が多いので、本コラムではそれ以外の側面に注目し、いくつか気になった発表についてご紹介しましょう。

運び屋をネットで求人し、企業並みに組織を管理 犯罪組織のマネーロンダリング手法

ネット上のフィッシング詐欺に限らず、犯罪によって不正に得た金銭を捜査機関による摘発から逃れ、一般市場で使うためにはマネーロンダリング(資金洗浄)が必要といわれています。その手口について、米RSA Securityの詐欺諜報ビジネスアナリスト、イノン・グラスナー(Yinon Glasner)氏が「お金の痕跡と運び屋 〜Of Money Trails and Mules〜」という発表が行われました。

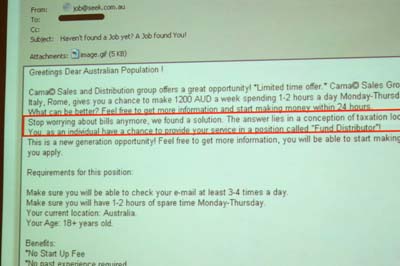

犯罪組織は一般人を運び屋とし、金銭を小口に分けて海外送金を行うことでマネーロンダリングを行っているとグラスナー氏は述べています。運び屋として一般人を採用するために、スパムメールを使って求人を募ったり、場合によっては合法的な企業を装って一般の求人サイトに掲載したり、採用キャンペーンすら展開することもあるといいます。

犯罪組織は用意周到に企業のWebサイトまで用意して、求職者に対してあたかも実在する合法的な企業であるかのように振る舞い続けているとのことです。

運び屋は“従業員”と呼ばれ、彼らはグループウェアのようなツールで管理され、運び屋のネットワークが出来上がっています。この運び屋ネットワークの管理者は、中小企業並みの組織管理を行っていて、従業員のタスクを管理したり、人事を管理するなどの中間管理職のような役割を担っている者もいるとのことです。運び屋は合法的な企業の従業員として雇われているので、彼らには給料も支払われます。また、雇用は一定期間に限られており、時期が来たら契約が終了するそうです。

マネーロンダリングの手口としては、まず同じ国の別の銀行に用意した運び屋が管理する口座に、1口座当たり4000ドル程度に小分けにし、続いてウエスタン・ユニオンなどの国際送金サービスを利用して送金を行わせます。

ある事例によると、120人ほどの運び屋がこのような手口と組織管理により、4カ月で合計50万ドル以上を送金したのを確認したそうです。グラスナー氏は、マネーロンダリングに対する監視と法整備の必要性を訴えました。

「Rock Fish Kit」や「FastFlux」などのフィッシングサイト作成ツールキットとの戦い

幾人かのスピーカーは、フィッシングサイトを立ち上げるためのツールキットが金銭で取引されていると述べ、その多くは、フィッシング詐欺犯罪組織「Rock Phish」が開発したといわれている「Rock Fish Kit」と呼ばれるツールと、「FastFlux」というツールであると指摘しました。

ツールの特徴としては、フィッシング詐欺用に取得したドメイン名を使用し、自動的にフィッシングサイトを構築して、しかもホストのIPアドレスを頻繁に変更(短いときは数分程度)するので、これらのツールを使って構築されたフィッシングサイトは、追跡や対策を行うことが困難だといいます。

Rock Phishという犯罪組織は、全フィッシングサイトの半数までもが彼らの仕業だとまでいわれていましたが、その存在は謎に包まれていました。インターポール(国際刑事警察機構)のラルフ・ジマーマン(Ralf Zimmermann)氏によると、「ルーマニアに拠点があるのではないか」というところまでは分かってきたといいます。

こういったツールに対して、対策者側も手をこまねいているわけではありません。HKレジストリー(HKDNR/HKIRC)のボニー・チュン(Bonnie Chun)氏による「数千のRockphish .hkドメインの登録抹消に成功したリアルケースの共有」によると、従来はどれだけ怪しいフィッシングサイトだと思われるドメインでも、1カ月待たなければ削除することができなかったそうです。しかし、法律を変え、すぐに消すことができるようにしたとのことで、法律が変わって以後、2週間で約8000ものサイトを削除したそうです。

また、以前にフィッシングで使われたクレジットカード番号を使えなくすることや、ドメイン名がフィッシングサイトによくあるパターンにマッチした場合には、文書提出を求めるなど、水際での対策も進めているといいます。

ただし、ドメイン名を削除しても、1〜2日はDNSのキャッシュが残っているため、即座に被害を止められるわけではないと、日本レジストリサービス(JPRS)の堀田博文氏は指摘しました。

フィッシング詐欺防御の教育のためには簡潔かつ楽しい教材が必要

フィッシング詐欺に対抗するためには、技術だけではなく、利用するユーザーへの教育が重要なものとなります。フィッシング詐欺に対するユーザー教育について調査を実施した結果、どういうアプローチが効果的なのかについて、カーネギーメロン大学のスティーブ・シェン(Steve Sheng)氏が、「フィッシングに陥らないための教育 〜Teaching Johnny Not to Fall for Phish〜」というタイトルで発表しました。

コンピュータのエキスパートではない一般的なユーザーの80%は、フィッシングなどのメールをクリックしてしまい、なんらかの情報を提供してしまった経験があるといいます。調査の結果、彼らはいくつかのインターネットを使った詐欺についての知識はあったようですが、フィッシングに遭ってしまったときに、そのメールやWebサイトを“いつもと同じような感じだ”という、見た目だけで安全かどうかを判断したということが分かりました。

また、すでにフィッシング詐欺のことを知っている、自信のあるユーザーほど、その思い込みや過剰な自信からフィッシング詐欺に引っ掛かりやすいという傾向もあるようです。

さて、このようなユーザーに対して、どのような教育を施すのが効果的なのでしょうか。例えば、従業員や学生に対するセキュリティ情報の通知などは、ほとんどの人は積極的に読んではくれないでしょう。また、オンライン上のコンテンツはたくさんあるのですが、どれも長すぎるもので読まれていないといいます。

シェン氏によると、教育効果の高い教材に求められる要素は以下の2点です。

- できるだけ短く簡潔な教材

- ユーザーが興味を持ち、楽しみながらできること

また、ユーザーのインターネットと接する環境に教材の内容を合わせることが重要だと述べています。

このセッションでは、これらの要素を踏まえて作った、2つのトレーニング方法が紹介されました。

1つは「メール埋め込み型のトレーニング」で、これは偽のフィッシング攻撃のメールを従業員などに送りつけ、うっかりクリックしてしまうと、啓蒙(けいもう)サイトを開くというものです。方法は簡単ですが、偽の攻撃を受けてしまったことが印象に残り効果的であると述べています。

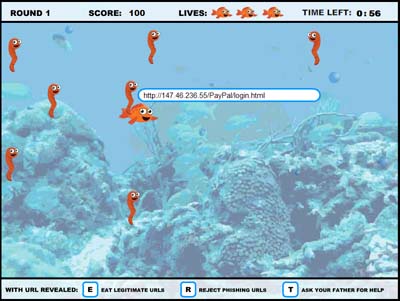

もう1つは「ユーザー参加型ゲーム」で、「Anti-Phishing Phil」というゲームが紹介されました。これは、URLが付いた魚が泳いでいて、そのURLが安全と思えば食べて(TO EAT)、危険だと思えば吐き出す(TO REJECT)というゲームです。URLには、amazonやeBay、PayPalなど、アメリカではなじみ深い単語が含まれています。このゲームには3カ月で5万2000人が参加し、ゲームが終わった1週間後もそのURLが安全であるかどうかが頭に残っていたといいます。

シェン氏は、一般的なユーザーにはフィッシング詐欺などのインターネット上の犯罪に対する知識がないため、簡潔かつ楽しい教材を広めることで、これらの現状を学んでもらう環境を整えなければならないと訴えました。

@ITではIT技術者や管理者向けに、さまざまなセキュリティ対策の技術や管理手法、製品などを紹介しています。犯罪者がどのような心理や理屈で行動しているかを知ることや、セキュリティ教育などにも注目していくことで、それらの対策が意味のあるものになり、より効果が高まると考えます。

Profile

上野 宣(うえの せん)

株式会社トライコーダ代表取締役

セキュリティコンサルティング、脆弱性診断、情報セキュリティ教育を主な業務としている。

近著に「今夜わかるメールプロトコル」、「今夜わかるTCP/IP」、「今夜わかるHTTP」(共に翔泳社)がある。個人ブログは「うさぎ文学日記」

- 今夜こそわかる安全なSQLの呼び出し方 〜 高木浩光氏に聞いてみた

- 「わざと脆弱性を持たせたWebアプリ」で練習を

- Perl Mongersはセキュリティの夢を見るか?

- 誰がシステムのセキュリティを“大丈夫”にするのか

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(後編)

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(前編)

- キャンプに集まれ! そして散開!

- 売り上げ重視か、それともセキュリティ重視か!? 「安全なウェブサイト運営入門」

- CeCOS IIにみるネット犯罪のもう一方の側面

- セキュリティ対策の行き着くところは……最終手段? 京都に究極のセキュリティ対策を見た

- 人はオレを情報の破壊神と呼ぶ せめて、ハードディスクの最期はこの手で……

- セキュリティ社会科見学:インターネット物理モデルでセキュリティを考えた

- セキュリティ自由研究:この夏、グミ指を作ってみないか

- Webアプリケーションを作る前に知るべき10の脆弱性

- セキュリティを教える人に知ってほしい 基本が詰まった1冊

- セキュリティのバランス感覚を養うための1冊

- 暗号化仮想ドライブで手軽にファイルを暗号化

- Windows管理者必携、Sysinternalsでシステムを把握する

- 今夜分かるSQLインジェクション対策

- 「取りあえず管理者アカウントで」という思考停止はもうやめよう

- CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

- 偽装メールを見破れ!(後編)

- 偽装メールを見破れ!(前編)

- メールは信頼できても信用できない

- 危機管理体制を整えよう! 個人情報漏えい後の対応ガイドライン

- メールアドレスを漏えいから守る方法

- 「Whoppix」を使ってペネトレーションテストをやろう

- 「ぼくはまちちゃん」 ――知られざるCSRF攻撃

- 25番ポートの攻防

- 平田です。届いてますか?

- 魔法の鍵と最後の鍵

- 個人情報保護法を論理的に読み解く

- 安全確保のために東京は明るく! 大阪は暗く!

- 言論の自由とセキュリティコミュニティ

- 標的にされる無防備なコンピュータ

- セキュリティ担当者には想像力が必要

- 端末を持ち歩くことの危険を意識せよ! 〜 「ノートPC=自動車」論 〜

- 脆弱性のあるサイトとセキュリティ技術者の関係

- いまこそ一般教養としてセキュリティを!

- 大事なことは製品でもなく知識でもなく……

- 治安の悪化で改めて痛感したこと

- Blasterがもたらした多くの“メリット”

- 企業でのセキュリティ資格の意味合いは?

- 人はミスをするものと思え、故に事前対策が重要

- オレオレ詐欺に学ぶソーシャル対策

- あらゆる人にセキュリティ教育を

- 猛威を振るうSARSウイルスに思ったこと

- 痛い目に遭って考えた、ビジネス継続性の重要さ

- 責められるべきはMSだけだろうか?

- セキュリティ技術者を「憧れの職業」にするには?

Copyright © ITmedia, Inc. All Rights Reserved.

米RSA Securityの詐欺諜報ビジネスアナリスト、イノン・グラスナー氏

米RSA Securityの詐欺諜報ビジネスアナリスト、イノン・グラスナー氏

インターポールのラルフ・ジマーマン氏

インターポールのラルフ・ジマーマン氏 日本レジストリサービスの堀田博文氏

日本レジストリサービスの堀田博文氏 カーネギーメロン大学のスティーブ・シェン氏

カーネギーメロン大学のスティーブ・シェン氏