私の秘密、勝手に公開設定に変更しないでください:こうしす! こちら京姫鉄道 広報部システム課 @IT支線(29)

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第29列車は、「クラウドサービスの設定不備」です。

「こうしす!」とは

ここは姫路と京都を結ぶ中堅私鉄、京姫鉄道株式会社。

その情報システム(鉄道システムを除く)の管理を一手に引き受ける広報部システム課は、いつもセキュリティトラブルにてんてこ舞い。うわーん、アカネちゃーん。

「こうしす!@IT支線」とは

「こうしす!」制作参加スタッフが、@IT読者にお届けするセキュリティ啓発4コマ漫画。

第29列車:公開で後悔パート2

井二かけるの追い解説

マンガのテーマは、クラウドサービスの設定不備による意図せぬ情報漏えいです。

楽天やPayPayで、CRM(顧客関係管理)ツール「Salesforce」の設定不備による情報漏えいが立て続けに報じられました。これを受けて、内閣サイバーセキュリティセンター(NISC)や、Salesforceが注意喚起を行う事態となっています。

関連リンク

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス(ITmedia NEWS)

楽天、PayPayの情報漏えい、原因はセールスフォース製品の設定ミス?(ITmedia ビジネスオンライン)

Salesforceサイトおよびコミュニティにおけるゲストユーザのアクセス制御の権限設定について(セールスフォース・ドットコム)

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について(内閣官房内閣サイバーセキュリティセンター)

別システムのバックエンドとして間接的にSalesforceを使用しているケースもありますから、さらに影響は広範囲に及ぶかもしれません。

セールスフォース・ドットコムはこの事象を、以下のように説明しています。

この潜在的な問題は、コミュニティー、Salesforce サイト(旧Force.comサイト)、およびSite.comのサイト上に構築する公開サイト機能をご利用のお客さまにのみ発生する事象です。

これは、Salesforceプラットフォーム固有の脆弱性に起因するものではなく、お客さまのアクセス制御の権限設定が適切に行われていない場合に発生する可能性があります。

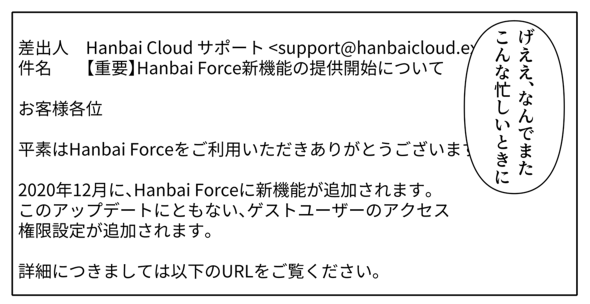

2021年2月12日現在、どのような経緯(けいい)で設定不備が発生したのか明らかではありませんが、新機能が追加された際のデフォルトの権限設定が問題だったのではないかとの推測があります。もしかすると、現実世界でもマンガのようなことがあったのかもしれません。

Salesforceに限らず、クラウドサービスでの設定不備による情報漏えいは繰り返し発生してきました。例えば、2017年ごろには、Amazon S3の設定不備による情報漏えいが相次いで報じられたこともありました。

あくまでも一般論ではありますが、クラウドサービスを使用するに当たっては、以下のような「かもしれない」に留意しなければならないことは確かです。

- デフォルトの設定が公開状態かもしれない

- 新機能の追加によって公開状態になるかもしれない

- 全体設定では非公開でも、個別設定で公開になってしまうかもしれない

導入時やアップデートの際は、「かもしれない運転」で意識して情報の公開範囲をチェックしなければなりません。

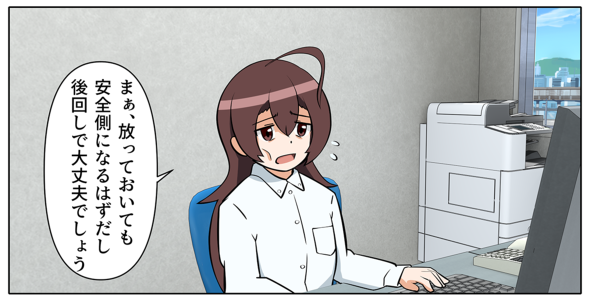

多くのシステムは、フェイルセーフ、フールプルーフの観点で安全側がデフォルト設定となっています。その結果使う側は、「何もしなければ安全だろう」「非公開設定になるだろう」と思い込んでしまいがちです。しかし現実には、デフォルトで公開状態となるのはあり得ることです。そのシステムや機能がもともと公開を前提としていたり、設計時の考慮不足であったり、さまざまなケースが考えられます。ですから、よく確認せずに大丈夫だろうと考えるのは危険です。

また、クラウドサービスは頻繁に仕様変更します。仕様変更の通知を放置したり、古い手順書に従って設定したりすると、危険な設定になることもあり得ます。本当に難しいのですが、アップデートの都度、検証するのがベストといえるでしょう。

もちろん、アクセス権限設定の優先度の理解も欠かせません。あるシステムでは、非公開設定が最優先で、個別設定か全体設定かのいずれかが非公開設定であれば非公開状態となります。しかし別のシステムでは、個別設定が最優先となり、全体設定が非公開でも個別設定が公開なら公開状態となります。これはどちらがいいという話ではなく、そのシステムの目的や設計思想によって生じる違いです。従って、アクセス権限の仕様に留意が必要です。

思い込みが事故の元ですから、導入時やアップデートの際には、実際にテストを行うことが重要です。

一方で、クラウドサービスを提供する事業者側も、留意しなければならないことがあります。Salesforceの件はユーザーの不注意だったとしても、これだけ多くのユーザーが設定を誤りました。結果的に、システム側の配慮不足があったといえるでしょう。

サービス提供者は、一般論として、以下のようなユーザーの存在をある程度想定しておく必要があります。

- メールやお知らせを読まない

- 読んでも何も行動しない

- 読んで行動したが、設定を間違う

「日本語ドキュメントが機械翻訳で意味不明」というのは論外ですが、分かりやすく書かれたはずのドキュメントでも、どうしても重要な点が見落とされがちです。

従って、基本的には「誰が扱っても安全」で、「誤操作があっても安全側に倒れる」設計を心掛けなければなりません。筆者が大切だと考えるのは、「最小権限の原則」「ユーザーインタフェースの工夫」「ログ」です。

「最小権限の原則」はセキュリティの用語で、システムのユーザーにはそれぞれ必要最小限の情報しかアクセスできないようにすることです。特にゲストユーザーや匿名ユーザーに対しては、デフォルトでは何もアクセスを許可しないことが考えられます。

また、もしシステムのアップデート時に権限設定を追加したら、そのデフォルト値はアップデート前よりも公開範囲が広げないようにしなければなりません。もし同じ公開範囲を再現できないのであれば、公開範囲を狭める方向に設定を自動移行する方が、取り返しのつかない事態を回避できる可能性が高くなります。

とはいえ、いくら最小権限の原則といっても、バランスが重要です。ユーザーに対してあまりにも高頻度に公開設定の操作を求めたり、警告を表示したりすれば、ユーザーは漫然と操作するようになることでしょう。うっかりマズい情報まで公開してしまうかもしれません。そこで必要となるのが、ユーザーインタフェースの工夫です。

これは、システムの目的や機能によって、さじ加減が変わるので、どのような工夫がベストかは一概にいえません。

少なくとも、操作の結果として何がどの範囲で公開されるのかが分かりやすいユーザーインタフェースの設計が望ましいといえます。それに加えて、できることならば、ユーザー側の管理者向けに、どのような情報が外部に公開されているのか一覧で確認できる機能があるとよいでしょう。

また、ログ機能は重要です。ログがあれば、実際に閲覧されたデータを確認できるため、早期検知や事後調査に役立ちます。

もちろん、最低料金のプランでも標準でログを閲覧できるクラウドサービスもあります。しかし多くのサービスは、大企業向けの高額なプランでなければログが閲覧できなかったり、ログの取得に手数料が必要だったり、そもそもログの取り寄せが不可能だったりします。

しかし、セキュリティインシデントは企業規模の大小を問わず発生するものです。ログ閲覧機能は最低料金のプランから標準で提供されるのが普通となってほしいものです。

Copyright 2012-2017 OPAP-JP contributors.

本作品は特に注記がない限りCC-BY 4.0の下にご利用いただけます

筆者プロフィール

作画:リンゲリエ

「こうしす!」にて作画、背景を担当する傍ら、イラストやオリジナル同人誌の制作といった活動にも取り組んでいます。創作関係のお仕事が増え、ますますお絵描きが楽しくなる日々です。

原作:井二かける

アニメ「こうしす!」監督、脚本。情報処理安全確保支援士。プログラマーの本業の傍ら、セキュリティ普及啓発活動を行う。

「こうしす!社内SE 祝園アカネの情報セキュリティ事件簿」(翔泳社)2020年2月発売

- Webサイト:IBUTA Kakeru Web Site

- Twitter:@k_ibuta

解説:京姫鉄道

「物語の力でIT、セキュリティをもっと面白く」をモットーに、作品制作を行っています。

原作:OPAP-JP contributors

オープンソースなアニメを作ろうというプロジェクト。現在はアニメ「こうしす!」を制作中。

- Twitter:@opap_jp、@kosys_pr

- 公式サイト:Open Process Animation Project Japan(OPAP-JP)

- 貢献者一覧:こうしす!/クレジット

関連記事

隠したつもりでも、丸見えよ

隠したつもりでも、丸見えよ

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第28列車は、「URL限定公開」です 社内SEの忠告もぺいっ!

社内SEの忠告もぺいっ!

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第14列車は「エンジニアの職業倫理」です。※このマンガはフィクションです 21世紀の人類がZIPのパスワードを直後のメールで送るのは、なぜデスか?

21世紀の人類がZIPのパスワードを直後のメールで送るのは、なぜデスか?

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第11列車は「パスワード別送」です 「『一回転』でググれ」と言ったら、逮捕されますか?

「『一回転』でググれ」と言ったら、逮捕されますか?

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第13列車は「不正指令電磁的記録供用罪」です。※このマンガはフィクションです。実際の法解釈や法運用とは異なります なぜ、パスワードを平文で保存するのですか?【追記あり】

なぜ、パスワードを平文で保存するのですか?【追記あり】

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第12列車は「サービス提供側のセキュリティ」です

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.