マルウェアの痕跡が見つかるのはまれ トレンドマイクロが2021年の国内標的型攻撃を分析:自社資産の棚卸しやログの退避も重要

トレンドマイクロは「国内標的型攻撃分析レポート2022年版」を公開した。被害が発生している恐れが高い攻撃では、その多くがVPNなどのネットワーク機器や公開サーバの脆弱性が悪用されていた。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

トレンドマイクロは2022年5月10日、「国内標的型攻撃分析レポート2022年版」を公開した。

国家が背景にある攻撃者グループが標的型攻撃を仕掛けている

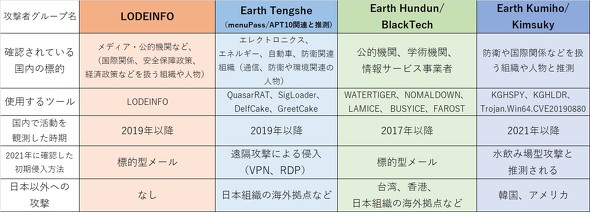

標的型攻撃は、重要情報の窃取などを目的として特定の法人組織に対象を絞って継続的に行われるサイバー攻撃。国家の後ろ盾のある攻撃者グループが中心になっているとされる。レポートによると2021年は「LODEINFO」「Earth Tengshe」「Earth Hundun」「Earth Kumiho」という4つの攻撃者グループによる標的型サイバー攻撃を年間を通して観測したという。

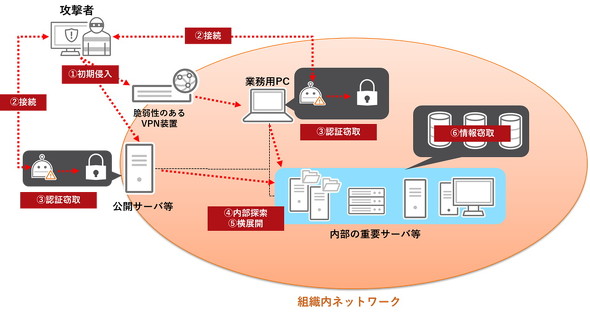

こうした標的型攻撃についてトレンドマイクロは「VPN(Virtual Private Network)などのネットワーク機器や公開サーバの脆弱(ぜいじゃく)性を悪用して侵入している。こうしたネットワーク機器への侵入は、標的型メールによる攻撃よりも侵害の痕跡が残りづらく、事後の被害確認や侵害時期の特定が困難だ」と分析する。これらの脆弱性はランサムウェア攻撃など金銭目的のサイバー犯罪者も悪用しているため、初期の侵入方法だけから攻撃者やその属性を判別することは難しいという。

侵入後の内部活動では多くの場合、初期の情報収集や認証窃取を狙う傾向があるとトレンドマイクロは分析している。マルウェアなど明らかに不正な痕跡が見つかる端末は少ないため、「マルウェアの検出対応やそれを基にした感染端末のみの調査では、被害の実態が一部しか把握できていない場合がある」とトレンドマイクロは注意を促している。

こうした最近のサイバー攻撃から自社のセキュリティを確保するために、トレンドマイクロは次のように述べている。

「自社が保有する情報資産と自社の誰が重要な情報に関わっているのかを棚卸し、ゼロトラストアーキテクチャにのっとった対策を採るべきだ。侵害痕跡調査に当たってはシステムやネットワーク機器のログが重要になるため長期にわたってログを残すよう設定した上で、ログを別の場所にもバックアップするなど、攻撃者に痕跡を削除されないための対策を講じる必要がある」

関連記事

IPAが「基本情報技術者試験と情報セキュリティマネジメント試験を2023年4月から通年実施にする」と発表

IPAが「基本情報技術者試験と情報セキュリティマネジメント試験を2023年4月から通年実施にする」と発表

IPAは「基本情報技術者試験」と「情報セキュリティマネジメント試験」を2023年4月から通年試験化すると発表した。出題形式も小問形式に変更することで午後問題をコンパクト化し、試験時間を30〜40%短縮する。 Microsoft、ゼロトラストの原則に基づいたWindows 11の新しいセキュリティ機能を紹介

Microsoft、ゼロトラストの原則に基づいたWindows 11の新しいセキュリティ機能を紹介

Microsoftは、Windows 11の今後のリリースでは大規模なセキュリティ更新によって、チップからクラウドに至るまで保護機能を提供することを明らかにした。 CISA、サイバーセキュリティリスクの軽減に利用できる官民の無料リソースのリストを公開

CISA、サイバーセキュリティリスクの軽減に利用できる官民の無料リソースのリストを公開

米国国土安全保障省サイバーセキュリティインフラセキュリティ庁(CISA)は、あらゆる規模の組織がサイバーセキュリティリスクを軽減するために利用できる官民の無料リソースをまとめたWebページを公開した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ