そのDNSサーバやブロードバンドルータ、オープンリゾルバ? 確認サイトをJPCERT/CCが公開:DDoS攻撃の踏み台防止に

JPCERT/CCは10月31日、使用中のDNSサーバが、DDoS攻撃の踏み台として悪用される恐れのある「オープンリゾルバ」状態になっていないかどうかを確認できる専用サイトを公開した。

JPCERTコーディネーションセンター(JPCERT/CC)は2013年10月31日、使用中のDNSサーバが、DDoS攻撃の踏み台として悪用される恐れのある「オープンリゾルバ」状態になっていないかどうかを確認できる専用サイトを公開した。IT管理者が運用を担うDNSサーバやISPのDNSサーバはもちろん、一般ユーザーが意識せずに利用しているブロードバンドルータなどがオープンリゾルバになっていないかどうかを、Web上でチェックできる。

オープンリゾルバとは、外部の不特定のIPアドレスからの再帰的な問い合わせを許可してしまっているDNSサーバのことだ。この不適切な設定により、攻撃者が送信元を偽装したクエリをオープンリゾルバに投げ、大量の応答をターゲットに送りつける「DNSリフレクション攻撃」(「DNS amp攻撃」ともいう)が成立してしまう。

事実、オープンリゾルバは、大規模なDDoS攻撃にたびたび悪用されてきた。2013年3月に発生したSpamhausをターゲットとする史上最大規模のDDoS攻撃で踏み台にされたほか、9月には警察庁が、オープンリゾルバを探索し、DoS攻撃の準備活動を進めていると見られる中国からのアクセスが増えているとして、注意を呼び掛けていた(関連記事)。

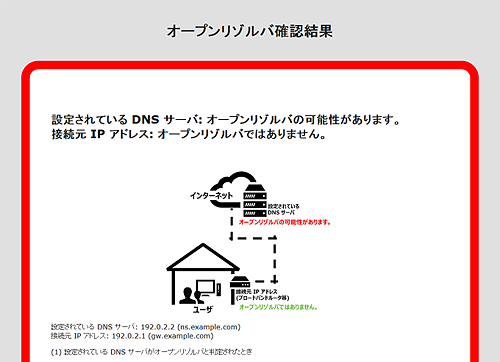

JPCERT/CCが公開した「オープンリゾルバ確認サイト」では、手元のPCに設定されているDNSサーバと、確認サイトへの接続元となっているブロードバンドルータなどのネットワーク機器を対象に、チェックを行う。また、ホスティングサービスで利用しているサーバが、意図しないままにオープンリゾルバとなっているケースが多数報告されていることから、wgetなどのコマンドを用いて確認できるサイトも用意した(関連記事)。

もしオープンリゾルバであると判定された場合、自身の管理下にあるDNSサーバであれば設定の見直しを、ISPなどが提供するDNSサーバであれば、まずJPCERT/CCへの報告を推奨している。また、ブロードバンドルータなどがオープンリゾルバとなっていることが判明した場合は、ソフトウェアが最新のものかどうか確認するよう勧めている。

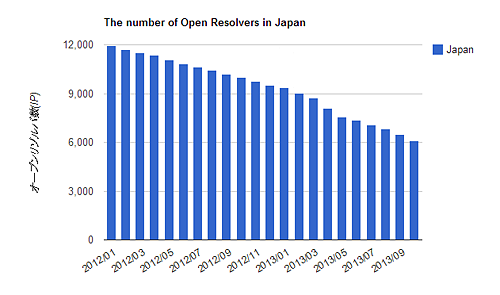

オープンリゾルバ確認サイトには、The Measurement Factoryから提供を受けたデータを基に、JPCERT/CCが日本国内のものと判断したオープンリゾルバの数が掲載されている。これによると、日本国内のオープンリゾルバの数は減少しているものの、2013年10月時点でもまだ、少なくとも6105個のIPアドレスに関してオープンリゾルバが確認されている。

しかもこの数字は、インターネット上のオープンリゾルバ全数を表すものではない。独自の調査を行っているOpen Resolver Projectでは、2013年10月末の時点で、世界全体で約2800万のオープンリゾルバが存在すると報告していることから、氷山の一角に過ぎない可能性もある。JPCERT/CCではこのサイトを活用してチェックを行い、健全なインターネット運用に協力してほしいと呼び掛けている。

Copyright © ITmedia, Inc. All Rights Reserved.