プレイ・ザ・ゲーム! CTFが問いかけるハックの意味:セキュリティ・ダークナイト(1)(3/3 ページ)

本当の問題は何か

最終的に復号される文章はこれだ。

for an example of a lame ass cipher, see the fbi site:

http://www.fbi.gov/page2/dec08/code_122908.html

joke you guess? no, actual fbi quiz.

少し汚い表現を使っているが、筆者なりに超意訳をしてみよう。

例えばこの不十分でダメな暗号、そのFBIのサイトを見てみろよ。

http://www.fbi.gov/page2/dec08/code_122908.html

お前は冗談だろって思うだろ?いいや、実際にFBIが出したクイズなんだぜ。

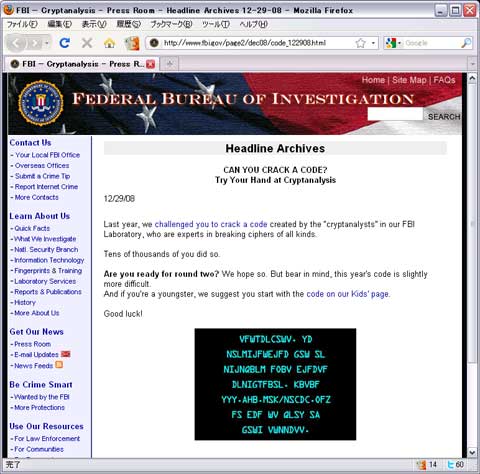

ひとまず、上記URLのサイトにアクセスしてみよう。

FBIが過去に実施した、暗号解読の問題出題ページである。張り付けてある画像は、先ほど、作成した文字列の置き換え対応表を使えば、

stupendous.we

congratulate you on

cracking this latest

encryption. visit

www.fbi.gov/coded.htm

to let us know of

your success.

となる、こちらも筆者なりに超意訳をすると、

やったぜ!

最新の暗号化を復号したんだな。おめでとう。

このURL

www.fbi.gov/coded.htm

で君たちの成功を教えてくれよ。

となる。上記URLにアクセスしてみよう。

しかしそこにあるのは、単なるお祝いの言葉である。

ハックとは何か??求められる「ひらめきや発想力」

ここまでたどりついて筆者は悩んだ。読者の方もそもそもの問題を思い出してほしい。復号後の問題文の筆者超意訳をもう一度見てみよう。

例えばこの不十分でダメな暗号、そのFBIのサイトを見てみろよ。

http://www.fbi.gov/page2/dec08/code_122908.html

お前は冗談だろって思うだろ?いいや、実際にFBIが出したクイズなんだぜ。

どうだろう。暗号を復号することに躍起になり、復号できたという勢いでFBIのサイトへアクセスし、過去の暗号問題まで解いたのだが、そもそも、この問題が解答者に何を問うているのかが分からない。

解答の送信画面でいままでの流れと関連する単語や文章を片っ端から試してみた。長い文章はさらに単語に区切るなどしても試してみた。「FBI」「CAN YOU CRACK A CODE? Try Your Hand at Cryptanalysis」「happy holiday」……。しかし、一向に解答画面は不正解を知らせる「incorrect」の嵐である。

暗号は解けているのに、何を問われているかが分からず、悩みながら手探りで解答を試みることは、たとえ短時間でもかなりの苦痛だった。あきらめて、次の問題に本腰を入れようとしたそのとき、解答画面に「correct」の文字が現れた。

正解は何だったと読者の方は想像するだろうか。考えてほしい。

答えは「fideltybravngchjkqopxsuzwm」だった。

読者の方はこの文字列をすでに目にしている。そう、「ABCDEFGHIJKLMNOPQRSTUVWXYZ」を今回の対応表通りに順番に復号したものである。これが答えであった。

通常であれば「この暗号で『AからZ』を復号したものは何だろうか?などと聞けば答えにたどり着けるのに、理不尽じゃないのか? と考える読者の方もいらっしゃるかもしれない。しかし、この1問目を解答して筆者は確信した。

この予選、技術だけではなくひらめきや発想力も問われている。と。これがCTFの予選というものなんだと強く感じた。

今回は、紹介する予定の問題のうち、比較的技術力を必要としないものを紹介した。DEFCON CTFの予選と聞くと、大変テクニカルな問題ばかりが出題されるのではないかと感じていた読者の方もいらっしゃるのではないだろうか。予選では今回紹介させていただいたような問題も出題されており、筆者はCTF予選の参加の早い段階であらためて「ハック」という言葉の広さを感じることができた。

次回は、少しテクニカル寄りではあるものの、ひらめき、発想力を要求される問題「Packet Madness: 100」を紹介するとともに、筆者が作成した問題の出題を行いたいと考えている。

筆者紹介

辻 伸弘(つじ のぶひろ)

セキュリティエンジニアとして、主にペネトレーション検査などに従事している。

民間企業、官公庁問わず多くの検査実績を持つ。

自宅では、趣味としてのハニーポットの運用、IDSによる監視などを行っている。

▼辻氏のブログ「(n)」: http://n.pentest.jp/

▼辻氏のTwitter: http://twitter.com/ntsuji

- 「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

- Metasploitによる「受動的攻撃」――侵略を拡大せよ

- Metasploitによる「受動的攻撃」――獲物を待ち受けろ

- ファンタスティックな4つのMetasploitペイロード

- Metasploit――大いなる力と責任を体感する

- Metasploit――大いなる力を手に入れる

- システム内が見えないこと、分からないことこそ「リスク」

- See new world――振り返るとセキュリティ・ダークナイトはいるよ(後編)

- See new world――振り返るとセキュリティ・ダークナイトはいるよ(前編)

- 本当のアノニマスが知りたいの・2

- 現実はずっと想像の上を行く―― Anonymousの胎動、再び

- 存在に気付かないふり? Struts

- もしかしたらって距離は平行線 一番大事な不正ログイン対策

- 大切なパスワードをつなぐ ひみつマネージャ

- 手のひらが世界中 繋がるハクティビスト

- フィッシング対策 of Life

- 知らないほうがいいのかもね? 人の脆弱性にハラハラ

- 攻撃はまるでレーザービーム

- 本当のAnonymousが知りたいの

- メタデータに残る微かなカオリ

- パスワードの定期変更という“不自然なルール”

- リアリティはないけど、脅威は確かにいるよ

- パケットキャプチャ術で秘密もちょっぴりこぼれた?

- 「鍵は“J”の中にあるよ」CTF by ダークナイト解答編

- 魂を奪え! 隠されたシークレット・パスワード

- プレイ・ザ・ゲーム! CTFが問いかけるハックの意味

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ