「“拡張子を表示”にしていても表示されない拡張子」を使った攻撃を確認 デジタルアーツがEmotetに関するレポートを公開:侵入経路は従来と同じ「メールの添付ファイル」

デジタルアーツは、マルウェア「Emotet」に関するセキュリティレポートを公開した。従来の攻撃に加えて、新たに「ショートカットファイル」を用いた攻撃を観測したという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

デジタルアーツは2022年5月30日、マルウェア「Emotet」について、新たに「ショートカットファイル」を用いた攻撃を観測したと発表した。同日に公開した、Emotetについてのセキュリティレポートで明らかにした。

これまでEmotetは「Microsoft Word」や「Microsoft Excel」などのファイル(以下、Officeファイル)に仕込んだマクロを使った攻撃が主流だったが、デジタルアーツによると「2022年4月23日あたりからWindowsのショートカットファイルを用いた攻撃を観測している」という。

「標準でマクロの実行を無効化」がきっかけ

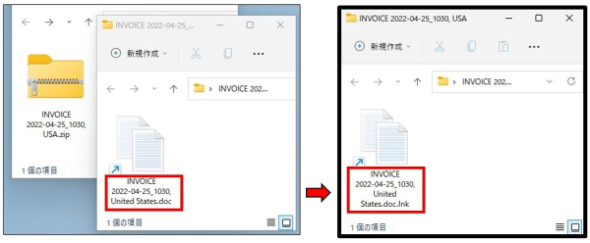

Windowsはショートカットを「『.lnk』の拡張子を持つファイル」として扱っている。だが、ユーザーがエクスプローラーで確認しようとしても.lnk拡張子は表示されない。これはエクスプローラーの設定で「ファイル名拡張子」にチェックしている状態でも同じだ(なお、レジストリを変更すれば表示は可能)。そのため、Officeファイルなどと誤解して開いてしまう恐れがあるという。

デジタルアーツは、Emotetがショートカットファイルの悪用を始めた理由として「Officeファイルの不正なマクロを実行させない施策が実施され、攻撃の成功率が下がったことにある」と分析している。

ただし、従来のofficeファイルを使った攻撃がなくなったわけではないことに注意が必要だ。デジタルアーツは「ショートカットファイルによる攻撃が登場してから数日間はOfficeファイルを使った攻撃は観測できなかったが、2022年4月29日あたりから再びOfficeファイルを使った攻撃を観測している」と注意を促している。

関連記事

総務省が「テレワークセキュリティの手引き(チェックリスト)」の第3版を公開

総務省が「テレワークセキュリティの手引き(チェックリスト)」の第3版を公開

総務省は、中小企業などの担当者に向けた「テレワークセキュリティの手引き(チェックリスト)」の第3版を公開した。中小企業でも実現可能性が高く優先的に実施すべきセキュリティ対策を具体的に示している。 日本企業の84%が不正アクセスの被害に CyberArkがセキュリティに関する脅威意識を調査

日本企業の84%が不正アクセスの被害に CyberArkがセキュリティに関する脅威意識を調査

CyberArk Softwareは「CyberArk2022年版 アイデンティティ セキュリティに関する脅威意識調査」の結果を発表した。日本では、セキュリティ対策として多要素認証よりも、クラウドインフラ資格管理を重視する企業が多いことが分かった。 デジタル化急務の工場、既存資産をセキュリティリスクからどう守るか

デジタル化急務の工場、既存資産をセキュリティリスクからどう守るか

製造業でITを活用した取り組みを進める上では変化に応じた「セキュリティ対策」も進めていく必要があります。セキュリティ対策を検討する際に考慮すべき4つのポイントや、導入のメリットを整理します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.