Azure仮想マシンへの接続がもっと簡単、安全に――Azure Bastionの“使える”新機能「共有可能リンク」とは:Microsoft Azure最新機能フォローアップ(184)

Microsoftは「Azure Bastion」の「Standard」プランで、新機能「共有可能リンク」がパブリックプレビューとして利用可能になったことを発表しました。この機能を利用すると、任意のユーザーにAzureサブスクリプションへのアクセス許可を全く与えることなく、Azure仮想マシンへの安全な接続を提供できます。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Azure Bastionとは?

本連載の第180回で紹介したように、Azure仮想マシンにインターネット経由で接続する場合は、「リモートデスクトップサービス」やSSHサーバが備えるセキュリティ機能だけでは攻撃を受けるリスクがあるため、追加の対策を講じるべきです。

- Azure仮想マシンへの安全なRDP接続を実現する5つの方法(本連載 第180回)

例えば、「リモートデスクトップ(RDP)接続」はRDP(Remote Desktop Protocol)自身に暗号化機能を備えてはいますが、認証は「ユーザー名」と「パスワード」というシンプルなもので、ブルートフォース攻撃に対して脆弱(ぜいじゃく)です。

上記記事の最後に紹介した「Azure Bastion」は、Microsoft Azure上の完全に閉じた仮想ネットワークでも利用可能な、Azure仮想マシンに対するRDPおよびSSH接続のゲートウェイとして機能する有料のマネージドサービスです。

Azure BastionをAzure上の仮想ネットワークにデプロイすると、仮想ネットワークとの境界のサブネットが作成され、ユーザーによる管理が全く必要のない「Bastinホスト」(要塞《ようさい》ホスト)がデプロイされて、実行状態になります。

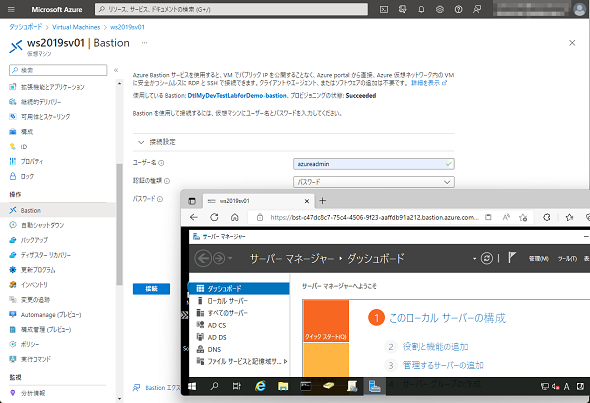

ユーザーは「Azureポータル」に統合された(または別のウィンドウ/タブで開く)Webベースのリモートデスクトップ接続機能を用いて、安全にAzure仮想マシンにアクセスすることができます(画面1)。ローカルPC上のネイティブクライアントを使用してAzure Bastion経由で接続することもできます(Standard SKUのみ)。いずれの場合も、RDPやSSHのポートをインターネットに公開する必要は全くありません。

Azureにログイン不要な「共有可能リンク」

Azure Bastionの従来の方法によるアクセスには、ユーザーはAzureポータルにアクセスできる必要があります(ネイティブクライアントの場合は「az login」)。そのためには、Azureサブスクリプションのユーザーの資格情報や、必要なロールが割り当てられた「Azure Active Directory(Azure AD)」ユーザーの資格情報が必要です。

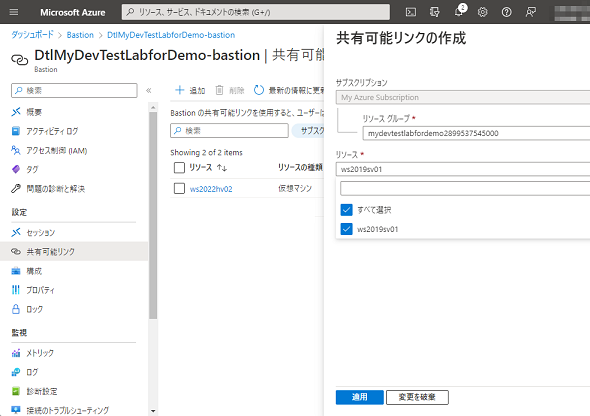

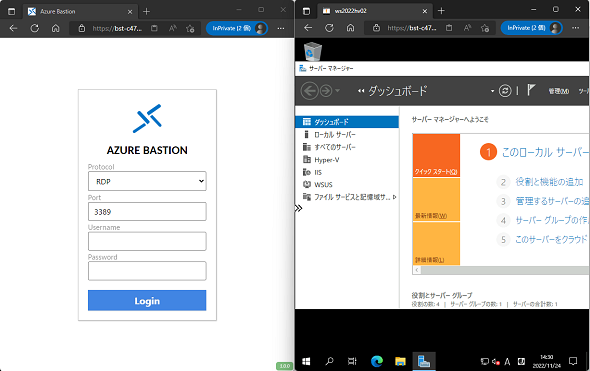

今回、パブリックプレビューとして利用可能になった新機能「共有可能リンク」は、Azureポータルへのアクセス権限や、Azureのロールは一切必要ありません。Azureの管理者によって作成された共有可能リンクを、何らかの手段でユーザーに伝えるだけでよく、ユーザーは受け取ったURLをブラウザで開くことで、Azure仮想マシンへのブラウザベースのRDPまたはSSH接続を提供することができます(画面2、画面3)。

- Public preview: Azure Bastion now support shareable links[英語](Microsoft Azure)

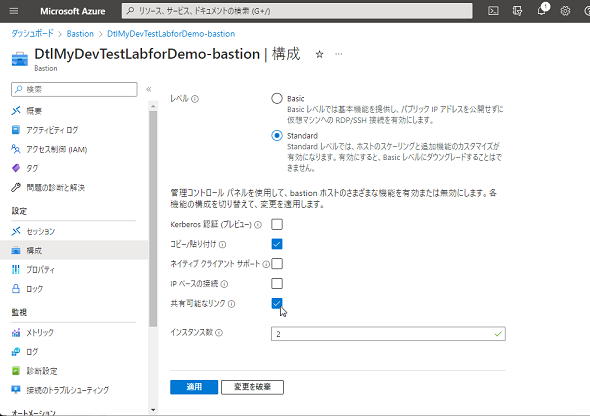

共有可能リンクはAzure BastionのStandard SKUの機能であり、デプロイ済みのAzure Bastionに対して、オプションで有効化(Basic SKUの場合はStandard SKUへのアップグレードも必要)できます(画面4)。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP 2009 to 2022(Cloud and Datacenter Management)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

関連記事

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

MicrosoftはWindowsデスクトップOSの最新バージョンである「Windows 11」を正式にリリースし、Windows 11対応ハードウェアを搭載したWindows 10デバイスに対して、無料アップグレードの段階的なロールアウトを開始しました。 Windows 11登場! 11で変わること、思ったほど変わらないこと

Windows 11登場! 11で変わること、思ったほど変わらないこと

新しいWindows OS「Windows 11」の正式出荷が2021年10月5日に開始された。Windows 10からの無償アップグレードが可能であるため、どのような新機能が実装されたのか気になる人も多いのではないだろうか。そこで、本稿ではWindows 11の新機能、削除された機能などを簡単にまとめてみた。 買って、試して分かったWindows 365(契約・セットアップ編)

買って、試して分かったWindows 365(契約・セットアップ編)

Microsoftからクラウド上でWindows 10が動く「クラウドPC」の利用可能なサブスクリプションサービス「Windows 365」の提供が開始された。早速、サブスクリプションを契約し、クラウドPCの設定を行ってみた。契約からセットアップまでで見えてきた便利な点、不便な点などをまとめてみた。 いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

長らくWindows OSに標準装備されてきたInternet Explorer(IE)。その「寿命」は各種サポートの終了時期に左右される。Windows OSごとにIEのサポート終了時期を分かりやすく図示しつつ、見えてきた「終わり」について解説する。

Copyright © ITmedia, Inc. All Rights Reserved.