「わざと脆弱性を持たせたWebアプリ」で練習を:Security&Trust ウォッチ(59)

命名・「やられWebアプリケーション」(仮)

構築したWebアプリケーションがセキュアかどうかを確かめる方法として、疑似的に攻撃を行うことで問題を発見する「脆弱性診断」があります。脆弱性診断は専門業者が実施することがほとんどだと思いますが、あなた自らが脆弱性診断の技術を身につけることで、セキュアWebアプリケーションについての理解が深まるとか、自社内で脆弱性診断ができるようになるといったこともあるかもしれません。

脆弱性診断の技術を身につける過程では、脆弱性を見つける手法を試したり、診断ツールを試したりする必要がありますが、診断といえど攻撃と同様のことを行うので、気軽に実稼働環境で実験するわけにもいきません。ましてや、他人や他社のWebサイトで試すなどはもってのほかです。

そこで、わざと脆弱性を持たせたWebアプリケーションと、それを動作させる環境が必要になります。

このような環境をわざわざ開発して用意することもできるかと思いますが、もっと手軽に行いたいものです。世の中にはこういった要望に応える、“わざと”セキュリティホールを作り込んで脆弱性を持たせたWebアプリケーション環境がいくつも提供されています。

ここでは、わざと脆弱性を持たせたWebアプリケーションを「やられWebアプリケーション」と呼ぶことにします(ほかによいネーミングがあれば広めてください)。この「やられWebアプリケーション」を脆弱性診断の腕試しやトレーニング、診断ツールのテストなどに活用してみてください。

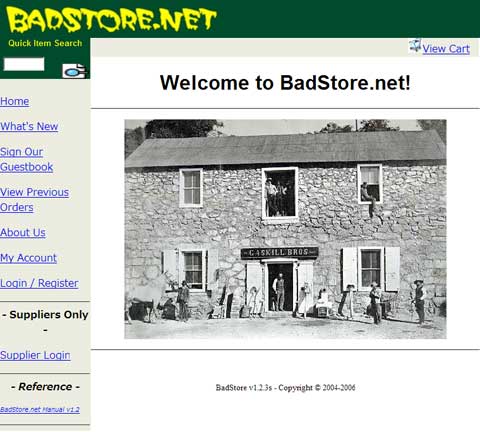

すぐに起動できて、すぐに試せる「BadStore.net」

やられWebアプリケーションの中でもすぐに試せる「BadStore.net」を紹介します。Webアプリケーションの脆弱性だけではなく、OSやWebサーバなどの脆弱性も含まれていて、無償で提供されています。

BadStore.netはISOイメージで配布されていて、Linux(Trinux)とWebサーバ(Apache)がすでにインストールされています。もちろん、やられWebアプリケーションも設定済みの状態で入っているので、面倒なインストール作業などはほとんどありません。

【セットアップ手順】

1.BadStore.netのISOイメージをダウンロード

下記のサイトでユーザー登録を行うことで、ISOイメージとPDFのマニュアルを入手することができます。

【関連リンク】

Badstore.net: See how the hackers think.

(執筆段階での最新版はBadStore v1.2.3s)

2.BadStore.netを起動

ISOイメージをCD-ROMに焼いてそこからブートするか、ISOイメージのままVMwareなどの仮想環境に読み込ませて起動させることができます。(VMwareから無償で提供されているVMware Server 2.0.1で動作確認済み)

起動するとコンソール画面に「Please press Enter to activate this console.」と表示されるので、Enterキーを押します。

3.ネットワーク設定を確認

初期設定ではDHCPでIPアドレスなどを設定するようになっているので、「ifconfig」コマンドで割り当てられているIPアドレスを確認しておきましょう。DHCPがない環境の場合には手動で設定してください。

4.やられWebアプリケーション「BadStore.net」にアクセス

やられWebアプリケーションはすでに起動している状態ですので、先ほど確認したIPアドレスにブラウザなどでアクセスしてみましょう。ブラウザでアクセスする場合には「http://IPアドレス/」とします。

BadStore.net の脆弱性を探してみよう

BadStore.netにはWebアプリケーションの脆弱性を主とした数々の脆弱性が用意されています。

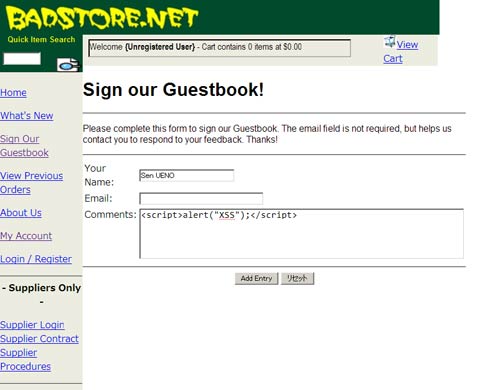

手始めに「Sign our Guestbook」という掲示板の書き込みページ(/cgi-bin/badstore.cgi?action=guestbook)にあからさまに怪しいフォームがあるので、そこにクロスサイトスクリプティング(XSS)の脆弱性を探すためによく使われているペイロード「<script>alert("XSS");</script>」を挿入してみましょう。

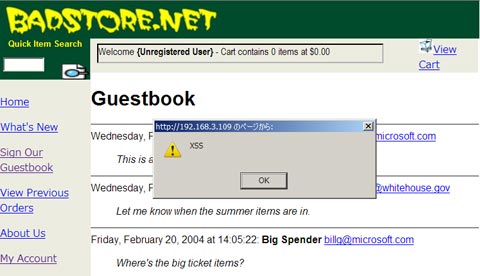

「Add Entry」ボタンを押してペイロードを送り込むと、ブラウザには「XSS」と書かれたアラートが表示されるはずです。

ブラウザの標準機能だけで脆弱性診断を行うのは厳しいので、実際には脆弱性診断のツールなどを使って試すのがよいでしょう。ダウンロードしたマニュアルの2.4章には、脆弱性診断などに使えるお勧めのツール類が載っていますので、そちらも参考にしてみてください。どうしても見つけられない場合や答え合わせには、マニュアルの4章にチートシート(カンニングペーパーのようなもの)が載っているので参考にしてみましょう。

まだまだあるやられWebアプリケーション

ここでは使いやすくすぐ試せる「BadStore.net」を紹介しましたが、これはどちらかというと入門編に位置付けられます。もの足りない方はほかのやられWebアプリケーションを試してみてはいかがでしょうか。

●WebGoat

国内では「OWASP Top Ten Project」などで有名なOWASP(The Open Web Application Security Project)が提供しているやられWebアプリケーションです。チュートリアルやヒントなども満載で、脆弱性診断のトレーニングに利用するのに適しています。JavaとTomcatをインストールした環境があれば、WindowsやUNIXなどで動作します。

●moth

盆栽がロゴのアルゼンチンのセキュリティ会社Bonsaiが提供するやられWebアプリケーションで、Webアプリケーションのセキュリティスキャナーのテストなどを目的として開発されたようです。mod_security経由やPHP-IDS経由などの環境での試験も行うことができます。

VMwareのイメージで配布されています。インストールは起動して、moth / mothでログインしてネットワーク設定を行うだけです。

●Hacmeシリーズ

アンチウイルスソフトで有名なMcAfeeが買収したFoundstoneが提供しています。「Hacme Travel」「Hacme Bank」「Hacme Shipping」「Hacme Casino」「Hacme Books」などがあり、それぞれ動作環境が若干異なりますが、基本的にはWindows環境で動作します。

●既知の脆弱性があるアプリケーション

専用のやられWebアプリケーションではなく、すでに脆弱性があると分かっている古いバージョンのアプリケーションのパッケージなどをダウンロードしてきてセットアップするという方法もあります。

いうまでもないと思いますが、やられWebアプリケーションを誰でもアクセスできる環境にセットアップしないようにしましょう。

Profile

上野 宣(うえの せん)

株式会社トライコーダ代表取締役

セキュアWebアプリケーション開発などのセキュリティ教育や、脆弱性診断を主な業務としている。独立行政法人情報処理推進機構(IPA)セキュリティセンター研究員なども務める。

近著に「今夜わかるメールプロトコル」、「今夜わかるTCP/IP」、「今夜わかるHTTP」(共に翔泳社)がある。個人ブログは「うさぎ文学日記」。twitter IDはsen_u。

- 今夜こそわかる安全なSQLの呼び出し方 〜 高木浩光氏に聞いてみた

- 「わざと脆弱性を持たせたWebアプリ」で練習を

- Perl Mongersはセキュリティの夢を見るか?

- 誰がシステムのセキュリティを“大丈夫”にするのか

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(後編)

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(前編)

- キャンプに集まれ! そして散開!

- 売り上げ重視か、それともセキュリティ重視か!? 「安全なウェブサイト運営入門」

- CeCOS IIにみるネット犯罪のもう一方の側面

- セキュリティ対策の行き着くところは……最終手段? 京都に究極のセキュリティ対策を見た

- 人はオレを情報の破壊神と呼ぶ せめて、ハードディスクの最期はこの手で……

- セキュリティ社会科見学:インターネット物理モデルでセキュリティを考えた

- セキュリティ自由研究:この夏、グミ指を作ってみないか

- Webアプリケーションを作る前に知るべき10の脆弱性

- セキュリティを教える人に知ってほしい 基本が詰まった1冊

- セキュリティのバランス感覚を養うための1冊

- 暗号化仮想ドライブで手軽にファイルを暗号化

- Windows管理者必携、Sysinternalsでシステムを把握する

- 今夜分かるSQLインジェクション対策

- 「取りあえず管理者アカウントで」という思考停止はもうやめよう

- CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

- 偽装メールを見破れ!(後編)

- 偽装メールを見破れ!(前編)

- メールは信頼できても信用できない

- 危機管理体制を整えよう! 個人情報漏えい後の対応ガイドライン

- メールアドレスを漏えいから守る方法

- 「Whoppix」を使ってペネトレーションテストをやろう

- 「ぼくはまちちゃん」 ――知られざるCSRF攻撃

- 25番ポートの攻防

- 平田です。届いてますか?

- 魔法の鍵と最後の鍵

- 個人情報保護法を論理的に読み解く

- 安全確保のために東京は明るく! 大阪は暗く!

- 言論の自由とセキュリティコミュニティ

- 標的にされる無防備なコンピュータ

- セキュリティ担当者には想像力が必要

- 端末を持ち歩くことの危険を意識せよ! 〜 「ノートPC=自動車」論 〜

- 脆弱性のあるサイトとセキュリティ技術者の関係

- いまこそ一般教養としてセキュリティを!

- 大事なことは製品でもなく知識でもなく……

- 治安の悪化で改めて痛感したこと

- Blasterがもたらした多くの“メリット”

- 企業でのセキュリティ資格の意味合いは?

- 人はミスをするものと思え、故に事前対策が重要

- オレオレ詐欺に学ぶソーシャル対策

- あらゆる人にセキュリティ教育を

- 猛威を振るうSARSウイルスに思ったこと

- 痛い目に遭って考えた、ビジネス継続性の重要さ

- 責められるべきはMSだけだろうか?

- セキュリティ技術者を「憧れの職業」にするには?

Copyright © ITmedia, Inc. All Rights Reserved.

BadStore.net のトップページ

BadStore.net のトップページ 怪しい個所にXSSのペイロードを挿入してみる

怪しい個所にXSSのペイロードを挿入してみる XSSの脆弱性が見つかった瞬間

XSSの脆弱性が見つかった瞬間