クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?:vNextに備えよ! 次期Windows Serverのココに注目(23)(2/2 ページ)

Windows Server 2003 R2で初めて登場した「Active Directoryフェデレーションサービス(AD FS)」。Windows Server 2012 R2以降は、スマートフォンやタブレット、クラウドアプリのビジネス利用を促進する重要な役割を担うようになりました。

Windows Server 2016のAD FSの新機能

Windows Server 2016のAD FSの基本的な機能は、Windows Server 2012 R2のAD FSと同等ですが、いくつかの機能改善と機能強化が行われる予定です。Windows Server Technical Preview 2に実装されている、目に見える変更点を中心に簡単に紹介しましょう。

●デバイス登録サービスの構成のGUI化

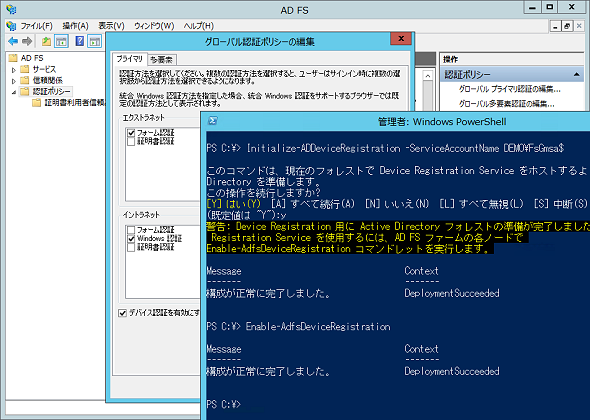

「デバイス登録サービス」はWindows Server 2012 R2のAD FSで初めて搭載されましたが、このサービスを有効化するためには「Initialize-ADDeviceRegistration」および「Enable-AdfsDeviceRegistration」コマンドレットを実行する必要がありました(画面2)。

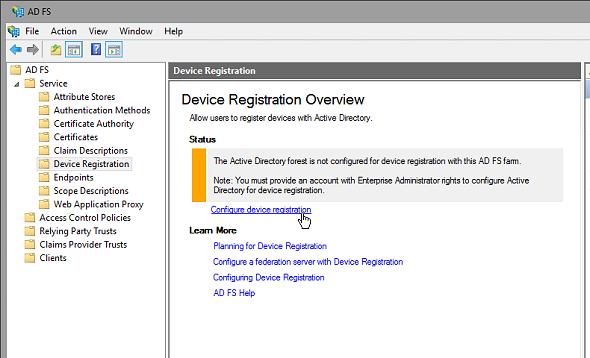

Windows Server 2016のAD FSでは、GUI(Graphical User Interface)の管理ツール「AD FS Management(AD FSの管理)」スナップインを使用して、デバイス登録サービスを簡単に有効化できるようになります(画面3)。

●プライマリ認証方法としてのデバイス認証とAzure MFA

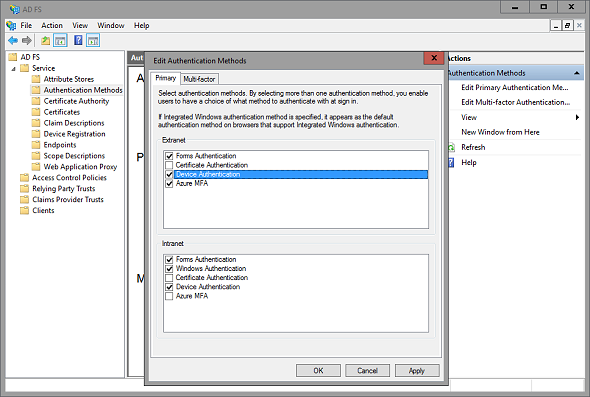

Windows Server 2012 R2のAD FSでは、デバイス認証は他のプライマリ認証と組み合わせて使用する“認証条件の一つ”でした。Windows Server 2016のAD FSでは、デバイス認証を“プライマリ認証の一つ”として使用できるようになります。

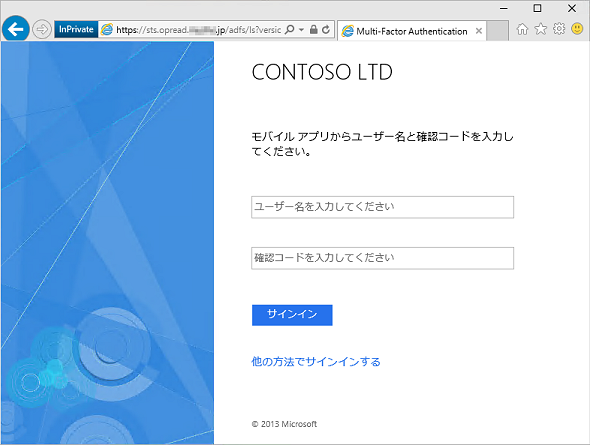

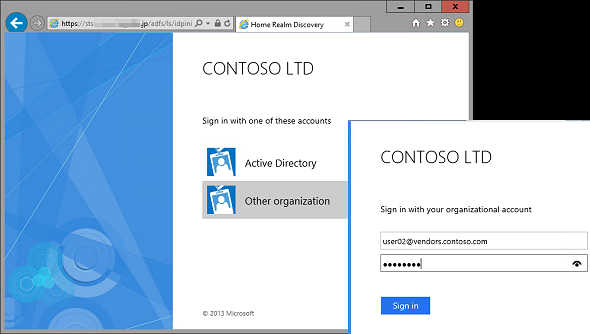

また、プライマリ認証と多要素認証として、「Azure ADの多要素認証(Azure MFA)」のサポートが追加されます(画面4)。Azure MFAは、スマートフォン専用のモバイルアプリから確認コードを入力して、IDを認証する機能になります。この機能を利用するには、オンプレミスのActive DirectoryとAzure ADのディレクトリ同期をセットアップし、Azure AD側で社内ID(オンプレミスのActive DirectoryのID)に対する多要素認証を構成します(画面5)。

画面4 Windows Server Technical Preview 2のAD FSでは、プライマリ認証方法として「デバイス認証(Device Authentication)」と「Azure ADの多要素認証(Azure MFA)」がサポートされる

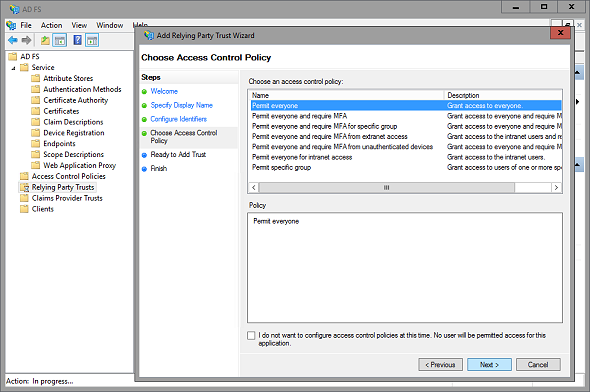

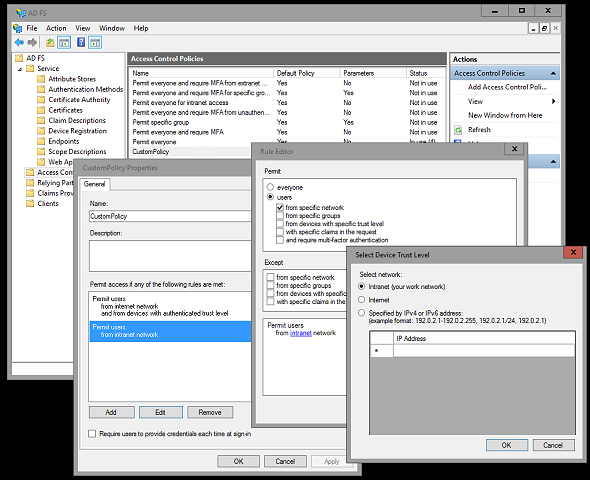

●アクセス制御ポリシーによる認証方法の構成

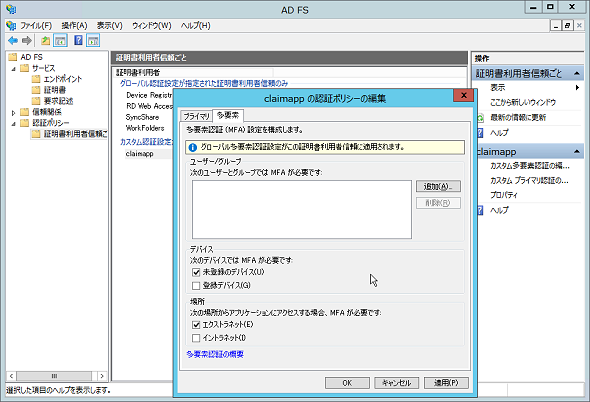

Windows Server 2012 R2のAD FSでは、AD FSに登録したアプリケーションの「証明書利用者信頼(Relying Party Trusts)」ごとの認証ポリシー(Authentication Policy)で、認証方法の詳細(アクセス元の場所に基づいた多要素認証の要求など)を構成しました(画面6)。

Windows Server 2016では、新しいポリシー設定「アクセス制御ポリシー(Access Control Policy)」でアプリケーションの認証方法の詳細を構成するように変更されます(画面7)。アクセス制御ポリシーは、標準で用意されているテンプレートから選択することで、簡単に構成できます。また、GUIによるクリック操作だけで、複雑な条件を含むカスタムポリシーテンプレートを簡単に作成することができます(画面8)。テンプレート側に変更を加えると、アプリケーションに反映されるため、アプリケーションごとの認証方法の構成が一元化されます。

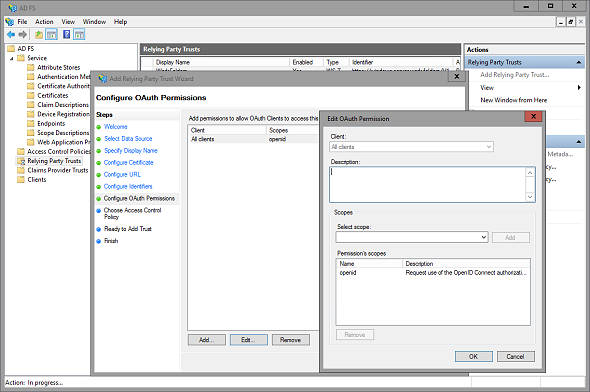

●OpenID Connectのサポート

Windows Server 2012 R2のAD FSは、ID連携のプロトコルとしてWS-Federation標準およびSAML標準をサポートしています。Windows Server 2016のAD FSでは、さらにOAuth/OpenID Connectのサポートが追加されます(画面9)。

- 【参考記事】クラウド・コンピューティング時代の認証技術(@IT)

- 【参考記事】強力なSSOを実現するXML認証・認可サービス(SAML)(@IT)

- 【参考記事】APIアクセス権を委譲するプロトコル、OAuthを知る(@IT)

- 【参考記事】「OpenID Connect」を理解する(@IT)

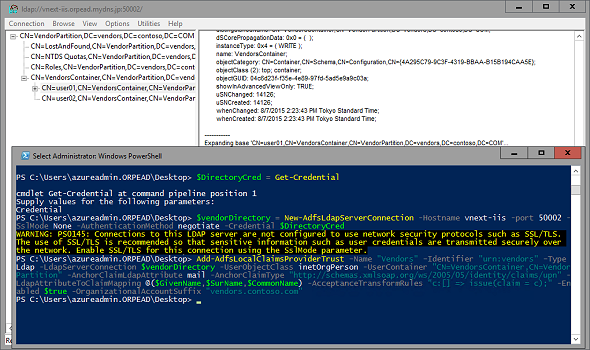

●LDAPやSQLデータベースに格納されたIDによる認証

Windows Server 2012 R2のAD FSは、Active Directoryを用いてIDを認証します。Windows Server 2016では、LDAP(Lightweight Directory Access Protocol)v3互換のディレクトリサービスやSQL Serverデータベースに格納されたIDとパスワードを使用したID認証がサポートされます。

Windows Server Technical Preview 2では、Windows PowerShellを使用して、LDAPディレクトリに格納されたIDによる認証を構成できます(画面10、画面11)。

- Configure AD FS to authenticate users stored in LDAP directories[英語](Microsoft TechNet)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その4)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1)

- ついに完成、Windows Server 2016 評価版をインストールしてみた

- Windows Server 2016の「サーバー管理ツール」に追加された4つの新機能

- 小規模ビジネス専用エディション、Windows Server 2016 Essentialsの機能と役割

- 管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

- Hyper-Vホストクラスタの新機能(2)──仮想マシンの開始順序

- 速報! Windows Server 2016の正式リリースは2016年9月末に

- Hyper-Vホストクラスタの新機能──仮想マシンのノードフェアネス

- Dockerとの相互運用性が向上したWindowsコンテナ[後編]

- Dockerとの相互運用性が向上したWindowsコンテナ[前編]

- いつでも、どこからでも使える、Windows Server 2016向けリモート管理ツール「サーバー管理ツール」

- Windows Server 2016 TP5の「サーバーの役割と機能」、TP4からの変更点まとめ

- Windows Server 2016 Technical Preview 5の評価方法と注意点

- Hyper-V上のLinux仮想マシンで新たにサポートされる機能

- 実録:Windows ServerコンテナでSQL Serverを動かしてみた

- Windows Server 2016で大きく変わるライセンスモデル

- Windows 10の「ワークプレース参加」はどうなる?[後編]

- Windows 10の「ワークプレース参加」はどうなる?[前編]

- 意外と賢くなったWindows Server 2016のWindows Defender

- パブリッククラウドでDaaSを可能にするWindows Server 2016の新機能

- 実運用への道に近づいた、新しい「Nano Server」[後編]

- 実運用への道に近づいた、新しい「Nano Server」[前編]

- 明らかになった「Hyper-Vコンテナー」の正体(2)――コンテナーホストのセットアップ方法

- 明らかになった「Hyper-Vコンテナー」の正体(1)――その仕組みと管理方法

- ついに日本語版が登場、Windows Server 2016テクニカルプレビューこれまでのまとめ

- 仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2)

- 物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1)

- “Hyper-Vの中のHyper-V”で仮想マシンを動かす

- ADドメインはもう不要? ワークグループでクラスター作成が可能に――フェイルオーバークラスターの新機能(その3)

- 可用性をさらに高めるクォーラム監視オプション「クラウド監視」――フェイルオーバークラスターの新機能(その2)

- 短時間のノード障害に耐える仮想マシン――フェイルオーバークラスターの新機能(その1)

- WindowsコンテナーをDockerから操作するには?――あなたの知らないコンテナーの世界(その4)

- IISコンテナーの作成で理解するコンテナーのネットワーク機能――あなたの知らないコンテナーの世界(その3)

- 所要時間は1分未満! 今すぐできるWindows Serverコンテナーの作り方――あなたの知らないコンテナーの世界(その2)

- Windows ServerのDockerサポートとは?――あなたの知らないコンテナーの世界(その1)

- 注目のDockerサポートは? Nano Serverは?――Windows Server 2016 Technical Preview 3登場! 新機能ピックアップ

- 「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”

- クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

- 4ステップで理解する「ストレージレプリカ」のセットアップと構成方法

- 低コストでデータの災害復旧対策を実現する新たなSDS「ストレージレプリカ」とは

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(後編)

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(前編)

- Hyper-Vホストから仮想マシンゲストの操作を可能にするPowerShell Directとは

- Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは

- 注目のNano Server、その謎に迫る――コンテナー技術との関係はいかに?

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2015)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手がける。個人ブログは『山市良のえぬなんとかわーるど』。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

もはや企業のID管理で避けては通れない「IDaaS」とは?

もはや企業のID管理で避けては通れない「IDaaS」とは?

これまで社内設置が当たり前だったアイデンティティ(ID)管理/認証システム。でも「クラウド」「モバイル」に代表される激烈な変化に対応できる、と本当に思っていますか? ID管理/シングルサインオンの新たな選択肢「IDaaS」について解説する連載開始! ID/アクセス管理の課題解決に欠かせない4つの視点

ID/アクセス管理の課題解決に欠かせない4つの視点

クラウド/モバイルを活用してシステムの柔軟性や利便性を向上しようとする企業が増えている。一方で、従来とは異なるシステム利用における課題も浮上してきた。企業がクラウド/モバイル活用で抱える課題とは何か。 クラウド/モバイル時代のITガバナンスは、いかにして担保すべきか

クラウド/モバイル時代のITガバナンスは、いかにして担保すべきか

日本マイクロソフトの年次イベント「The Microsoft Conference 2014」(2014年10月23〜24日に開催)では、80以上セッションが行われた。ここでは、クラウド/モバイル時代のITガバナンスをテーマとしたセッションの内容を紹介する。 Active Directoryはなぜ必要なのか

Active Directoryはなぜ必要なのか

本連載では「Active Directoryとは?」「なぜ、Active Directoryを使う必要があるのか?」などをあらためて考察し、より効果的に運用するための方法を探っていく。 Office 365のセキュリティを強化する「多要素認証」

Office 365のセキュリティを強化する「多要素認証」

「Office 365」ではパスワード盗難、ID乗っ取り、不正アクセスなどから守るために、セキュリティを強化する手段が用意されている。今回は、IDとパスワード認証の他に、別の認証を追加して、よりセキュアな利用を検討してみよう。