Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは:vNextに備えよ! 次期Windows Serverのココに注目(17)

Windows Server Technical Preview 2には、新しい役割として「Host Guardian Service」が追加されました。この役割は何者なのか、簡単に評価できるのか、実際に試してみました。

Host Guardian Serviceの役目はクラウド基盤とテナントの保護

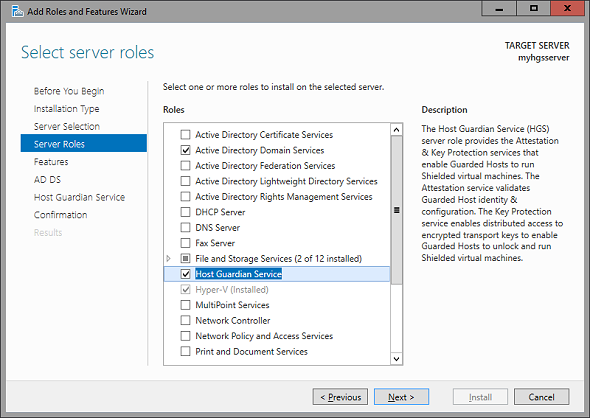

「Host Guardian Service」は、Windows Server 2016の最初のプレビュー版である「Windows Server Technical Preview」では提供されず、「Windows Server Technical Preview 2」で初めて実装された新しい役割です(画面1)。Windows Server Technical Preview 2の目玉機能といってもよいのですが、この役割を必要とする場面は限定されるでしょう。

Host Guardian Serviceは、Windows Server 2016およびSystem Center 2016で構築されたプライベートクラウドや、サービスプロバイダーが提供するクラウドの保護機能を提供するものです。

簡単に言ってしまえば、「クラウドを使うテナント(利用者)が、信頼できる仮想マシン(Shielded VM)を、信頼できるホスト(Guarded Host)上で実行できる環境を提供する」サービスということになります。仮想マシンの仮想ハードディスクは「BitLockerドライブ暗号化」機能で保護され、信頼されたホストだけが暗号化のロックを解除して仮想マシンを実行することができます。

Host Guardian Serviceの概念や導入手順は、以下のマイクロソフトのWebサイトからダウンロードできるWordファイル形式(.docx)のステップバイステップガイド「Shielded VM and Guarded Fabric Deployment Guide for Ignite Build v1.docx」(英語)で解説されています。

- Shielded VMs and Guarded Fabric Validation Guide for Windows Server 2016[英語](Microsoft TechNet)

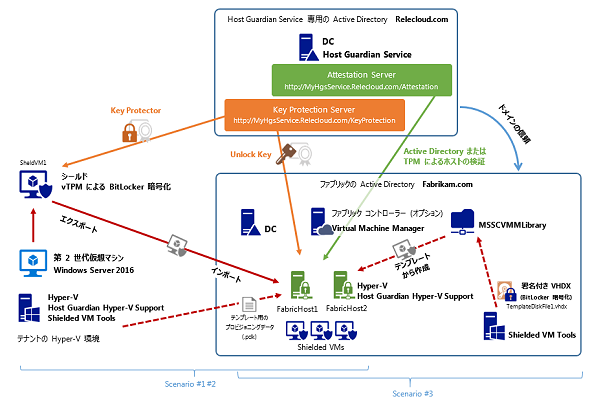

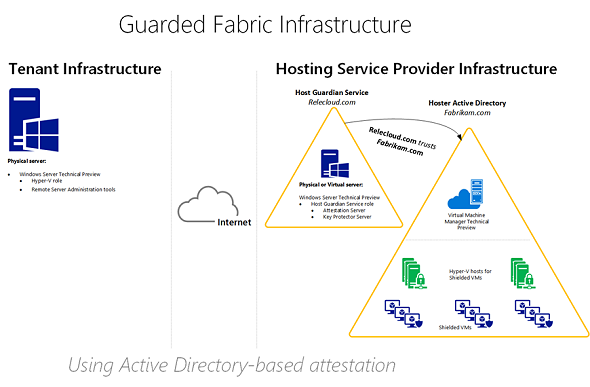

以下の図1はこのステップバイステップガイドに掲載されているもので、Host Guardian Serviceで保護されたクラウド基盤(ファブリックインフラストラクチャ)の全体像を示したものになります。

図1 Host Guardian Serviceで保護されたクラウド基盤の全体像(マイクロソフト「Shielded VM and Guarded Fabric Deployment Guide for Ignite Build v1.docx」より引用)

図1 Host Guardian Serviceで保護されたクラウド基盤の全体像(マイクロソフト「Shielded VM and Guarded Fabric Deployment Guide for Ignite Build v1.docx」より引用)上記の図1を見てもHost Guardian Serviceがどのようなものか、理解するのは難しいと思います。そこで、筆者がステップバイステップガイドで説明されているHost Guardian Serviceの展開環境を以下の図2にまとめてみました。

Active Directoryのドメイン名(Relecloud.comおよびFabrikam.com)、クラスター名(MyHgsService)、Guarded Hostのホスト名(FabricHost1およびFabricHost2)、Shielded VMの仮想マシン名は、ステップバイステップガイドと一致しています。ステップバイステップガイドといいながら、その他のサーバーの名前はこのガイドでは登場しません。

Host Guardian Serviceとその仲間たちのご紹介

Host Guardian Serviceの具体的な展開手順はステップバイステップガイドにお任せするとして、Host Guardian Serviceを構成するサーバーやサービスについて説明しておきましょう。ステップバイステップガイドを理解する手助けになるはずです。なお、筆者の環境ではRelecloud.comのドメインをhgsdom.contoso.com、Fabrikam.comのドメインをopread.contoso.comとしてセットアップしています。

Host Guardian Serviceと専用のActive Directory

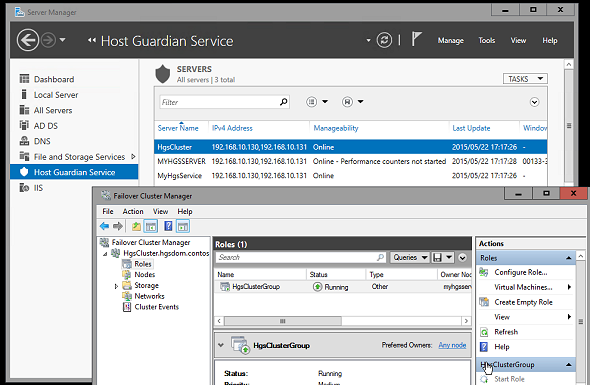

Host Guardian Serviceは、保護対象のクラウド基盤のActive Directoryとは別の“専用のActive Directory”を持ちます。Host Guardian Service自身は、「Attestation Server」と「Key Protection Server」の二つのサービスで構成されます(画面2)。

画面2 Host Guardian ServiceのAttestation ServerとKey Protection Serverの二つのサービスは、フェイルオーバークラスター(1ノードで構成可)上で稼働する

画面2 Host Guardian ServiceのAttestation ServerとKey Protection Serverの二つのサービスは、フェイルオーバークラスター(1ノードで構成可)上で稼働するAttestation Serverは、保護対象のクラウド基盤にあるHyper-Vホスト(Guarded Host)を検証します。Key Protection Serverは、テナントに対して仮想マシンをシールドするための暗号化キーを提供し、Guarded Hostに対してはShielded VMの暗号化ロックを解除するためのキーを提供します。

Host Guardian Serviceの役割をインストールしようとすると、Active DirectoryドメインサービスやWebサーバー(IIS)の役割、フェイルオーバークラスタリング機能の追加が要求されます。そのために、試そうと思っても二の足を踏んでしまうかもしれませんが、1台の物理サーバーまたはHyper-V上の1台の仮想マシン(Guarded HostにするつもりのHyper-Vでも可)でセットアップできますので、ぜひチャレンジしてみてください。

ファブリックのActive Directory

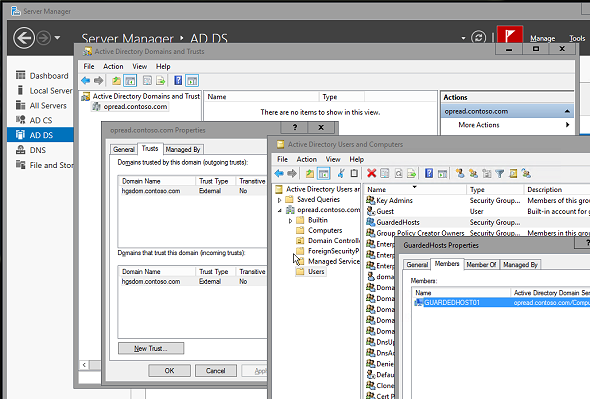

クラウド基盤(ファブリック)のActive Directoryは、Host Guardian ServiceのActive Directoryから一方向または双方向で信頼されます(画面3)。Guarded HostはファブリックのActive Directoryのメンバーであり、Host Guardian ServiceのActive Directoryからの信頼に基づいて検証されます。

画面3 Host Guardian Serviceで保護されるファブリックのActive Directory。Host Guardian Serviceのドメインから一方向で、または双方向で信頼される

画面3 Host Guardian Serviceで保護されるファブリックのActive Directory。Host Guardian Serviceのドメインから一方向で、または双方向で信頼されるGuarded Host

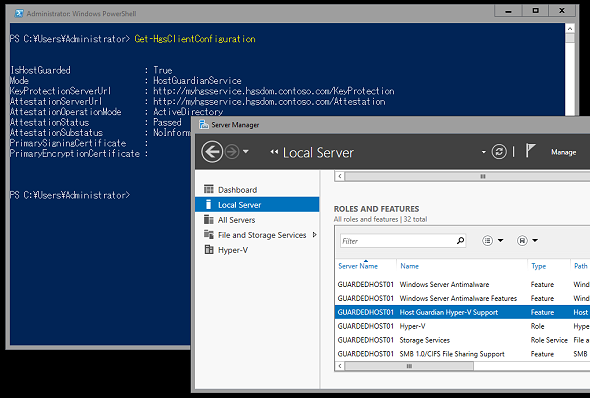

「Guarded Host」は、Hyper-Vの役割と「Host Guardian Hyper-V Support」の機能がインストールされ、Host Guardian Serviceのクライアントとして構成されたHyper-Vホストになります(画面4)。Guarded Hostは、Active Directoryの信頼関係に基づいてAttestation Serverによって検証され、Key Protection ServerからShielded VMの暗号化ロックを解除するキーを取得します。

Guarded HostはActive Directoryによる検証の他、TPM(Trusted Platform Module)2.0のハードウエアによる検証にも対応しています。

なお、ステップバイステップガイドでは、「Virtual Machine Manager」を使用しないGuarded Hostの設定手順が説明されていません。Virtual Machine Managerを使用しない場合は、Windows PowerShellの「Set-HgsClientConfiguration」コマンドレットでAttestation ServerとKey Protection ServerのURLを設定することで、Guarded Hostとして構成することができます。

テナントのHyper-V環境

テナント(クラウドの利用者)は、Key Protection ServerのURLから暗号化キーを取得し、自分のHyper-V環境で仮想マシンをシールドして、Shielded VMを準備できます。このShielded VMをエクスポートし、クラウドのGuarded Hostにインポートすることで、クラウドに展開することができます。

Shielded VMを準備するためには、Hyper-Vの役割とHost Guardian Hyper-V Supportの機能、および「Shielded VM Tools」の機能がインストールされたHyper-Vホストが必要です(画面5)。Host Guardian Serviceのクライアント、つまりGuarded Hostとしては機能しませんが、ローカルで準備したShielded VMをHyper-V上で実行できます。

Shielded VM

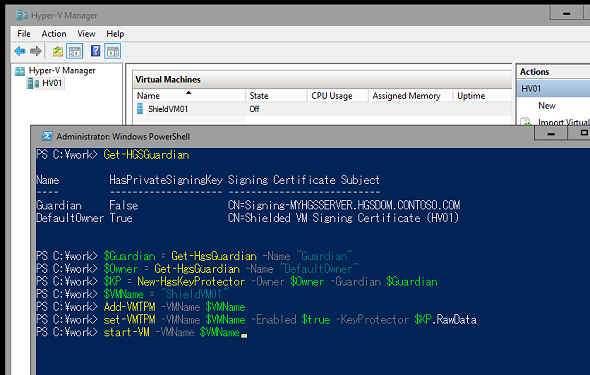

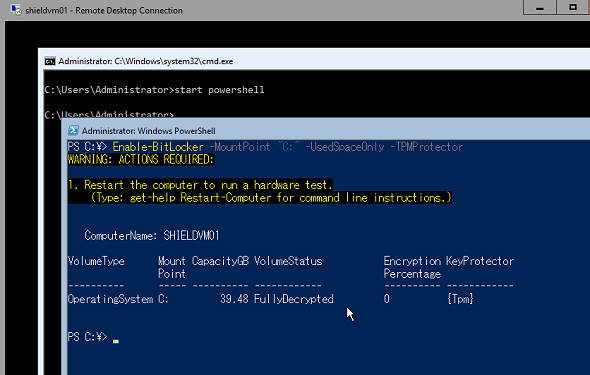

「Shielded VM」は、Shielded VMを準備するためのローカルのHyper-V環境、およびKey Protection Serverからロック解除キーを取得できるGuarded Hostでのみ実行できる、暗号化された仮想マシンです。Shielded VMには仮想的なTPMが割り当てられ、テナント側はこの仮想的なTPMを利用してゲストOSのボリュームをBitLockerでフル暗号化します(画面6)。

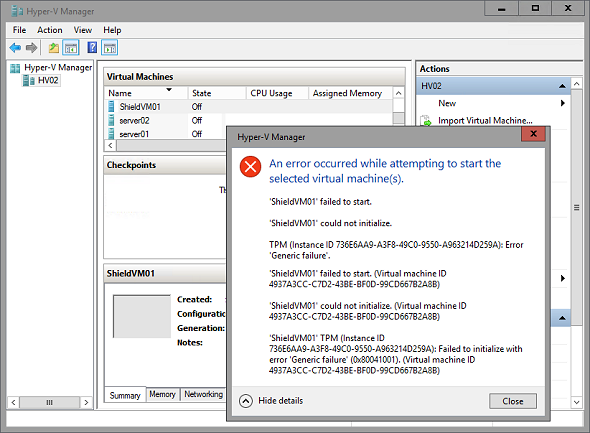

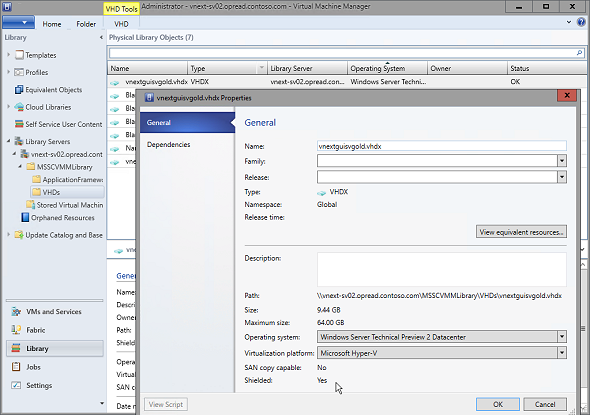

このように、Shielded VMの仮想ハードディスク(VHDX)はBitLockerで暗号化されるため、Guarded Hostでロックが解除され、仮想マシンが起動しない限り、仮想ハードディスクの内容にアクセスすることはできません(画面7)。

例えば、Shielded VMをGuarded HostではないHyper-Vホストや、何らかの問題があって検証をパスしなかったGuarded Hostでは起動できません。また、VHDXファイルをローカルマウントしても暗号化されているために内容を読み取られる心配がないため、VHDXファイルのネットワーク転送中も安心ですし、万が一VHDXファイルが外部に流出したとしても安心です。

Virtual Machine Manager

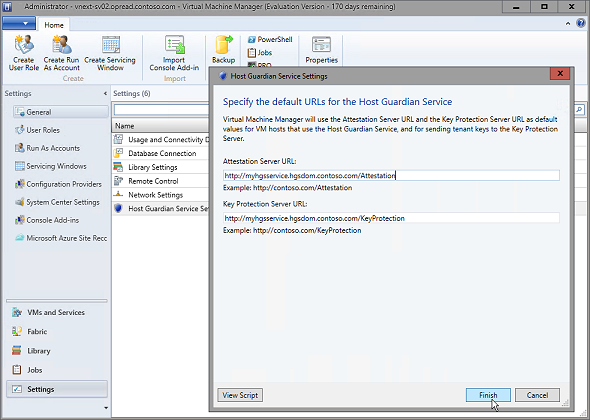

Windows Server Technical Preview 2と同じ5月上旬に公開されたSystem Center Technical Preview 2のVirtual Machine Managerは、Host Guardian Serviceに対応済みであり、Host Guardian Serviceのファブリックコントローラーとして機能します(画面8)。

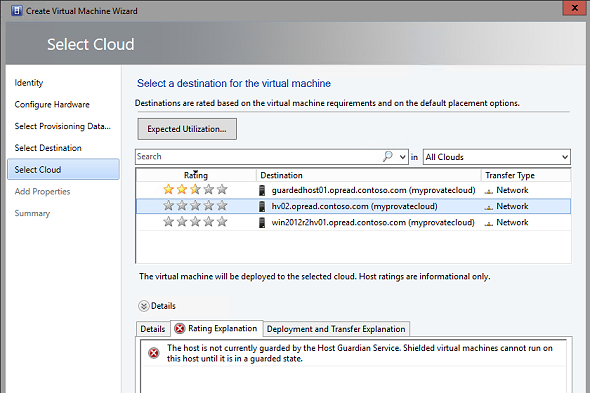

例えば、Virtual Machine Managerのクラウド(Virtual Machine Managerの管理境界)でShielded VMをサポートするかどうかを指定できますし、Hyper-VホストをHost Guarded Servicesのクライアントとして構成することもできます。また、Shielded VMをGuarded Hostに展開することもできます(画面9)。

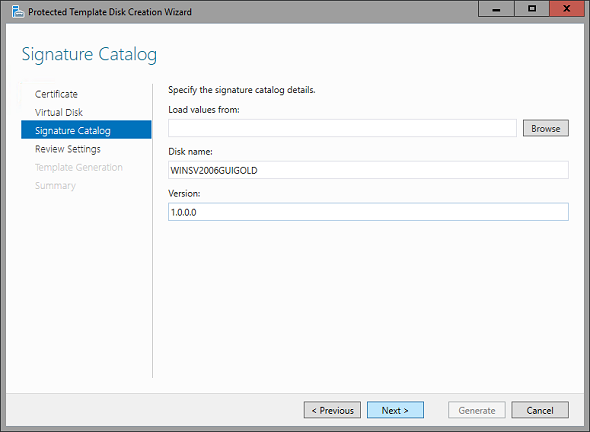

シールド済み(署名付き)仮想ハードディスク

Virtual Machine ManagerをHost Guardian Serviceのファブリックコントローラーとして使用する場合、クラウド側ではテンプレートの仮想ハードディスク(VHDX)に署名すると同時に、BitLockerで暗号化してシールドすることで、Shielded VMのテンプレートとして作成することができます。そのためのウィザード(TemplateDiskWizard.exe)は、Shielded VM Toolsに含まれています。

テナント側は、同じくShielded VM Toolsが提供するウィザード(ShieldingDataFileWizard.exe)で、シールドされた仮想ハードディスク(VHDX)をベースにして仮想マシンを作成するためのプロビジョニングデータ(.pdk)を用意することができます(画面10、画面11)。また、プロビジョニングデータ(.pdk)は、Virtual Machine Managerのテンプレートからの仮想マシンの作成ウィザードで指定します。

いかがでしたでしょうか。登場したばかりで分かりにくいHost Guardian Serviceですが、実際に動いている画面を見ることで、少しは理解が進むのではないでしょうか。筆者も実際に試してみて、ようやく理解できたような気がします。

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その4)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1)

- ついに完成、Windows Server 2016 評価版をインストールしてみた

- Windows Server 2016の「サーバー管理ツール」に追加された4つの新機能

- 小規模ビジネス専用エディション、Windows Server 2016 Essentialsの機能と役割

- 管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

- Hyper-Vホストクラスタの新機能(2)──仮想マシンの開始順序

- 速報! Windows Server 2016の正式リリースは2016年9月末に

- Hyper-Vホストクラスタの新機能──仮想マシンのノードフェアネス

- Dockerとの相互運用性が向上したWindowsコンテナ[後編]

- Dockerとの相互運用性が向上したWindowsコンテナ[前編]

- いつでも、どこからでも使える、Windows Server 2016向けリモート管理ツール「サーバー管理ツール」

- Windows Server 2016 TP5の「サーバーの役割と機能」、TP4からの変更点まとめ

- Windows Server 2016 Technical Preview 5の評価方法と注意点

- Hyper-V上のLinux仮想マシンで新たにサポートされる機能

- 実録:Windows ServerコンテナでSQL Serverを動かしてみた

- Windows Server 2016で大きく変わるライセンスモデル

- Windows 10の「ワークプレース参加」はどうなる?[後編]

- Windows 10の「ワークプレース参加」はどうなる?[前編]

- 意外と賢くなったWindows Server 2016のWindows Defender

- パブリッククラウドでDaaSを可能にするWindows Server 2016の新機能

- 実運用への道に近づいた、新しい「Nano Server」[後編]

- 実運用への道に近づいた、新しい「Nano Server」[前編]

- 明らかになった「Hyper-Vコンテナー」の正体(2)――コンテナーホストのセットアップ方法

- 明らかになった「Hyper-Vコンテナー」の正体(1)――その仕組みと管理方法

- ついに日本語版が登場、Windows Server 2016テクニカルプレビューこれまでのまとめ

- 仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2)

- 物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1)

- “Hyper-Vの中のHyper-V”で仮想マシンを動かす

- ADドメインはもう不要? ワークグループでクラスター作成が可能に――フェイルオーバークラスターの新機能(その3)

- 可用性をさらに高めるクォーラム監視オプション「クラウド監視」――フェイルオーバークラスターの新機能(その2)

- 短時間のノード障害に耐える仮想マシン――フェイルオーバークラスターの新機能(その1)

- WindowsコンテナーをDockerから操作するには?――あなたの知らないコンテナーの世界(その4)

- IISコンテナーの作成で理解するコンテナーのネットワーク機能――あなたの知らないコンテナーの世界(その3)

- 所要時間は1分未満! 今すぐできるWindows Serverコンテナーの作り方――あなたの知らないコンテナーの世界(その2)

- Windows ServerのDockerサポートとは?――あなたの知らないコンテナーの世界(その1)

- 注目のDockerサポートは? Nano Serverは?――Windows Server 2016 Technical Preview 3登場! 新機能ピックアップ

- 「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”

- クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

- 4ステップで理解する「ストレージレプリカ」のセットアップと構成方法

- 低コストでデータの災害復旧対策を実現する新たなSDS「ストレージレプリカ」とは

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(後編)

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(前編)

- Hyper-Vホストから仮想マシンゲストの操作を可能にするPowerShell Directとは

- Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは

- 注目のNano Server、その謎に迫る――コンテナー技術との関係はいかに?

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2015)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手がける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

祝、Windows 7のWindows 10無償アップグレード! でも、古いPCで動くの?

祝、Windows 7のWindows 10無償アップグレード! でも、古いPCで動くの?

Windows 7/8.1は「Windows 10」の提供開始後1年間は無償でアップグレードできることが発表されました。わが家には10年前の古いWindows 7 PCがあります。無償ならWindows 10にしたいところですが、果たして古いPCで動くのか。ちょっと心配になってきました。 続報、Windows 10って、古いPCでも本当に動くの?

続報、Windows 10って、古いPCでも本当に動くの?

「Windows 10」は、Windows 7およびWindows 8.1(Enterpriseエディションは対象外)のユーザーに1年間の限定で無償アップグレードが提供される予定です。以前、この発表の直後に筆者は古いPCでWindows 10が動くかどうかを検証しました。今回はその続報です。 Windows 10の発売日が決定! パッチ適用トラブルの迷宮から抜けられる日は近い?

Windows 10の発売日が決定! パッチ適用トラブルの迷宮から抜けられる日は近い?

ある日突然襲い掛かるWindows Updateの不調。筆者はつい先日もトラブルに遭遇したばかりです。Windows 10では「Windows Update」が新しくなるようですが、毎月のように繰り返される“トラブルの迷宮”から抜けられる日は来るのでしょうか。 「Windows 10を入手する」アプリは表示されましたか――Windows 10の無料アップグレード予約が開始

「Windows 10を入手する」アプリは表示されましたか――Windows 10の無料アップグレード予約が開始

Windows 10が「2015年7月29日」にリリースされることが正式発表されました。この発表に合わせ、無料アップグレード対象のPCでは「Windows 10を入手する」アプリによる無償アップグレードの案内と予約が始まりました。 「Windows 10を入手する」アプリとは? その概要とタスクトレイに表示させない方法

「Windows 10を入手する」アプリとは? その概要とタスクトレイに表示させない方法

2015年6月から、「Windows 10を入手する」というアプリがWindows Update経由で配布されている。不要ならアンインストールや表示させない設定が可能だ。その複数の手段を解説。

Copyright © ITmedia, Inc. All Rights Reserved.