仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2):vNextに備えよ! 次期Windows Serverのココに注目(35)

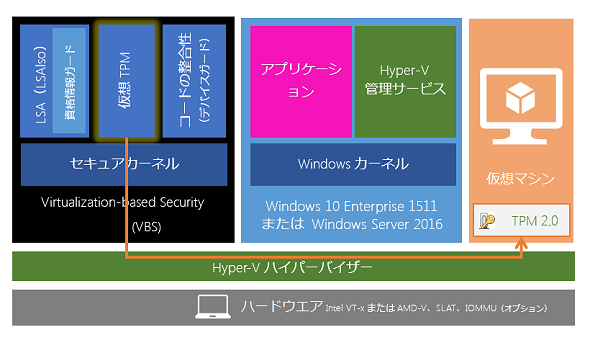

「仮想化ベースのセキュリティ(VBS)」は、Windows Server 2016およびWindows 10 Enterpriseに搭載されるセキュリティのための分離環境です。今回は、仮想化ベースのセキュリティが提供する「仮想TPM(Virtual TPM)」について説明します。

Host Guardian Serviceの仮想マシン保護にも使われる仮想TPM

「仮想化ベースのセキュリティ(Virtualization-Based Security:VBS)」は、Windows Server 2016、Windows 10 EnterpriseおよびEducationでサポートされる新しいセキュリティ機能です。仮想化ベースのセキュリティはHyper-Vを利用した分離環境を利用して、前回説明した「デバイスガード(Device Guard)」と「資格情報ガード(Credential Guard)」、そして今回説明する「仮想TPM(Virtual Trusted Platform Module:Virtual TPM)」という機能を提供します。

仮想TPMは、Hyper-V上の仮想マシンに割り当てることができる“新しい仮想デバイスの一つ”です。本連載で以前説明した「Host Guardian Service(HGS)」では、仮想マシンのシールドに仮想TPMを利用します。

Windows Server 2016 Technical Preview 2(TP2)/Technical Preview 3(TP3)では、仮想TPMはWindows PowerShellの「Add-VMTPM」および「Set-VMTPM」コマンドレットを使用して仮想マシンに追加し、構成する必要がありました。

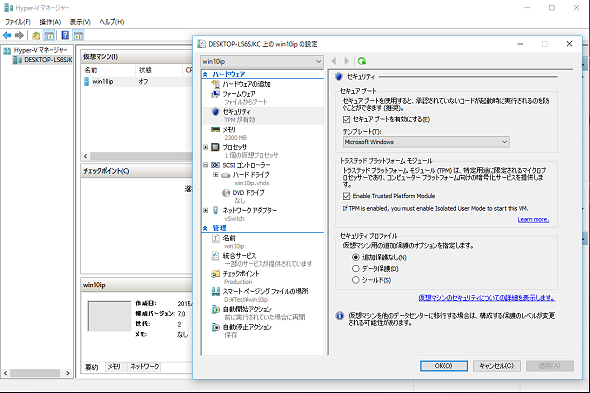

Windows 10 Insider Preview ビルド10565以降では、「Hyper-Vマネージャー」のGUI(グラフィカルユーザーインターフェース)で構成できるように改善されています。本稿ではWindows 10 Insider Preview ビルド10565を使って説明しますが、より新しいビルドであるWindows 10の「November Update」として知られるWindows 10 バージョン1511 ビルド10586や、つい先日リリースされたばかりのWindows Server 2016 Technical Preview 4(TP4)でも同様に、Hyper-VマネージャーのGUIを使用して構成することができます(画面1)。

Hyper-Vマネージャーから構成できるようになっても、「仮想化ベースのセキュリティ」が有効になっていなければ、この機能は利用できません。仮想TPMの有効化は失敗します。

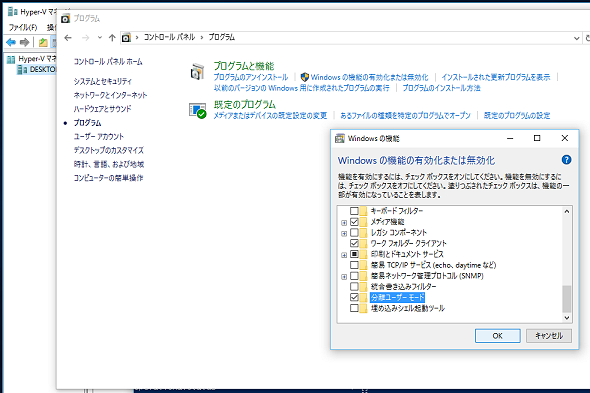

「仮想化ベースのセキュリティ」を有効化するには、前回説明したようにWindows 10やWindows Server 2016に「Hyper-V」と「分離ユーザーモード」の機能をインストールして、ローカルコンピューターポリシーで「仮想化ベースのセキュリティを有効化にする」ポリシーを構成する必要があります(画面2)。

仮想TPMはTPM 2.0として認識、Hyper-Vホストに物理TPMは不要

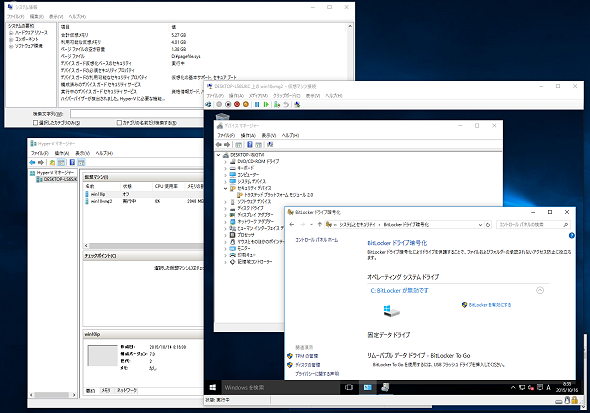

仮想TPMは、Hyper-Vの“第2世代仮想マシン”でサポートされます。仮想TPMを有効化した仮想マシンを起動すると、仮想マシンのゲストOSはセキュリティデバイスとして「トラステッドプラットフォームモジュール 2.0」(TPM 2.0)を認識します(画面3)。

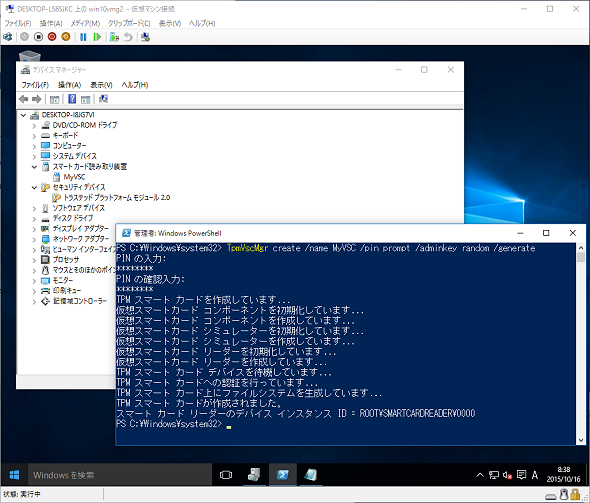

仮想マシンのゲストOSは、TPM 2.0デバイス(仮想TPM)を使用してOSディスクの「BitLockerドライブ暗号化」機能を有効化したり、「TPM仮想スマートカード」を作成したりできます。TPM仮想スマートカードは、Windows 8で初めてサポートされた機能であり、ユーザーの証明書を格納したスマートカードによる認証などに利用できます(画面4)。

なお、仮想マシンに対して仮想TPMを提供するために「仮想化ベースのセキュリティ」は、自己署名証明書を自動的に作成して、仮想TPMのデータを保護しているようです。確認はしていませんが、仮想TPMが有効になっている仮想マシンを別のHyper-Vホストに移動しても、仮想TPMを初期化できずに起動に失敗するはずです。

つまり、仮想マシンのOSディスクが仮想TPMを使ってBitLockerドライブ暗号化で暗号化されていれば、他のHyper-Vホスト上ではOSディスクの暗号化ロックを解除できないので、意図せず流出してしまった仮想マシンのイメージとその内容を保護できるということです。

Host Guardian Serviceの場合は、「Key Protection Server」から取得した証明書で仮想TPMを実現し、仮想マシンのシールドに使用します。これにより、シールド作業に使用したHyper-Vホスト以外には、Host Guardian Serviceで検証された信頼されるHyper-Vホストだけが、この仮想TPMを持つ仮想マシンを実行できることになります。

最後に仮想TPMについて重要な点を一つ。仮想TPMを利用するために、Hyper-Vホストのハードウエアは物理的なTPMチップを備えている必要はありません。仮想化ベースのセキュリティにおいてTPM(しかもTPM 2.0の必要がある)は、資格情報ガードを強化するオプションです。仮想TPMには関係していないのです。

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その4)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1)

- ついに完成、Windows Server 2016 評価版をインストールしてみた

- Windows Server 2016の「サーバー管理ツール」に追加された4つの新機能

- 小規模ビジネス専用エディション、Windows Server 2016 Essentialsの機能と役割

- 管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

- Hyper-Vホストクラスタの新機能(2)──仮想マシンの開始順序

- 速報! Windows Server 2016の正式リリースは2016年9月末に

- Hyper-Vホストクラスタの新機能──仮想マシンのノードフェアネス

- Dockerとの相互運用性が向上したWindowsコンテナ[後編]

- Dockerとの相互運用性が向上したWindowsコンテナ[前編]

- いつでも、どこからでも使える、Windows Server 2016向けリモート管理ツール「サーバー管理ツール」

- Windows Server 2016 TP5の「サーバーの役割と機能」、TP4からの変更点まとめ

- Windows Server 2016 Technical Preview 5の評価方法と注意点

- Hyper-V上のLinux仮想マシンで新たにサポートされる機能

- 実録:Windows ServerコンテナでSQL Serverを動かしてみた

- Windows Server 2016で大きく変わるライセンスモデル

- Windows 10の「ワークプレース参加」はどうなる?[後編]

- Windows 10の「ワークプレース参加」はどうなる?[前編]

- 意外と賢くなったWindows Server 2016のWindows Defender

- パブリッククラウドでDaaSを可能にするWindows Server 2016の新機能

- 実運用への道に近づいた、新しい「Nano Server」[後編]

- 実運用への道に近づいた、新しい「Nano Server」[前編]

- 明らかになった「Hyper-Vコンテナー」の正体(2)――コンテナーホストのセットアップ方法

- 明らかになった「Hyper-Vコンテナー」の正体(1)――その仕組みと管理方法

- ついに日本語版が登場、Windows Server 2016テクニカルプレビューこれまでのまとめ

- 仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2)

- 物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1)

- “Hyper-Vの中のHyper-V”で仮想マシンを動かす

- ADドメインはもう不要? ワークグループでクラスター作成が可能に――フェイルオーバークラスターの新機能(その3)

- 可用性をさらに高めるクォーラム監視オプション「クラウド監視」――フェイルオーバークラスターの新機能(その2)

- 短時間のノード障害に耐える仮想マシン――フェイルオーバークラスターの新機能(その1)

- WindowsコンテナーをDockerから操作するには?――あなたの知らないコンテナーの世界(その4)

- IISコンテナーの作成で理解するコンテナーのネットワーク機能――あなたの知らないコンテナーの世界(その3)

- 所要時間は1分未満! 今すぐできるWindows Serverコンテナーの作り方――あなたの知らないコンテナーの世界(その2)

- Windows ServerのDockerサポートとは?――あなたの知らないコンテナーの世界(その1)

- 注目のDockerサポートは? Nano Serverは?――Windows Server 2016 Technical Preview 3登場! 新機能ピックアップ

- 「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”

- クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

- 4ステップで理解する「ストレージレプリカ」のセットアップと構成方法

- 低コストでデータの災害復旧対策を実現する新たなSDS「ストレージレプリカ」とは

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(後編)

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(前編)

- Hyper-Vホストから仮想マシンゲストの操作を可能にするPowerShell Directとは

- Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは

- 注目のNano Server、その謎に迫る――コンテナー技術との関係はいかに?

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手がける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Dockerが、ユーザー名前空間サポートなどのセキュリティ強化を発表

Dockerが、ユーザー名前空間サポートなどのセキュリティ強化を発表

Dockerは2015年11月16日(現地時間)、スペイン・バルセロナで開催中のDockerCon EU 2015で、Dockerコンテナのセキュリティ向上に向けた3つの発表を行った。 マイクロソフトとレッドハットがクラウドで提携

マイクロソフトとレッドハットがクラウドで提携

米マイクロソフトと米レッドハットはクラウドサービスに関して提携すると発表した。.NETに関して協業することも明らかにした。 現行エメット(EMET)さんはWindows 10非対応、最新版はまだベータ――導入する、しないはあなた次第

現行エメット(EMET)さんはWindows 10非対応、最新版はまだベータ――導入する、しないはあなた次第

マイクロソフトが提供する無償の脆弱(ぜいじゃく)性緩和ツール「Enhanced Mitigation Experience Toolkit(EMET)」。その次期バージョン「EMET 5.5 Beta」がリリースされました。今回は、EMETのサポートポリシーに関する注意事項、およびEMETのこれまでの実績を解説します。 保護ドキュメントの使用状況をリアルタイムで追跡する――Azure RMS Document Tracking

保護ドキュメントの使用状況をリアルタイムで追跡する――Azure RMS Document Tracking

マイクロソフトのクラウドサービス「Microsoft Azure」では、日々、新たな機能やサービスが提供されています。今回は、企業の情報漏えい対策に有効なソリューションとなる「Azure RMS」の新機能を紹介します。 Hyper-Vのバックアップで仮想マシンは止まらない

Hyper-Vのバックアップで仮想マシンは止まらない

前回は、WindowsのクライアントOSにおけるフルバックアップ機能について取り上げ、Windows 8.1における機能削除とWindows 10における復活の可能性に言及しました。今回は、サーバー版の「Windows Serverバックアップ」のHyper-V対応における重要な変更点を説明します。 Hyper-Vのバージョン

Hyper-Vのバージョン

先日、とある記事で「Hyper-V 3.1」という表現を目にし、思わず二度見してしまいました。おそらく編集時に入ったものと想像しますが「3.0」ならまだしも、「3.1」はないでしょう。新たな都市伝説にならないように、今回はHyper-Vのバージョンを取り上げます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ