Windows 10の「ワークプレース参加」はどうなる?[後編]:vNextに備えよ! 次期Windows Serverのココに注目(44)(2/2 ページ)

Windows 10におけるデバイス認証の仕組みや導入方法は、Windows 8.1の「ワークプレース参加」から大きく変更されています。前回に続き、今回もWindows 10におけるワークプレース参加について説明します。

オンプレミスにおけるWindows 10のデバイス認証のサポートは結構大変

オンプレミスにおけるWindows 10のデバイス認証は、2015年11月のWindows 10 バージョン1511でサポートされたばかりであり、前提となるサーバ環境は開発中という状況です。Windows Server 2016 Technical Preview(TP)4で評価できるのかどうか、実際に試してみました。ただし、詳しい手順は今後変更になる可能性もあるため説明しません。ここでは、幾つかのポイントだけを説明します。

●ポイント その1

Windows Server 2016 TP4でActive Directoryフォレスト/ドメインを新規作成し、AD FSおよびWebアプリケーションプロキシの環境をセットアップします。この手順は、Windows Server 2012 R2でWindows 8.1のワークプレース参加をサポートするための環境を構築する場合と大部分が同じです。

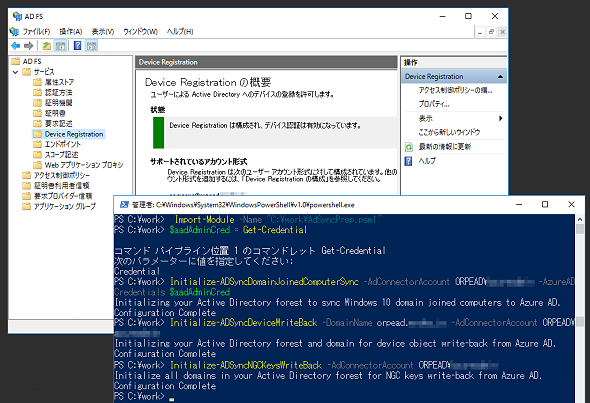

実際、同じ環境でWindows 8.1のワークプレース参加をサポートすることができました。Windows 10をサポートするためには、追加でWindows PowerShellによる操作が必要になります(画面4)。

画面4 Windows Server 2016のAD FS環境を構築し、ディレクトリ同期におけるWindows 10のサポートを有効化する。この他にも、Windows 10のために証明書利用者信頼の構成やエンドポイントの有効化なども必要

●ポイント その2

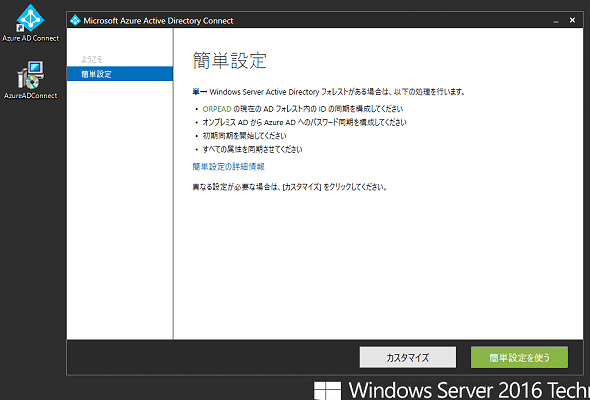

「Azure AD Connect」をインストールして実行し、Azure ADとのディレクトリ同期をセットアップします(画面5)。

●ポイント その3

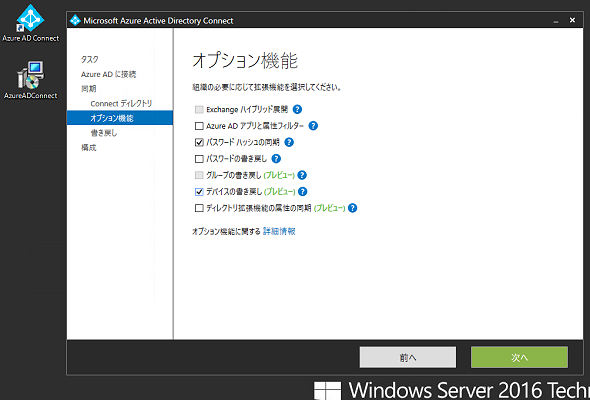

Azure AD側でワークプレース参加で登録されたデバイスをオンプレミスに書き戻すために、Azure AD Connectを再実行して「デバイスの書き戻し」を有効化します(画面6)。

画面6 Azure ADからオンプレミスへのデバイスの書き戻しを有効化する。なお、画面では「プレビュー」と表示されているが、2016年2月29日にリリースされたAzure AD Connectの新しいバージョン(バージョン1.1.105.0以降)では正式対応になった

- [参考]Azure AD Connect:Version Release History[英語](Microsoft Azure)

●ポイント その4

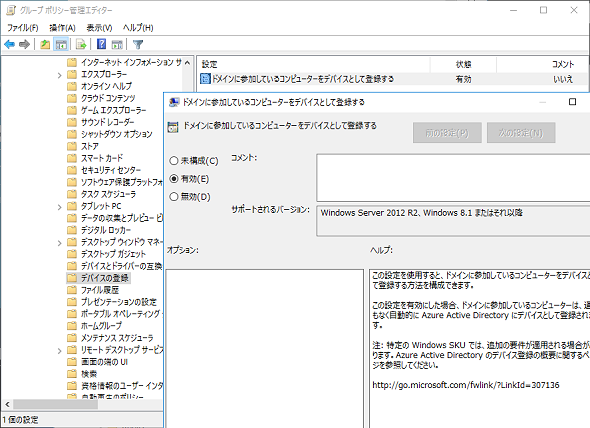

グループポリシーで「ドメインに参加しているコンピューターをデバイスとして登録する」ポリシーを有効化し、Windows 10 バージョン1511を実行するPCにポリシーを適用する(画面7)。

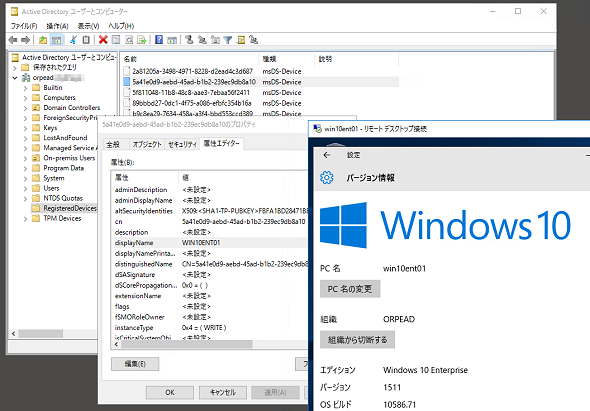

このような設定を行うことで、ドメインに参加したWindows 10クライアントがActive Directoryに自動でデバイス登録されます。登録されたデバイスは、Active Directoryの「RegisteredDevices」コンテナで確認できます。このデバイスの情報は、次回のディレクトリ同期のタイミングでAzure AD側に反映されます(Azure ADのUIには表示されません)。

また、Azure AD側でワークプレース参加されたWindows 10のデバイス情報は、ディレクトリ同期でのデバイスの書き戻しによって、Active Directoryの「RegisteredDevices」コンテナに反映されます(画面8)。

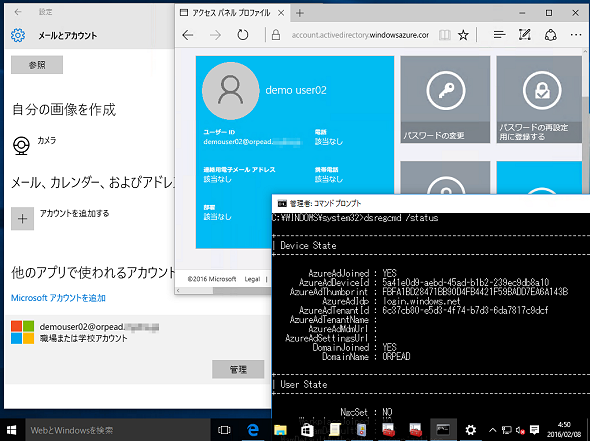

なお、ドメイン参加PCのデバイス登録は、グループポリシーによって有効化される「¥Microsoft¥Windows¥Workplace Join¥Automatic-Device-Join」タスクによって、ユーザーのサインイン時に実行されます。具体的には、「%Windir%¥System32¥dsregcmd.exe」を実行することで実現されています。「dsregcmd /status」コマンドを実行することで、登録状況を確認できました(画面9)。

オンプレミスでのMicrosoft Passport for Workは?

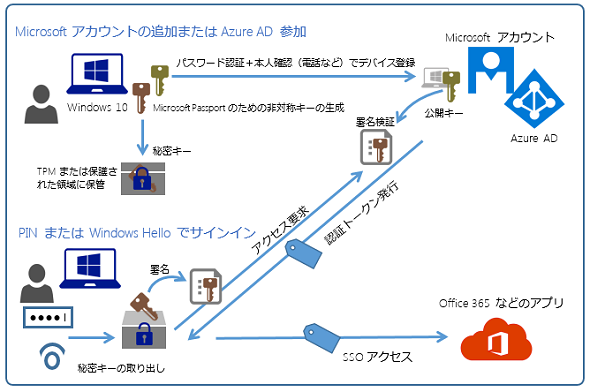

Windows 10は、クラウド時代に対応した「Microsoft Passport」と呼ばれる新しい認証テクノロジーを備えています。従来、クラウドのアプリケーションを利用するには、IDとパスワードによる認証が必要でした。これに別の認証方法を追加して、多要素認証で認証を強化することはできますが、IDとパスワードが不要になるわけではありません。

Microsoft Passportを利用すると、パスワードを入力することなく、アクセス元のデバイスだけに保存されているPIN入力、または「Windows Hello」(指紋や顔認識などの生体認証)によるWindows 10へのサインインで、さまざまなクラウドアプリへのSSOアクセスを実現することができます。

Microsoft Passportは現状、MicrosoftアカウントでセットアップしたWindows 10、およびAzure AD参加をセットアップしたWindows 10で利用可能です。後者は、「Microsoft Passport for Work」と呼ばれます(図2)。

Microsoft Passport for Workは、オンプレミスのActive Directoryドメイン環境でもサポートされる予定です。今回説明したオンプレミスのWindows 10のデバイス認証環境は、Microsoft Passport for Workの基盤にもなります。

オンプレミスではさらに、ユーザーの証明書ベース(スマートカードとの組み合わせ)または鍵ベースのMicrosoft Passport for Workを利用可能にするために、証明書や鍵のプロビジョニングや配布のために追加の構成が必要なようです。それには、最新のSystem Center Configuration Manager(バージョン1509以降)の管理環境と「Active Directory証明書サービス」の展開が必要です。また、Windows 10の現在のリリース(少なくともWindows 10 バージョン1511以前)やWindows Server 2016 Technical Previewにまだ実装されていない部分もあるようです。

Microsoft Passportの詳細、およびMicrosoft Passport for Workの実装状況については、以下のドキュメントで確認できます。

- Microsoft Passportガイド(マイクロソフト TechNet)

- 組織でのMicrosoft Passportの実装(マイクロソフト TechNet)

- Microsoft Passportを使った本人確認の管理(マイクロソフト TechNet)

- Enable Microsoft Passport for work in the organization[英語](Microsoft Azure)

- Azure AD + Domain Join + Windows 10[英語](Active Directory Team Blog)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その4)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1)

- ついに完成、Windows Server 2016 評価版をインストールしてみた

- Windows Server 2016の「サーバー管理ツール」に追加された4つの新機能

- 小規模ビジネス専用エディション、Windows Server 2016 Essentialsの機能と役割

- 管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

- Hyper-Vホストクラスタの新機能(2)──仮想マシンの開始順序

- 速報! Windows Server 2016の正式リリースは2016年9月末に

- Hyper-Vホストクラスタの新機能──仮想マシンのノードフェアネス

- Dockerとの相互運用性が向上したWindowsコンテナ[後編]

- Dockerとの相互運用性が向上したWindowsコンテナ[前編]

- いつでも、どこからでも使える、Windows Server 2016向けリモート管理ツール「サーバー管理ツール」

- Windows Server 2016 TP5の「サーバーの役割と機能」、TP4からの変更点まとめ

- Windows Server 2016 Technical Preview 5の評価方法と注意点

- Hyper-V上のLinux仮想マシンで新たにサポートされる機能

- 実録:Windows ServerコンテナでSQL Serverを動かしてみた

- Windows Server 2016で大きく変わるライセンスモデル

- Windows 10の「ワークプレース参加」はどうなる?[後編]

- Windows 10の「ワークプレース参加」はどうなる?[前編]

- 意外と賢くなったWindows Server 2016のWindows Defender

- パブリッククラウドでDaaSを可能にするWindows Server 2016の新機能

- 実運用への道に近づいた、新しい「Nano Server」[後編]

- 実運用への道に近づいた、新しい「Nano Server」[前編]

- 明らかになった「Hyper-Vコンテナー」の正体(2)――コンテナーホストのセットアップ方法

- 明らかになった「Hyper-Vコンテナー」の正体(1)――その仕組みと管理方法

- ついに日本語版が登場、Windows Server 2016テクニカルプレビューこれまでのまとめ

- 仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2)

- 物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1)

- “Hyper-Vの中のHyper-V”で仮想マシンを動かす

- ADドメインはもう不要? ワークグループでクラスター作成が可能に――フェイルオーバークラスターの新機能(その3)

- 可用性をさらに高めるクォーラム監視オプション「クラウド監視」――フェイルオーバークラスターの新機能(その2)

- 短時間のノード障害に耐える仮想マシン――フェイルオーバークラスターの新機能(その1)

- WindowsコンテナーをDockerから操作するには?――あなたの知らないコンテナーの世界(その4)

- IISコンテナーの作成で理解するコンテナーのネットワーク機能――あなたの知らないコンテナーの世界(その3)

- 所要時間は1分未満! 今すぐできるWindows Serverコンテナーの作り方――あなたの知らないコンテナーの世界(その2)

- Windows ServerのDockerサポートとは?――あなたの知らないコンテナーの世界(その1)

- 注目のDockerサポートは? Nano Serverは?――Windows Server 2016 Technical Preview 3登場! 新機能ピックアップ

- 「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”

- クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

- 4ステップで理解する「ストレージレプリカ」のセットアップと構成方法

- 低コストでデータの災害復旧対策を実現する新たなSDS「ストレージレプリカ」とは

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(後編)

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(前編)

- Hyper-Vホストから仮想マシンゲストの操作を可能にするPowerShell Directとは

- Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは

- 注目のNano Server、その謎に迫る――コンテナー技術との関係はいかに?

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

“Windows Defenderにスケジュールスキャン機能がない”ってホント?

“Windows Defenderにスケジュールスキャン機能がない”ってホント?

Windows 8以降に標準搭載されている「Windows Defender」は、ウイルス対策も可能なマルウェア対策ソフトです。今回と次回は、Windows 8以降のWindows Defenderの“二つの謎”に迫りたいと思います。今回は「スケジュールスキャンの謎」を解き明かします。 “Windows Defenderの定義更新は少ない?”の怪

“Windows Defenderの定義更新は少ない?”の怪

前回は「Windows Defender」の「スケジュールスキャンの謎」を解明しました。今回はもう一つの謎、「定義ファイルの更新」に関する疑問に迫ります。 オンラインで駆除できないマルウェアをオフラインでやっつける

オンラインで駆除できないマルウェアをオフラインでやっつける

Windows PCにマルウェア対策ソフトを入れることは、PCやデータを保護するための常識です。しかし、それで全てのマルウェアを排除できるとは限りません。既に入り込んだマルウェアが、対策ソフトを欺きながらPCに居座り続けているかもしれませんよ。 厳選! 人に教えたくなる、Windows 10の七不思議

厳選! 人に教えたくなる、Windows 10の七不思議

今回は、Windows 10の新しい仕様や既知の不具合について、ちょっと気になるもの、思わず目を疑いたくなるものなど、“七不思議”を紹介します。 Windows 8、古いInternet Explorerのサポートが終了した日

Windows 8、古いInternet Explorerのサポートが終了した日

2016年1月13日は、いろいろな意味でWindowsの長い歴史の中のメモリアルな1日となりました。この日、Windows 8、古いバージョンのInternet Explorer、.NET Framework 4/4.5/4.5.1のサポートが終了しました。記念にスクリーンショットでも残しておきましょう。