安いホスティングに引っ越しって簡単にいうけど 〜リモートアクセスにはSSHを使いましょう〜:ツールを使ってネットワーク管理(17)(4/4 ページ)

telnetに似た操作方法にほっとする

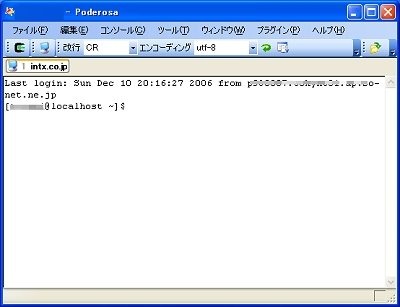

律子さんは早速Poderosaを使ってサーバにアクセスしてみることにします。

アクセスするとこれまでのtelnet接続と同様にシェルが表示され、特にこれまでと変わった様子はありません。

$ pwd /home/ritsuko

律子 「なんだ、telnetと一緒じゃない」

これまでと同じことができることに律子さんはほっと胸をなで下ろしました。これで以前のサーバ用に書いたスクリプトでユーザーを一気に登録したり、直接設定ファイルを書き換えたりすることができます。

そして、無事に設定を終えて、後は新サーバへの移行をするだけです。もちろん休日出勤です。

・送受信されるデータを比べてみる

土曜日の人もまばらな社内で1人、DNSを書き換え、無事にメールサーバの移行にも成功した律子さんでしたが、SSHはtelnetと何が違うんだろうという疑問点が頭の片隅に残ったままです。

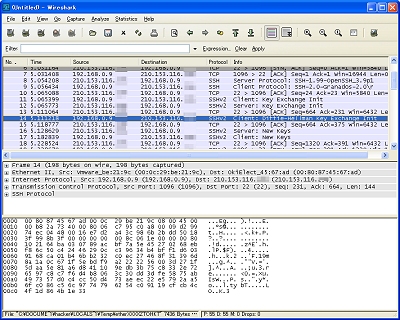

ちょっと考えた律子さんはパケットをキャプチャしてみることにしました。SSHサーバに接続して、コマンドを打ち、その様子をWiresharkでキャプチャして、そのデータを見てみることにしました。

律子 「うわっ、何これ、化けてるの?」

データを見てびっくりです。パスワードのやり取りもコマンドも暗号化されているらしく読めません。時代は進歩しているのですね。

律子 「すごい……。でも、こんなことで喜んでちゃダメ!」

休日出勤して、パケットキャプチャして喜んでいる自分って、なにやってんだよ、とちょっぴり落ち込んでしまった律子さんでした。

<ちょっと解説>

TELNETでリモート接続してサーバを管理するということは管理者なら普通にやっていることだと思いますが、TELNETには通信が暗号化されないという弱点があります。これを悪用されると、ネットワーク内にいる悪意を持った人に簡単にパスワードや通信内容が解読されてしまうことになります。

そこで、近年ではTELNETに代わるものとして、通信を暗号化することで安全性を高めたSSH(Secure SHell)というものが開発されています。

SSHは本来UNIXで使われているrshやrloginなどいわゆるrサービスと呼ばれるコマンドを暗号化したものですが、暗号化されたTELNETサービスとして代替使用されることが多くなっています。telnetはポート23ですが、SSHはポート22を使用します。

現在ではほとんどのUNIX系OSではSSHの使用が可能ですので、TELNETを使ってリモート管理している人はできる限りSSHを使用するようにしたいものです。

通信が暗号化されるので、盗聴に対する安全性は高いのですが、パスワード認証をしている場合、パスワード攻撃に対する安全性は、telnetのときとさほど変わらない、という点は注意しておきたいものです。実際最近はSSHサーバに対するパスワード攻撃も多く行われていますので、安易なパスワードを付けていると悪意を持った人に簡単に侵入されてしまいます。

SSHではほかにもポートフォワードやファイル転送の機能がありますが、それに関しては次回解説することにします。

参照記事:インターネットごしにsshでサーバ管理をしてみよう(連載:セキュリティプロトコルマスター)

- サーバのリモートバックアップをさせたい 〜大容量になったハードディスクにバックアップ〜

- PC環境の移行。あなたならどうする? 〜イメージ作成ツールを使ってディスクごとお引っ越し〜

- WebサーバにFTPできないんですけど…… 〜ファイル転送にはSCPやSFTPを使いましょう〜

- 安いホスティングに引っ越しって簡単にいうけど 〜リモートアクセスにはSSHを使いましょう〜

- 出張中のメール送信にご用心! 〜Outbound Port25 Blockingってなに?〜

- メールサーバがいっぱいですよ、と警告されたら 〜サーバのディスク管理〜

- サーバ異常をメールで知らせる統合監視ツール 〜OpManagerでの監視〜

- パスワード、記憶に頼っていて大丈夫? 〜パスワード作成と管理〜

- USBでコピーデータを家に持ち帰らせたくない 〜USBストレージ使用制限〜

- とにかく社内でWinnyの起動をやめさせたい 〜Windows制限とRetina Winny Monitor〜

- 情報漏洩防止のためにPC監視!?「WatchYourPC」 〜PtoP通信を止めるだけでなく〜

- そのメールはスパムか否か、振り分けを鍛える 〜スパムメール対策「POPFileのクライアント設定」〜

- 「POPFile」でスパムと無駄な時間は除去じゃ! 〜スパムメール対策「POPFileのインストール」〜

- いきなりナウでヤングなWebサイトの管理をしろといわれても…… 〜Webサーバアクセスログ調査編〜

- ユーザー名と同じ安易なパスワードを撲滅せよ! 〜危険なパスワード調査編〜

- 俺の「パスワード:*****」って何でしたっけ? 〜アプリケーションのパスワード調査編〜

- OSやアプリケーションの箱がなくなっても大丈夫? 〜OSやアプリケーションのライセンス調査編〜

- 私用メールする子にお仕置きを〜コマンドラインの代わりツール編〜

- 勝手にネットにつないでるマシンを探せ!〜コマンドラインの代わりツール編〜

- 後輩のツール君曰く、コマンドはもう古い!? 〜コマンドラインの代わりツール編〜

Copyright © ITmedia, Inc. All Rights Reserved.