Windows 10の「パスワード期限切れポリシー」は廃止なんかされていない!:その知識、ホントに正しい? Windowsにまつわる都市伝説(140)

2019年6月初め、Windows 10で「パスワードの期限切れポリシー」が廃止されたというニュースメディアの記事を見ました。「そもそも、そんな名前のポリシーあったっけ?」と一瞬思いましたが、記事の内容を読んで、どういうことかすぐに了解しました。問題は“記事のタイトルだけ”だったのです。この記事のタイトルでは、多くの読者に誤解を与えてしまうと思います。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

ポリシーの廃止ではなく、セキュリティベースラインからの削除

問題のタイトルの記事は、2019年5月後半に公開された以下のMicrosoft公式ブログ記事の「Dropping the password expiration policies」部分をソースとした、海外ニュース記事の翻訳でした。

- Security baseline(FINAL)for Windows 10 v1903 and Windows Server v1903[英語](Microsoft Security Guidance blog)

その記事のタイトルは置いておいて、内容はオリジナルのブログをそのまま翻訳したもので、決して間違ったものではありませんでした。Windows 10の「セキュリティベースライン」(Microsoftのドキュメントを含め、日本語では「セキュリティ基本計画」と表現されることがあります)から「パスワード期限切れポリシー」が削除されたことの意義と、もはや価値を失った「パスワードの定期的な変更」に代わるセキュリティ向上策について解説したものでした。

オリジナル(英語)の記事ではそこまで言及されていませんでしたが、正確にはWindows 10 バージョン1903およびWindows Server, version 1903(半期チャネル、Server Coreのみ)のセキュリティベースラインからの削除です。

また、「パスワード期限切れポリシー」という名前のポリシーは存在しません。実際にあるのは「パスワードの有効期間」ポリシーですが、「パスワードの有効期間」の日数を超えることは「パスワード期限切れ」ということですから、これは単に“表現の違い”です。

最近は翻訳記事を中心に、オリジナルの記事内容とはズレたタイトル付けを目にすることが多くなりました。 それは編集者の知識不足に起因する場合もあるでしょうし、ビュー数を稼ぐために意図的な場合もあるでしょう。しかし、昨今はSNSなどでタイトルだけが拡散されてしまうため、記事内容と一致しないタイトルは誤解を広げてしまうことにつながります。

Windowsの既定では「パスワードの有効期間」は「42日」で切れます

セキュリティベースラインについては後で説明しますが、そもそも2019年5月後半のMicrosoftの発表では、Windows 10 バージョン1903やWindows Server, version 1903で「パスワードの有効期間」ポリシーが削除されるとか、Windowsの既定値が変更されたとかということは、全く触れられていません。

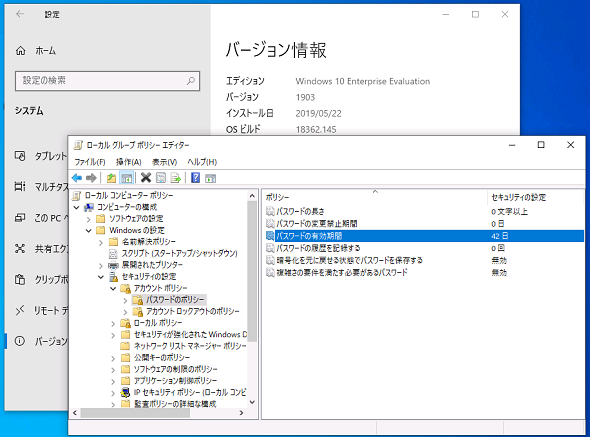

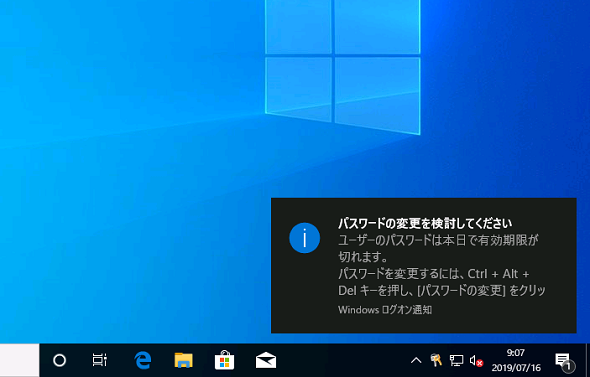

実際にローカルユーザーを作成して確認すると分かりますが、Windows 10 バージョン1903の「パスワードの有効期間」ポリシーの既定値は以前のバージョンと同じく「42日」で、有効期間が切れれば、パスワードの変更が求められます(画面1、画面2)。

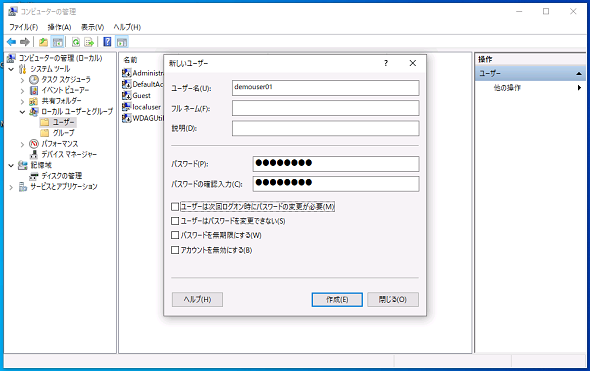

また、以前のバージョンと同じく、「パスワードの有効期間」ポリシーで有効期間をカスタマイズし、より長く(または短く)することもできますし、ローカルまたはドメインユーザーの作成時に「パスワードを無制限にする」を明示的に指定することで、期限が切れないようにすることもできます(画面3)。

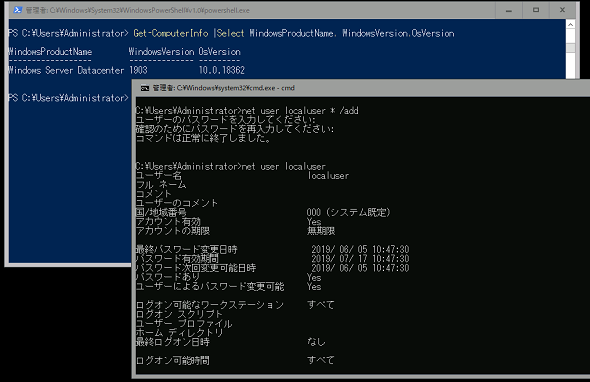

ユーザーの作成時には「ユーザーは次回ログオン時にパスワードの変更が必要」に既定でチェックが入っていることも変わりません。「パスワードの有効期間」ポリシーが「42日」であることは、Windows Server, version 1903も同じです(画面4)。なお、Windows 10のセットアップ時に作成したローカルアカウントやMicrosoftアカウントがひも付くローカルアカウントは、「パスワードを無制限にする」でセットアップされます。

最新のベースラインで「パスワードの有効期間」が評価対象から外れたということ

ここまでの話で、Windows 10 バージョン1903やWindows Server, version 1903からポリシーが削除されたわけでもなく、既定値が変更されたわけでもないことが分かっていただけたと思います。

では、何が廃止され、何から削除されたというのでしょうか。

答えは先ほども触れましたが、2019年5月に最終版が確定した「Windows 10およびWindows Server 2019のセキュリティベースライン」に対して行われた変更です。

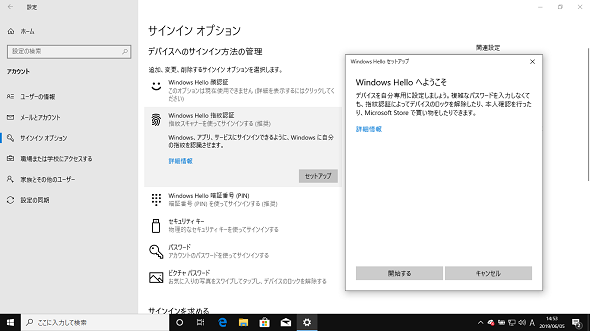

Windows 10のセットアップ時に作成したローカルアカウントやMicrosoftアカウントにひも付けられたアカウント(どちらもローカル管理者)は、「パスワードを無制限にする」でセットアップされます。Microsoftアカウントの場合はPINの設定が要求され、互換性のある認証デバイスがあれば「Windows Hello」(顔認証や指紋認証)のセットアップが推奨されます(画面5)。

Microsoftアカウントや「Office 365(Azure Active Directory)」の組織アカウントについては、現在はパスワードの有効期間による変更ではなく、2段階認証や多要素認証(Multi-Factor Authentication:MFA)の使用が推奨されています。

例えば、Office 365の「パスワードの有効期間」ポリシーは、以前は「90日固定」でしたが、現在は既定で有効期間が切れないように設定されています。これは、「パスワードの有効期間」に関するMicrosoft推奨の新しいセキュリティ基準(後述します)に対応した変更といえるでしょう。クラウドは一歩も二歩も先に進んでいます。

今回話題としたセキュリティベースラインは、WindowsおよびWindows Serverの新しいバージョンごとに作成されてきた、オンプレミス向けにMicrosoftが推奨するセキュリティ構成の基準と考えてください。

現在、Windows 10とWindows Server 2012 R2/2016/2019のセキュリティベースラインが「Microsoft Security Compliance Toolkit(SCT)1.0」とともに配布されています。SCTは、それ以前に提供されていた「Microsoft Security Compliance Manager(SCM)」(2010年に登場、最後のバージョンは2016年8月リリースの4.0.00.1)を置き換える形で2017年8月に登場したツールキットで、現在のグループポリシーあるいはローカルポリシーの設定を推奨のベースラインと比較して評価する際に利用できます。

また、推奨設定に準拠するようにポリシー設定を変更し、「グループポリシーオブジェクト(GPO)」としてActive Directoryで配布したり、スタンドアロン環境に設定をインポートしたりすることができます。

- Microsoft Security Compliance Toolkit 1.0のダウンロード(Microsoft Download Center)

- Microsoft Security Compliance Toolkit 1.0のドキュメント(Windows IT Pro Center)

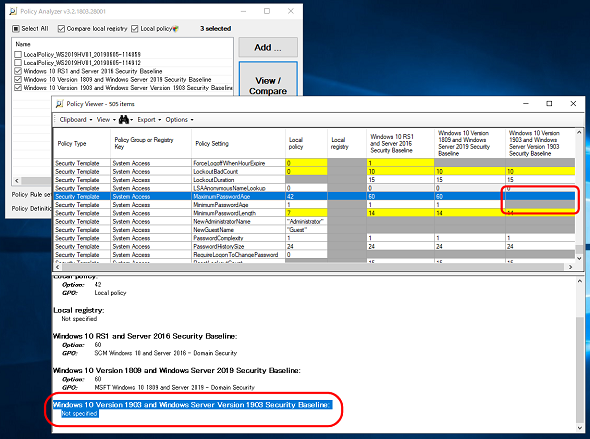

Windows 10 バージョン1809およびWindows Server 2019以前のセキュリティベースラインでは、「パスワードの有効期間」(Security TemplateのMaximumPasswordAge)として、Windowsの既定値よりも長い「60日」を推奨してきました。これが、Windows 10 バージョン1903およびWindows Server, version 1903のセキュリティベースラインでは、「パスワードの有効期間」の日数を評価しなくなったのです(画面6)。

画面6 Windows 10 バージョン1903およびWindows Server, version 1903のベースラインでは、評価基準から「パスワードの有効期間」(MaximumPasswordAge)が削除された。ニュース記事のソースとなった公式ブログはこのことについての説明

画面6 Windows 10 バージョン1903およびWindows Server, version 1903のベースラインでは、評価基準から「パスワードの有効期間」(MaximumPasswordAge)が削除された。ニュース記事のソースとなった公式ブログはこのことについての説明その理由については、公式ブログで解説されているように、かつてセキュリティ対策として有効とされてきたパスワードの定期的な変更が、現在では何の価値(効果)もなく、より有効な別のセキュリティ対策が利用できるようになったからです(詳しくは省略します)。

つまり、パスワードの定期的な変更を求めることは時代遅れであり、今回からMicrosoft推奨のセキュリティ基準から削除されたということです。基準に入っていないので、Windowsの既定の「42日」より短くても、あるいは長くてもSCTは何も指摘しません。

Windows 10 バージョン1809以前だからといって、以前のセキュリティベースラインである「60日」に従うことが推奨されるわけではありません。以前のWindows 10も、最新バージョンと同様、PINやWindows Hello、「Windows Hello for Business」といったパスワードの入力を必要としない認証を利用できます。

何をベースラインにするかは、SCTを利用する企業や組織の判断に委ねられています。「パスワードは定期的に変更すべき」というのはもう古い考えですが、古い考えに基づいて作成されたOSやアプリケーションにとってはそれしか有効なセキュリティ対策がない場合があるので注意してください。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Cloud and Datacenter Management(2019-2020)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

関連記事

次期Windows 10最新動向:リリース秒読みの「19H1」はこう変わる

次期Windows 10最新動向:リリース秒読みの「19H1」はこう変わる

間もなくリリースされるWindows 10の新しい機能アップデート「19H1」。それに実装される新機能をまとめてみた。また、同時に変更となるライフサイクルなどについても解説する。 【新元号発表目前!】Windows 10/Officeの新元号対応どうするどうなる!?

【新元号発表目前!】Windows 10/Officeの新元号対応どうするどうなる!?

新元号への切り替えが2019年5月1日に行われる。Windows OS/Officeでこの新元号に対応するにはどうすればよいのか、注意すべき点はあるのかなどをまとめる。 【Windows 10】できる人は知っているキーボードショートカット

【Windows 10】できる人は知っているキーボードショートカット

Windows 10でキーボードショートカットを使うと、マウスを使うよりも素早い操作が可能だ。ただ、種類も多く、知っていると便利なのに意外と使われていないものも多いようだ。ここでは基本的なキーボードショートカットを紹介する。 Windows 10への移行計画を早急に進めるべき理由

Windows 10への移行計画を早急に進めるべき理由

本連載では、これからWindows 10への移行を本格的に進めようとしている企業/IT管理者に向け、移行計画、展開、管理、企業向けの注目の機能を解説していきます。第1回目は、「Windows 10に移行すべき理由」を説明します。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ