サーバーにもWindows Defenderが標準搭載に:vNextに備えよ! 次期Windows Serverのココに注目(3)

本連載第1回では、Windows Serverの次期バージョンから削除される役割と機能を説明しました。今回は、次期バージョンに追加される予定の機能の一つ「Windows Defender」を取り上げます。

GUIなしのWindows Defenderが既定でインストール

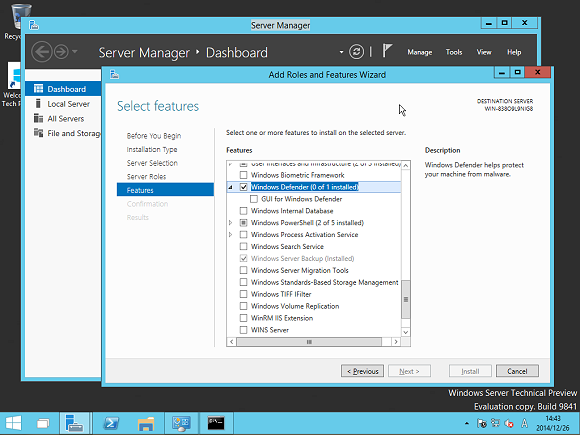

Windows Server Technical Previewには、Windows 10 Technical Previewと同じ「Windows Defender」がサーバーの機能として追加されており、既定でインストールされます(画面1)。Windows 10 Technical Previewとは異なり、GUIのクライアントインターフェース(GUI for Windows Defender)は既定ではインストールされません。

Windows Defenderはもともと、Windows 7、Windows Vista、およびWindows XP向けのスパイウエア対策ソフトでした。マイクロソフトはこれらのOS向けに「Microsoft Security Essentials」を無償提供しています。Microsoft Security Essentialsはスパイウエア対策としてのWindows Defenderの機能を包含しており、Windows Defenderを置き換えます(Windows Defenderは無効になります)。

Windows 8からはOSの標準機能としてWindows Defenderが組み込まれ、他のマルウエア対策製品がインストールされていない場合に有効になります。Windows 8のWindows Defenderは、マルウエア対策、スパイウエア対策、およびネットワーク検査システム(NIS)のエンジンを備えたマルウエア対策ソフトになります。Windows Server Technical Previewには、このマルウエア対策ソフトであるWindows Defenderが標準で組み込まれます。

マイクロフトは現在、企業向けのマルウエア対策製品として「System Center Endpoint Protection」および「Microsoft Intune Endpoint Protection」を提供しています。マイクロソフトのマルウエア対策ソフトは、無償版も有償製品も共通のエンジン、共通の定義ファイルを使用します。

有償製品は、企業向けの集中的な管理および監視機能を提供するのが大きな特長です(画面2)。Windows Server Technical PreviewやWindows 10 Technical Previewに含まれるWindows Defenderは、Windows 8やWindows 8.1のWindows Defenderがそうであるように、集中的な管理および監視機能を提供しません。

画面2 Windows Server 2012 R2に対応したSystem Center Endpoint Protection。System Center Configuration Managerによる集中的な構成の管理と監視機能を持つのが特長

Windows Serverを正式にサポートするのはSystem Center Endpoint Protectionだけですが、現状、Windows Server Technical Previewには互換性の問題があり、インストールすることができません。Windows Serverの次期バージョンについては、次期バージョンのSystem Center Endpoint Protectionでサポートされることになるでしょう。現行バージョンも更新版で次期Windows ServerやWindows 10をサポートするかもしれません。

サードパーティのマルウエア対策ソフトでも、開発途中のOSであるWindows Server Technical PreviewやWindows 10 Technical Previewを正式にサポートしているものは現時点ではないはずです。現状、これらのOSに対応したマルウエア対策は、事実上、Windows Defenderだけになります。

そのため、Windows DefenderはWindows Server Technical PreviewやWindows 10 Technical Previewの評価環境のセキュリティを高めるのに大いに役に立っています。これらのOSの正式リリース後は、他のマルウエア対策製品を導入するまでのセキュリティを確保するのに役立ちます。

他のマルウエア対策製品を導入せずに、Windows Defenderでマルウエア対策を済ますということも可能です。しかし、セキュリティ対策を重要視する企業であれば、System Center Endpoint Protectionや他社の企業向けセキュリティ製品を導入して、管理や監視を強化したいはずです。

手動更新とスキャンは「MpCmdRun」コマンドまたはPowerShellで

前述したように、Windows Server Technical PreviewにはWindows Defenderが既定でインストールされます。既定の状態ではリアルタイム保護が有効になっており、Windowsの自動メンテナンスタスクと連動してクイックスキャンが実行され、Windows Updateによってエンジンおよび定義ファイルが更新されます。

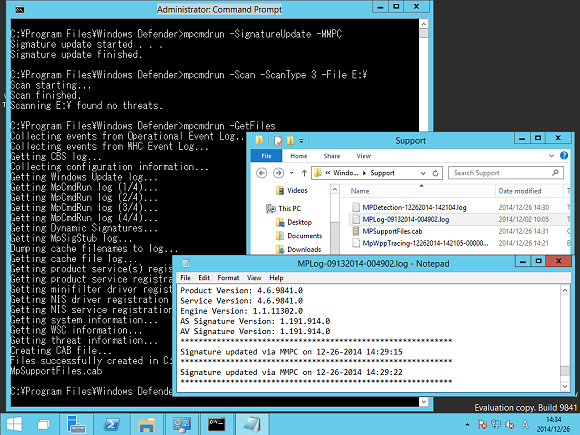

GUIのユーザーインターフェースが既定では利用できないので、GUIを使用せずに手動で更新やスキャン操作を実行したい場合は、「%PROGRAMFILES%\Windows Defender」フォルダーにある「MpCmdRun.exe」コマンドを使用するか、Windows PowerShellの「Defender」モジュールが提供するコマンドレットを使用します。

例えば、「MpCmdRun.exe」コマンドで定義ファイルの更新とクイックスキャンを実行するには、コマンドプロンプトを開いて次のコマンドラインを実行します(画面3)。その他のオプションについては、「MpCmdRun -?」を実行して確認してください。

MpCmdRun -SignatureUpdate

MpCmdRun -Scan

Windows Defenderの状態に関しては、イベントログの「Microsoft-Windows-Windows Defender」に記録されるイベントで確認できます。また、自動実行された処理に関しては「%Windir%\Temp」フォルダーに作成されるログファイル「MpCmdRun.log」や「MpSigStub.log」、手動実行した処理に関しては「%TEMP%」フォルダーに作成されるログファイルで詳細を確認できます。

さらに、以下のコマンドを実行すると、Windows Defenderに関連するログファイルやイベントログを「%PROGRAMDATA%\Microsoft\Windows Defender\Support」フォルダーに収集することが可能です。

MpCmdRun -GetFiles

Windows PowerShellを使用して定義ファイルの更新とクイックスキャンを実行するには、Windows PowerShellプロンプトを開いて次のコマンドラインを実行します。その他のオプションについては、「Get-Help コマンドレット名」を実行して確認してください。

Update-MpSignature

Start-MpScan

マルウエアの検出と駆除はひっそりと

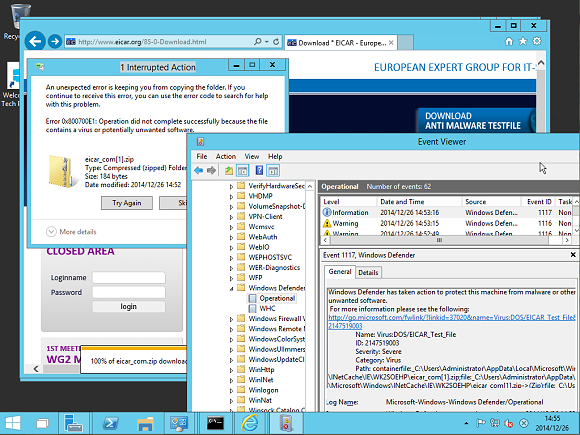

Windows 8/8.1のWindows DefenderやWindows 10 Technical PreviewのWindows Defenderとは異なり、Windows Server Technical Previewはリアルタイム保護やスキャンで検出したマルウエアに関して、Windows Defender自身がGUIによる通知(トースト通知やタスクトレイメッセージ)をしたり、ユーザーの操作を求めたりすることはありません(画面4)。既定の設定に従って、自動的に駆除しようとします。この動作は、Windows DefenderのGUIをインストールしている場合も同様です。

マルウエアの検出および駆除の状況については、イベントログの「Microsoft-Windows-Windows Defender」に記録されるイベントで確認できます。また、Windows PowerShellの「Get-MpThreat」や「Get-MpThreatDetection」コマンドレットを使用して確認することもできます。

Windows Defenderの構成のカスタマイズ

Windows Server Technical PreviewのWindows Defenderの構成は、GUIを使用せず、あるいはGUIを追加してカスタマイズできます。

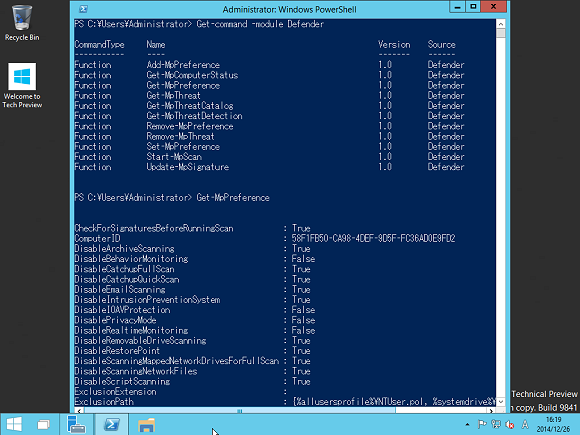

Windows DefenderのGUIを使用しない場合は、Windows PowerShellの「Add-MpPreference」および「Get-MpPreference」コマンドレットを使用して、構成の変更と確認が可能です(画面5)。

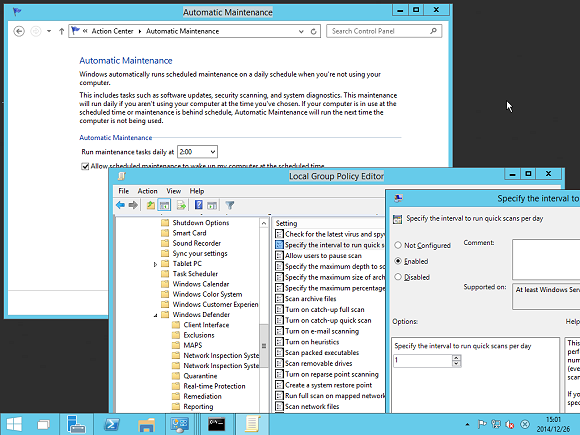

Windows Defenderは「ポリシー管理用テンプレート」(WindowsDefender.admx)を提供するため、グループポリシーやローカルコンピューターポリシーを使用して構成を管理することも可能です(画面6)。

Windows Defenderは自身にスケジュールスキャン機能を備えておらず、既定では自動メンテナンスタスクと連動して、更新とスキャンが行われます。ポリシーを使用すると、定義ファイルの更新やスキャンをより短い間隔で実行するように構成したり、Windows Updateの代わりにマイクロソフトマルウエア対策センター(MMPC)から定義ファイルを取得するように構成したりできます。

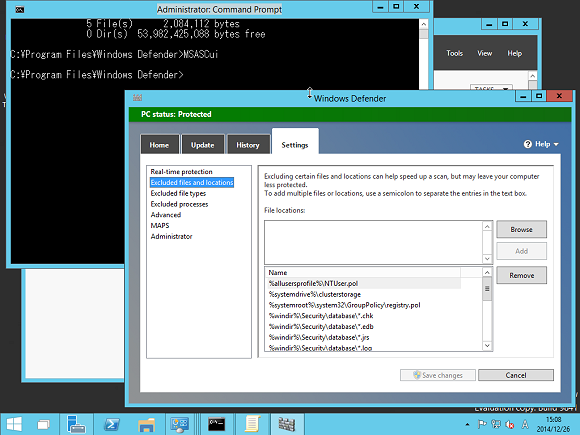

Windows DefenderのGUI(MSASCui.exe)を使用して、クライアントPCと同じように管理したいという場合は、「GUI for Windows Defender」の機能を追加することで対応できます(画面7)。

この他、レジストリの「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender」を直接編集することで、Windows Defenderの動作を構成することもできます。

Windows Server向けの推奨設定について

実は、前出の画面7のWindows Defenderの「Excluded files and locations」(除外されたファイルと場所)の設定は、Windows Server Technical Previewをインストールした直後の既定の設定になります。Windows Server Technical PreviewのWindows Defenderは、既定で一般的なWindows Serverで推奨される除外設定が設定済みとなっています。

既定の除外設定は、以下のサポート技術情報で説明されているものに、クラスター共有ボリューム(Cluster Shared Volume:CSV)のパスである「%systemdrive%\clusterstorage」を加えたものです。

- Virus scanning recommendations for Enterprise computers that are running currently Supported versions of Windows(Microsoft Support)

Windows Serverのマルウエア対策は、スキャン処理がサーバーのパフォーマンスや正常な動作に影響しないように、クライアントPC以上に配慮が必要です。Windows Server Technical PreviewのWindows Defenderで、一般的なWindows Server向けの除外設定が既定でなされているのは、マルウエア対策に起因するトラブルを少なくしてくれるでしょう。

ただし、Windows Server Technical Previewにインストールする役割や機能によって、追加の除外を設定した方がよい場合もあります。

上記のサポート技術情報に従うなら、例えばドメインコントローラーの場合は、ディレクトリデータベース、SYSVOL共有、DFS-R(分散ファイルシステムレプリケーション)関連のファイルやパスを除外するように設定するべきです。また、Hyper-Vホストの場合は、仮想マシンの構成ファイル、仮想ハードディスク、チェックポイントの格納先パスの除外設定、および「%windir%\System32\vmms.exe」と「%windir%\System32\vmwp.exe」プロセスの除外設定が必要です。

Azureで評価する場合はAzureのマルウエア対策を使用しないこと

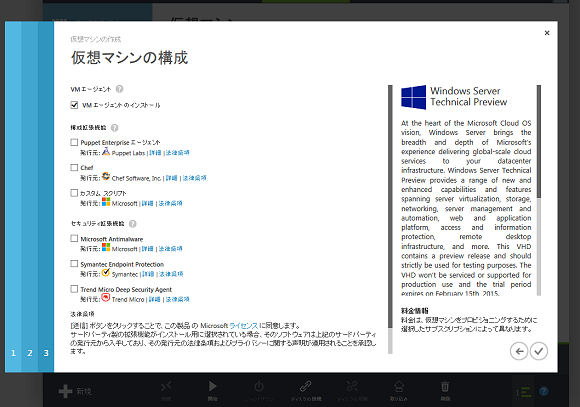

Windows Server Technical PreviewおよびWindows 10 Technical Preview for Enterpriseは、Azure仮想マシンのテンプレートを使用してMicrosoft Azureのクラウド上で評価することができます。

Microsoft Azureでは、クラウドサービスやAzure仮想マシンでセキュリティ拡張機能として「Microsoft Antimalware for Azure」や他社のマルウエア対策製品を有効にできますが、Windows Server Technical PreviewやWindows 10 Technical Preview for Enterpriseに対してはこのセキュリティ拡張を有効化してはいけません(画面8)。これらのOSでは、標準のWindows Defenderを利用してください。

Microsoft Antimalware for Azureは、現状、Windows Server Technical PreviewおよびWindows 10 Technical Preview for Enterpriseをサポートしないことが明らかになっています。これは、Windows Defenderと重複することが問題なのではなく、System Center Endpoint Protectionと同様に互換性の問題があるからだと想像します。Windows ServerおよびWindowsの次期バージョンに対するサポートは、将来追加される予定とのことです。

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その4)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1)

- ついに完成、Windows Server 2016 評価版をインストールしてみた

- Windows Server 2016の「サーバー管理ツール」に追加された4つの新機能

- 小規模ビジネス専用エディション、Windows Server 2016 Essentialsの機能と役割

- 管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

- Hyper-Vホストクラスタの新機能(2)──仮想マシンの開始順序

- 速報! Windows Server 2016の正式リリースは2016年9月末に

- Hyper-Vホストクラスタの新機能──仮想マシンのノードフェアネス

- Dockerとの相互運用性が向上したWindowsコンテナ[後編]

- Dockerとの相互運用性が向上したWindowsコンテナ[前編]

- いつでも、どこからでも使える、Windows Server 2016向けリモート管理ツール「サーバー管理ツール」

- Windows Server 2016 TP5の「サーバーの役割と機能」、TP4からの変更点まとめ

- Windows Server 2016 Technical Preview 5の評価方法と注意点

- Hyper-V上のLinux仮想マシンで新たにサポートされる機能

- 実録:Windows ServerコンテナでSQL Serverを動かしてみた

- Windows Server 2016で大きく変わるライセンスモデル

- Windows 10の「ワークプレース参加」はどうなる?[後編]

- Windows 10の「ワークプレース参加」はどうなる?[前編]

- 意外と賢くなったWindows Server 2016のWindows Defender

- パブリッククラウドでDaaSを可能にするWindows Server 2016の新機能

- 実運用への道に近づいた、新しい「Nano Server」[後編]

- 実運用への道に近づいた、新しい「Nano Server」[前編]

- 明らかになった「Hyper-Vコンテナー」の正体(2)――コンテナーホストのセットアップ方法

- 明らかになった「Hyper-Vコンテナー」の正体(1)――その仕組みと管理方法

- ついに日本語版が登場、Windows Server 2016テクニカルプレビューこれまでのまとめ

- 仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2)

- 物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1)

- “Hyper-Vの中のHyper-V”で仮想マシンを動かす

- ADドメインはもう不要? ワークグループでクラスター作成が可能に――フェイルオーバークラスターの新機能(その3)

- 可用性をさらに高めるクォーラム監視オプション「クラウド監視」――フェイルオーバークラスターの新機能(その2)

- 短時間のノード障害に耐える仮想マシン――フェイルオーバークラスターの新機能(その1)

- WindowsコンテナーをDockerから操作するには?――あなたの知らないコンテナーの世界(その4)

- IISコンテナーの作成で理解するコンテナーのネットワーク機能――あなたの知らないコンテナーの世界(その3)

- 所要時間は1分未満! 今すぐできるWindows Serverコンテナーの作り方――あなたの知らないコンテナーの世界(その2)

- Windows ServerのDockerサポートとは?――あなたの知らないコンテナーの世界(その1)

- 注目のDockerサポートは? Nano Serverは?――Windows Server 2016 Technical Preview 3登場! 新機能ピックアップ

- 「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”

- クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

- 4ステップで理解する「ストレージレプリカ」のセットアップと構成方法

- 低コストでデータの災害復旧対策を実現する新たなSDS「ストレージレプリカ」とは

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(後編)

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(前編)

- Hyper-Vホストから仮想マシンゲストの操作を可能にするPowerShell Directとは

- Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは

- 注目のNano Server、その謎に迫る――コンテナー技術との関係はいかに?

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2014)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手がける。個人ブログは『山市良のえぬなんとかわーるど』。

Copyright © ITmedia, Inc. All Rights Reserved.