物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1):vNextに備えよ! 次期Windows Serverのココに注目(34)(2/2 ページ)

仮想化ベースのセキュリティの有効化

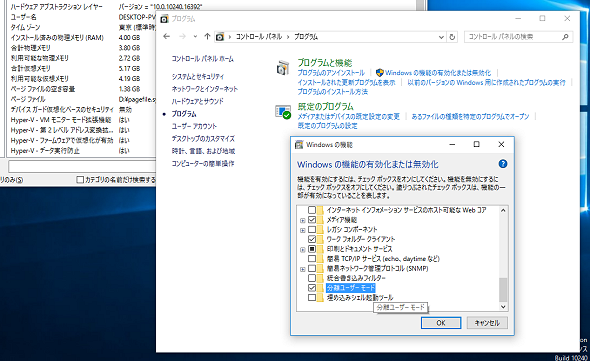

PCがUEFI、セキュアブート、Hyper-Vの要件を満たしているかどうかは、「システム情報(Msinfo32.exe)」で確認できます。新しいセキュリティ機能を利用するには、Windows 10のコントロールパネルから「Windowsの機能の有効化または無効化」を実行して、「Hyper-V」と「分離ユーザーモード」の二つの機能を有効化します(画面1)。

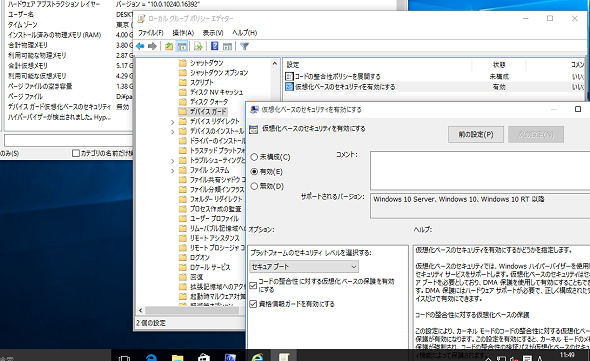

「Hyper-V」と「分離ユーザーモード」の機能を有効化したら、「ローカルコンピューターポリシー(Gpedit.msc)」または「グループポリシー」で、以下のポリシーを有効化して構成します(画面2)。

コンピューターの構成\管理用テンプレート\システム\デバイス ガード\仮想化ベースのセキュリティを有効化する

ポリシー構成の「プラットフォームのセキュリティレベルを選択する」では、「セキュアブート」または「セキュアブートとDMA保護」(PCがIOMMUに対応している場合)を選択します。

また、デバイスガードを利用するには「コードの整合性に対する仮想化ベースの保護を有効化する」を、資格情報ガードを利用するには「資格情報ガードを有効にする」をチェックします。いずれか一方、または両方を有効化できます。

ポリシーを構成したら、PCを再起動します。これで、デバイスガードまたは(および)資格情報ガードのセキュリティ機能が有効化されます。

デバイスガードの効果とエクスペリエンスはいかに

資格情報ガードが有効に機能しているかどうかは目に見えるものではありませんが、デバイスガードはドライバーやアプリケーションがブロックされる様子で機能していることを確認できます。デバイスガードは、次の二つのコンポーネントで構成されます。

- カーネルモードのコードの整合性(Kernel Mode Code Integrity:KMCI)

- ユーザーモードのコードの整合性(User Mode Code Integrity:UMCI)

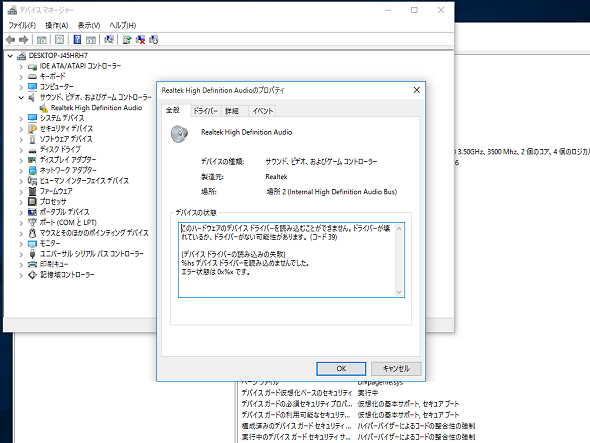

KMCIはデバイスガードを有効化してPCを再起動したときから機能し始め、カーネルモードドライバーのコードの整合性を検証します。例えば、デジタル署名のないドライバーや、デジタル署名の証明書の有効期限が切れているドライバーは、Windowsの起動時にロードされません。

筆者のPCでは、デバイスガードを有効化した直後からオーディオデバイスのドライバーが動作しなくなりました(画面3)。調べてみると、デバイスドライバーの一部のコンポーネントで証明書の有効期限が切れていました。

一方、UMCIはデバイスガードを有効化しただけでは機能しません。

UMCIを機能させるには、Windows PowerShellのコマンドレットを使用してリファレンスPC(企業の標準PC)からアプリケーションカタログを作成し、「強制用または監査用のコードの整合性ポリシー(Code Integrity Policy)」を作成し、ローカルコンピューターポリシー(Gpedit.msc)またはグループポリシーの「コンピューターの構成\管理用テンプレート\システム\デバイス ガード\コードの整合性ポリシーを展開する」ポリシーを有効化して展開する必要があります。展開手順については、以下のドキュメントで詳しく説明されています。

- Device Guard deployment guide[英語](Microsoft TechNet)

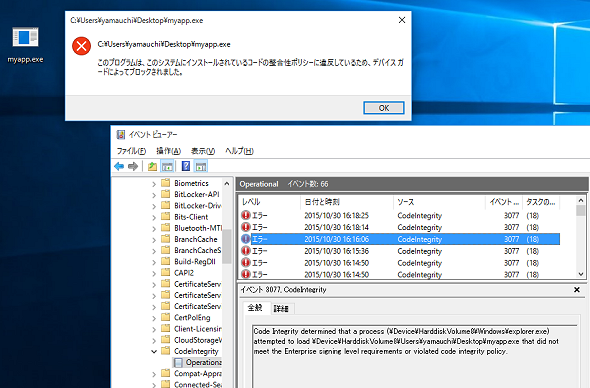

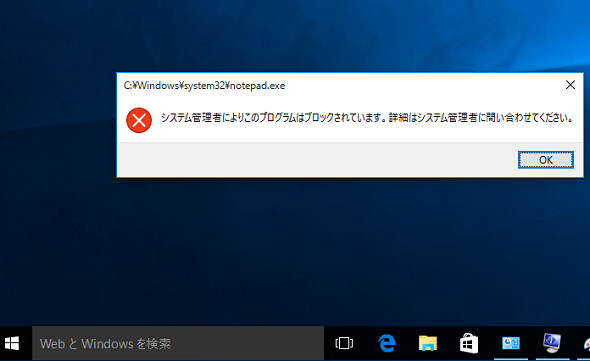

強制用のコードの整合性ポリシーで検証できなかったアプリケーションは、実行しようとしても「コードの整合性ポリシーに違反しています」とのメッセージが表示されてブロックされます(画面4)。また、強制用および監査用のコードの整合性ポリシーによる検証状況は、イベントログの「Microsoft-Windows-CodeIntegrity/Operational」ログに記録されます。

Windows 7以降のEnterprise(およびUltimate)エディションでは、グループポリシーベースのアプリケーション制限機能である「AppLocker」がサポートされています。コードの整合性ポリシーによるアプリケーションのブロックは、AppLockerによるブロックとよく似たエクスペリエンスですが(画面5)、AppLockerはアプリケーション許可/禁止の制御機能であるのに対して、デバイスガードはWindows Defenderと同じマルウエア対策の一つといえるでしょう。

- AppLockerとは(マイクロソフト TechNet)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その6)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その5)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その4)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その3)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その2)

- 「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1)

- ついに完成、Windows Server 2016 評価版をインストールしてみた

- Windows Server 2016の「サーバー管理ツール」に追加された4つの新機能

- 小規模ビジネス専用エディション、Windows Server 2016 Essentialsの機能と役割

- 管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

- Hyper-Vホストクラスタの新機能(2)──仮想マシンの開始順序

- 速報! Windows Server 2016の正式リリースは2016年9月末に

- Hyper-Vホストクラスタの新機能──仮想マシンのノードフェアネス

- Dockerとの相互運用性が向上したWindowsコンテナ[後編]

- Dockerとの相互運用性が向上したWindowsコンテナ[前編]

- いつでも、どこからでも使える、Windows Server 2016向けリモート管理ツール「サーバー管理ツール」

- Windows Server 2016 TP5の「サーバーの役割と機能」、TP4からの変更点まとめ

- Windows Server 2016 Technical Preview 5の評価方法と注意点

- Hyper-V上のLinux仮想マシンで新たにサポートされる機能

- 実録:Windows ServerコンテナでSQL Serverを動かしてみた

- Windows Server 2016で大きく変わるライセンスモデル

- Windows 10の「ワークプレース参加」はどうなる?[後編]

- Windows 10の「ワークプレース参加」はどうなる?[前編]

- 意外と賢くなったWindows Server 2016のWindows Defender

- パブリッククラウドでDaaSを可能にするWindows Server 2016の新機能

- 実運用への道に近づいた、新しい「Nano Server」[後編]

- 実運用への道に近づいた、新しい「Nano Server」[前編]

- 明らかになった「Hyper-Vコンテナー」の正体(2)――コンテナーホストのセットアップ方法

- 明らかになった「Hyper-Vコンテナー」の正体(1)――その仕組みと管理方法

- ついに日本語版が登場、Windows Server 2016テクニカルプレビューこれまでのまとめ

- 仮想マシンのための「仮想TPM」――仮想化ベースのセキュリティ(その2)

- 物理マシンとユーザーのための「デバイスガード」と「資格情報ガード」――仮想化ベースのセキュリティ(その1)

- “Hyper-Vの中のHyper-V”で仮想マシンを動かす

- ADドメインはもう不要? ワークグループでクラスター作成が可能に――フェイルオーバークラスターの新機能(その3)

- 可用性をさらに高めるクォーラム監視オプション「クラウド監視」――フェイルオーバークラスターの新機能(その2)

- 短時間のノード障害に耐える仮想マシン――フェイルオーバークラスターの新機能(その1)

- WindowsコンテナーをDockerから操作するには?――あなたの知らないコンテナーの世界(その4)

- IISコンテナーの作成で理解するコンテナーのネットワーク機能――あなたの知らないコンテナーの世界(その3)

- 所要時間は1分未満! 今すぐできるWindows Serverコンテナーの作り方――あなたの知らないコンテナーの世界(その2)

- Windows ServerのDockerサポートとは?――あなたの知らないコンテナーの世界(その1)

- 注目のDockerサポートは? Nano Serverは?――Windows Server 2016 Technical Preview 3登場! 新機能ピックアップ

- 「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”

- クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

- 4ステップで理解する「ストレージレプリカ」のセットアップと構成方法

- 低コストでデータの災害復旧対策を実現する新たなSDS「ストレージレプリカ」とは

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(後編)

- 記憶域スペースの新機能「記憶域スペースダイレクト」を理解する(前編)

- Hyper-Vホストから仮想マシンゲストの操作を可能にするPowerShell Directとは

- Windows Server 2016世代のクラウド基盤の守護者、Host Guardian Serviceとは

- 注目のNano Server、その謎に迫る――コンテナー技術との関係はいかに?

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2016)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手がける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Dockerが、ユーザー名前空間サポートなどのセキュリティ強化を発表

Dockerが、ユーザー名前空間サポートなどのセキュリティ強化を発表

Dockerは2015年11月16日(現地時間)、スペイン・バルセロナで開催中のDockerCon EU 2015で、Dockerコンテナのセキュリティ向上に向けた3つの発表を行った。 マイクロソフトとレッドハットがクラウドで提携

マイクロソフトとレッドハットがクラウドで提携

米マイクロソフトと米レッドハットはクラウドサービスに関して提携すると発表した。.NETに関して協業することも明らかにした。 現行エメット(EMET)さんはWindows 10非対応、最新版はまだベータ――導入する、しないはあなた次第

現行エメット(EMET)さんはWindows 10非対応、最新版はまだベータ――導入する、しないはあなた次第

マイクロソフトが提供する無償の脆弱(ぜいじゃく)性緩和ツール「Enhanced Mitigation Experience Toolkit(EMET)」。その次期バージョン「EMET 5.5 Beta」がリリースされました。今回は、EMETのサポートポリシーに関する注意事項、およびEMETのこれまでの実績を解説します。 保護ドキュメントの使用状況をリアルタイムで追跡する――Azure RMS Document Tracking

保護ドキュメントの使用状況をリアルタイムで追跡する――Azure RMS Document Tracking

マイクロソフトのクラウドサービス「Microsoft Azure」では、日々、新たな機能やサービスが提供されています。今回は、企業の情報漏えい対策に有効なソリューションとなる「Azure RMS」の新機能を紹介します。 Hyper-Vのバックアップで仮想マシンは止まらない

Hyper-Vのバックアップで仮想マシンは止まらない

前回は、WindowsのクライアントOSにおけるフルバックアップ機能について取り上げ、Windows 8.1における機能削除とWindows 10における復活の可能性に言及しました。今回は、サーバー版の「Windows Serverバックアップ」のHyper-V対応における重要な変更点を説明します。 Hyper-Vのバージョン

Hyper-Vのバージョン

先日、とある記事で「Hyper-V 3.1」という表現を目にし、思わず二度見してしまいました。おそらく編集時に入ったものと想像しますが「3.0」ならまだしも、「3.1」はないでしょう。新たな都市伝説にならないように、今回はHyper-Vのバージョンを取り上げます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ