プードル(POODLE)にかみつかれないためのIE対策:その知識、ホントに正しい? Windowsにまつわる都市伝説(21)

2014年は「Heartbleed」(OpenSSL)、「ShellShock」(GNU bash)、「POODLE」(SSL 3.0)と、Web関連の脆弱性が立て続けに見つかりました。今回は、個人や企業が「Internet Explorer」に対してできるPOODLE対策を紹介します。12月の更新プログラムで問題は解消したと勘違いしていませんか?

IEのPOODLE対策は超簡単、SSL 3.0を「無効」にするだけ

2014年10月に明らかになった「SSL(Secure Sockets Layer)3.0」(SSL v3)の脆弱(ぜいじゃく)性は、広範囲のWebサーバーやWebブラウザー、SSLをサポートするその他のソフトウェアに影響するといわれています。この脆弱性を放置した場合、「POODLE(Padding Oracle On Downgraded Legacy Encryption)攻撃」と呼ばれる中間者攻撃の影響を受ける可能性があります。

SSL 3.0はレガシーな暗号化プロトコルであり、脆弱性はプロトコル自体にあるため、セキュリティ更新パッチの適用で脆弱性を排除するということができません。そこで、WebサーバーとWebブラウザーの両方でSSL 3.0のサポートを無効化し、よりセキュリティが高い後継の「TLS」(Transport Layer Security)だけを使おうという流れになっています。

インターネット上にある無数のWebサーバーの全てがSSL 3.0のサポートを停止することに期待はできないので、まずはWebブラウザー側で対策しておくことをお勧めします。

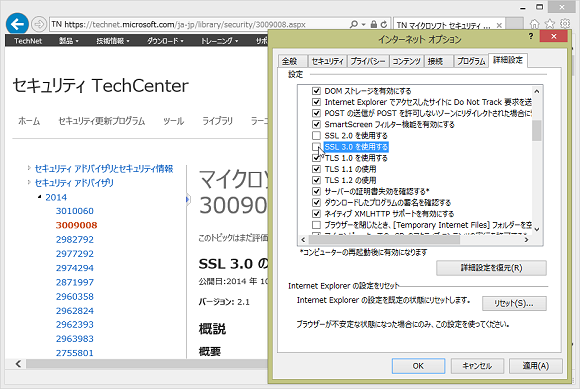

「Internet Explorer」(IE)の場合は、「インターネットオプション」の「詳細設定」タブで、「SSL 3.0を使用する」のチェックを外すことで簡単に対策できます(画面1)。「SSL 2.0を使用する」は既定で無効になっていますが、有効になっていたら一緒に無効にしておきましょう。

企業なら「グループポリシー」で一括設定が可能

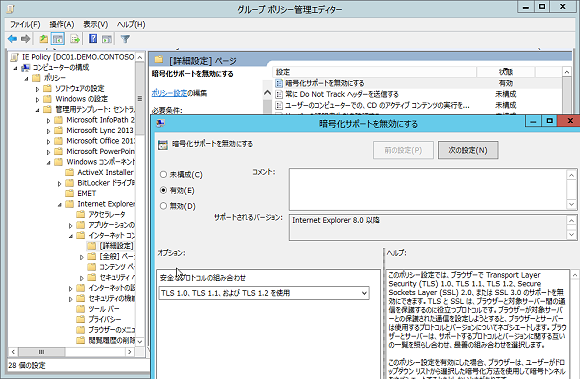

企業の場合は「グループポリシー」を利用することで、前述のIEの設定を企業内のクライアントPCに一括展開することができます。具体的には、以下のポリシーを有効にし、「安全なプロトコルの組み合わせ」として「TLS 1.0、TLS 1.1、およびTLS 1.2を使用」を選択します。

コンピューターの構成(またはユーザーの構成)\ポリシー\管理用テンプレート\Windows コンポーネント\Internet Explorer\インターネット コントロール パネル\[詳細設定]ページ\暗号化サポートを無効にする

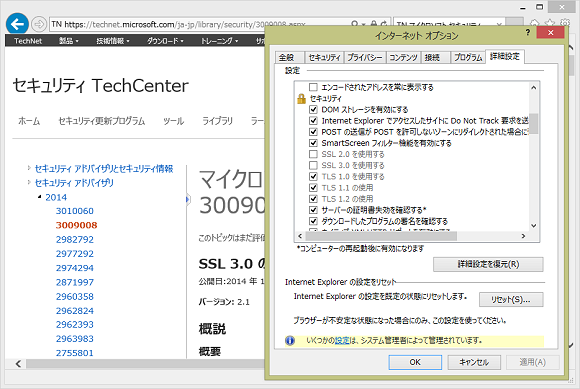

グループポリシーにあるIE用の管理用テンプレート(Inetres.admx)を使用して暗号化プロトコルを構成した場合は、ユーザーが設定を変更してセキュリティを緩和するということを防止できる利点があります(画面2、画面3)。

IE 11に新たに追加された「SSL 3.0のフェールバック警告」は既定で無効

2014年12月10日のWindows Updateで配布されセキュリティ更新プログラム「KB3008923」では、POODLE攻撃への対策に利用できる新機能が追加されました。「SSL 3.0のフォールバック警告(SSL 3.0 Fallback Warnings)」という機能です。

- MS14-080:Cumulative security update for Internet Explorer:December 9,2014[英語](Microsoft Support)

「SSL 3.0のフォールバック警告」機能は、12月のセキュリティ更新プログラムでIE 11に追加されましたが、既定では機能が「無効」になっていることに注意してください。「このセキュリティ更新プログラムの適用でSSL 3.0が無効化される」という誤ったニュース記事が出ているようです。ニュース記事をうのみにすると、セキュリティ更新プログラムを適用しただけでPOODLE対策が完了したと勘違いしてしまうでしょう。

すでにWebブラウザーでSSL 3.0を無効化しているのであれば、IE 11の「SSL 3.0のフォールバック警告」機能は必要ありません。「SSL 3.0のフォールバック警告」の目的は、SSL 3.0を無効化できない理由がある場合に、アクセス先のサイトによってSSL 3.0の使用を許可したり、ブロックしたりするためのものです。

IE 11はセキュリティで保護されたサイトに接続する際、TLS 1.2、TLS 1.1、TLS 1.0、SSL 3.0……と順番に暗号化プロトコルを試し、WebサーバーとWebブラウザーの両方で使用可能な中で最もセキュリティが高いプロトコルを選択します。

「SSL 3.0のフォールバック」とは、TLSの全てのバージョンでの接続が失敗して、次にSSL 3.0の使用を試みるところを指します。このSSL 3.0への切り替えを許可するか、警告してブロックするかというのが、「SSL 3.0のフォールバック警告」の機能になります。

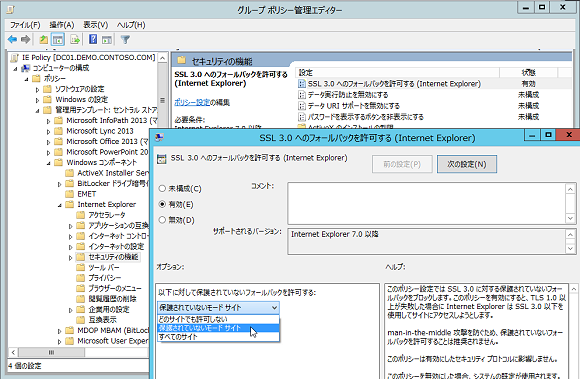

IE 11で「SSL 3.0のフォールバック警告」は、グループポリシーやローカルコンピューターポリシーで有効化できます。グループポリシーを使用する場合は、以下のポリシーを有効化します(画面4)。

コンピューターの構成\ポリシー\管理用テンプレート\Windows コンポーネント\Internet Explorer\セキュリティの機能\SSL 3.0へのフォールバックを許可する(Internet Explorer)

このポリシーでは、次の三つのオプション設定のいずれかを選択します。選択肢の日本語が適切とは言いがたいため、英語の表現を付記しました。

- どのサイトでも許可しない(No Sites)

- 保護されていないモードサイト(Non-Protected Mode Sites)

- すべてのサイト(All Sites)

2番目のオプションは、「保護モードが有効になっていないサイトではフォールバックを許可する=保護モードが有効なサイトではフォールバックを許可しない」という意味です。IEの既定では、「インターネット」および「制限付きサイト」ゾーンは保護モードが有効、「ローカルイントラネット」および「信頼済みサイト」は保護モードが無効になっています。

つまり、「どのサイトでも許可しない」を選択すれば、SSL 3.0へのフォールバックは全てブロックされます。これが最もセキュリティが高い設定となりますが、IEでSSL 3.0を無効化する場合と結果的に変わりません。「すべてのサイト」はSSL 3.0へのフォールバックをブロックしないため、POODLE攻撃への対策にはなりません。

「保護されていないモードサイト」を選択すれば、「ローカルイントラネット」および「信頼済みサイト」で引き続きSSL 3.0へのフォールバックを利用できるということになります。このオプションは、どうしてもSSL 3.0サイトにアクセスする必要があり、SSL 3.0をIEで無効にできない場合に有効です。

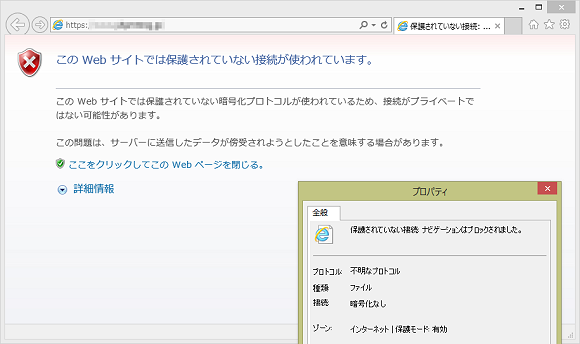

以下の画面5は、TLS 1.2とSSL 3.0の使用が有効になっているIE 11に対して、「SSL 3.0へのフォールバックを許可する」ポリシーをさらに有効化し、TLS 1.0とSSL 3.0のみに対応したWebサイトに実際にアクセスしたときの様子になります。

TLS 1.0での接続は失敗するため、SSL 3.0に切り替えようとしますが、その時点で警告され、アクセスがブロックされます。ポリシーで「保護されていないモードサイト」を選択した場合は、このサイトのURLを「信頼済みサイト」ゾーンに追加することで、警告やブロックなしでSSL 3.0によるアクセスが可能になります。

「SSL 3.0のフェールバック警告」の既定での有効化は「2015年2月11日」から

お使いのIE 11が「SSL 3.0のフェールバック警告」の機能に対応しているかどうかは、セキュリティ更新プログラム「KB3008923」が適用済みであるかどうかで判断できます。

IE 11のメニューから「ヘルプ」→「バージョン情報」を参照して、「11.0.15(KB3008923)」またはそれ以降のバージョンであれば対応しています。また、「SSL 3.0のフェールバック警告」に対応したポリシーは、セキュリティ更新プログラム「KB3008923」で置き換えられる、更新日時が「2014/11/14」以降のIE用の管理用テンプレート「%Windir%\PolicyDefinitions\Inetres.admx」で管理できます。

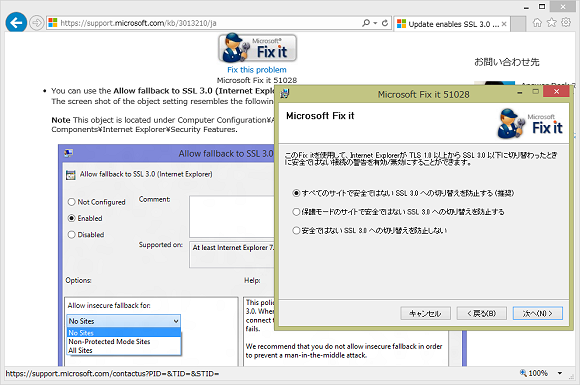

グループポリシーを利用できない場合、例えば、ドメインメンバーでないクライアントがあったり、グループポリシーに対応していないWindowsを実行したりしている場合は、以下のMicrosoft Supportサイトで公開されている「Microsoft Fix It 51028(MicrosoftFixIt51028.msi)」を使用して、「SSL 3.0のフェールバック警告」を有効化できます(画面6)。

- Update enables SSL 3.0 fallback warnings in Internet Explorer 11[英語](Microsoft Support)

画面6 「Microsoft Fix It 51028」を使用した「SSL 3.0のフェールバック警告」の有効化。グループポリシーとは異なり、日本語がしっかりしているので選択肢の意味を間違うこともないだろう

画面6 「Microsoft Fix It 51028」を使用した「SSL 3.0のフェールバック警告」の有効化。グループポリシーとは異なり、日本語がしっかりしているので選択肢の意味を間違うこともないだろう前述のようにIE 11の新機能である「SSL 3.0のフェールバック警告」は、既定では「無効」の状態です。これが、2015年2月11日(日本時間)からは既定で「保護されていないモードサイト」の設定で有効になる予定です。詳しくは、以下MSDN(Microsoft Developer Network)のブログ記事(英語)でご確認ください。

- IEBlog:December 2014 Internet Explorer security updates & disabling SSL 3.0 fallback[英語](MSDN Blogs)

なお、「KB3008923」の更新プログラムに不具合が発見されたようです。詳細は以下のTechNet Blogsで確認してください。

【2014年12月18日 追記】

「KB3008923」の更新プログラムの不具合は、2014年12月18日にWindows Updateで配信された更新プログラム「KB3025390」(http://support.microsoft.com/kb/3025390)により解消されます。更新プログラムのインストール後にコンピューターの再起動は要求されませんが、IE 11を実行中の場合は変更を反映させるために、IE 11を再起動する必要があります。

- “非推奨機能リスト”に入っても使い続けたいWindows 10/11の機能

- “ウソ”、Windows Updateの裏ワザ「UsoClient StartScan」がWindows 11から使えなくなった! は“ウソ”

- Windows 11 バージョン23H2がWindows Update経由でやって来る体験が“人それぞれ”なワケ

- Windowsに標準搭載されていた、あのトラブルシューティングツールは今どこに?

- Excel バージョン2308に追加されたはずの“新機能[Ctrl]+[Shift]+[V]が使えない”のはなぜ?

- Windows 10/11のアップデートに隠された「更新の履歴」の謎を解き明かせ

- Windowsで一度はやっておきたい「コンポーネントストア」の最適化だが、「CleanmgrはWinSxSからコピーすれば使える」のワナとは

- 仮想マシン接続でWindows 11ゲストに送信したテキストから改行が消失? その意外な原因とは……

- Microsoft純正ディスクイメージ変換ツール「Disk2vhd」のv2.02がv2.01よりも“ダウングレードしている”疑惑

- Windows Server 2022のもう1つのエディション、「Essentials」ってどうなの?

- いまだに生きていた「Security Essentials」と「Edge」の“謎バージョン”の存在理由

- Windowsの「消したい警告」「消せない警告」「消さない方がよかった警告」

- Y2K問題対応の名残か? まことしやかに語られる「NET.EXE」とは別に「NET1.EXE」が存在する理由

- IT管理者を泣かせるWindowsの製品名変更やバージョン形式変更まとめ

- ストア版「Microsoft Defender」アプリの“強制インストールが始まる”は勘違い?

- 結局のところ、Windows 10の「Internet Explorer」はいつ無効化されたのか?――IE終了の真相

- ユーザーフレンドリーとはいえない、Hyper-Vの仮想ハードディスクに必須のアクセス許可

- Windows 11 HomeプリインストールPCでは既定のはずのコア分離で「メモリ整合性」を有効化できないのはなぜか?

- Windows標準搭載の遠隔支援ツール「クイックアシスト」が別モノになっていた!

- これがあったら危ないのか?――同じPCなのに名前がコロコロ変わるWindowsサービスの秘密

- ややこしや、最新WSL2のバージョンは「1.0.0.0」――WSL2をインストールする最新手順も紹介

- Windows 10 2022 Update(バージョン22H2)の「限られた範囲の新機能」って何?

- Windowsのリソースモニターから消えた「ディスク活動」、このトラブルの解決策は?

- 黒や緑もあった? あの背景があの色である限り、Windowsのブルースクリーンは“青”がいい

- Microsoft Edgeバージョン105のユーザーエージェント(UA)文字列の変化が気になる

- Linux用Windowsサブシステム(WSL)の登場とPOSIXサポートの変化をおさらい

- MicrosoftにフィードバックしたWindows Serverのあのバグはどうなった?

- 次期Windows Serverからついにアレが消える! 動作不能になった非推奨機能の末路は……

- 再び、Windows 10の「有効化パッケージ(EKB)」の秘密を暴く

- 華々しくデビューしながらも、静かに気配を消そうとしているNTFSの機能「トランザクションNTFS(TxF)」とは

- 「モダンブートメニュー」アプリで遊んでいたら、高機能(?)シャットダウン/再起動ツールができちゃった

- だまされたと思ってお試しあれ! VHD/VHDXファイルのサイズ縮小を“もう一押し”する魔法の手順

- ちょっと待った! 個人向けMicrosoft DefenderアプリはMicrosoft 365製品ファミリー向けではありません、Windows標準のDefenderも置き換えません

- Windows Server 2022のSMTPサーバが構成不能に! さあどうしましょう

- Windowsのモダンブートメニュー、その正体はレガシーなアプリだった?

- それは、Windows 11であり、Windows 10でもある――WSUSで見つかったWindowsの混乱とは?

- 実行するとキューに入るWindowsタスクの謎を解け

- なんでそーなるの? Windows 11で見つけた愉快な日本語たち

- 疑惑を検証! Windows 11の「Microsoft Defenderオフライン」は“いざ”というときに役に立つのか?

- Windowsで[F8]キーが届かない理由と、「sos」オプションが届かない理由!

- Windowsのシャットダウンを高速化するレシピ――そのレシピは本当においしいのか?

- Windows 10の最新はReFS v3.4、Windows 11はReFS v3.7、そしてどちらもReFS v2、さて何のことでしょう?

- Windowsのシステムロケール「日本語(日本)」はやっぱり特殊?

- Windows Serverにおける新旧ホットパッチの話

- 知らぬ間に進化を続けるHyper-V

- コマンドラインからWindowsのモダンアプリを起動できないのはもう昔の話?

- 同じバージョン「21H2」のWindowsだけど、3つの異なるOSがあるのはなぜ?

- Windows Serverには「システムの保護(復元)」がない、は本当か?

- Windowsから消えた「前回正常起動時の構成」を取り戻せ

- リモートデスクトップ接続で端末間の「ファイルコピーが極端に遅いとき」の改善法

- Azure Stack HCIに含まれないもの、それはゲストOSのライセンス

- Hyper-V Server 2022って出るの? 出ないの? どっちなの?

- Windows 365 Cloud PCはお財布には優しくても、地球には優しくない?

- Windows 10の「機能更新プログラム(有効化パッケージ)」の秘密を暴く

- Windowsの「複雑さの要件を満たす必要があるパスワード」の最小文字数は“3文字”な理由

- Windowsがシャットダウンスクリプトの実行完了を待ってくれずに、強制停止するのはなぜなのか?

- 真夏の怪異、ログオン中のユーザーが1人少ない! それは「Shift-JIS」の呪い?

- Windowsから消えた「PCの起動をカスタマイズする」の謎

- ラボ環境のメモリが足りない! あるサーバアプリのハードウェア要件が右肩上がりな件について

- IEサポート終了直前! Windows 10の「IEのバージョン情報」はいつ変わったの? いつでしょう?

- 再起動後のWindows 10、ホントに誰もいない? 誰か入ったんじゃないの?

- Windowsからの「レガシーEdge」「Flash」“完全削除”に立ち会う

- 世にも奇妙な「Windows 10」

- MicrosoftのWebサイト、迷子のご案内

- 4月になればEdgeは……2021年4月、レガシーな「Microsoft Edge」に永遠のお別れを

- WindowsのSMB v3はSMB v2より新しいが、SMB v3はSMB2である

- 誰も知らなかった、これからも知られることがない、Windows Updateの「幻のオプション」とは

- スタートメニューからのワンクリックで「Office」アプリの更新とバージョンを確認する方法

- Microsoft公式ドキュメントに記された「Sconfig.exe」と「Scregedit.exe」の謎を追え!

- Windows Updateの設定権限を「Sconfig」に取り戻せ(Windows Serverの話)

- Windows 10 Homeだってできるもん――Homeエディションでも「できること/できないこと」まとめ

- Chromium版Edgeってホントに自動更新されているの? 心配なので見える化して検証

- Windows Server(SAC)にも影響するアップグレード問題が“問題にならない”であろう理由

- 見え隠れする「Microsoft Defenderオフライン」の影、 Windows Serverでは使えずWindows 8.1には存在しない

- 「永続ライセンス版Office」に新機能は追加されない、わけでもないようだ

- 見た目はWindows 10 バージョン20H2、中身はWindows 10 バージョン2009、その名は「Windows 10 October 2020 Update」

- Office 2010のサポート終了日は、米国時間それとも日本時間?

- Windows 10 Sモードの「よくある」かもしれない質問(バージョン2004版)

- Windows 10 May 2020 Update(バージョン2004)で失われた機能まとめ

- 永遠にさようなら、RemoteFX 3Dビデオアダプター

- Windows Updateの「詳細オプション」に「プライバシーの設定」が配置されている理由

- 「Windows×OpenSSH×WSL 2=ほぼほぼネイティブなLinux」に見えてしまう、の作り方

- Windows 10 HomeはDocker Desktop for Windowsの夢がかなう

- Windows 10 バージョン2004から消えた(?)自動ログオン構成オプションあり/なしの怪

- Windows 10 バージョン2004の中に見つけた、懐かしの「Server 2003」

- 消える「WinRE」問題、Windows 10 バージョン2004でようやく解消!

- あなたのCPU時間を新型コロナウイルスとの闘いのために寄付しよう――“目からうろこ”のWindowsサンドボックスの使い方

- ひっそりと修正された「Windows Defenderウイルス対策」の2020年3月の問題

- Windows 10 HomeはDocker Desktop for Windowsの夢を見る

- 謎が多い最近の「Windows Update」

- Microsoftの更新サービス、2020年も苦いスタートを切る

- 消えた「WinRE」問題の再発と回復パーティションの移動

- Windows Server, version 1903/1909は日本語の入力、変換を知らない?

- Azure仮想マシンのWindows Serverを「セーフモード」で起動する方法

- Windows 10のあの不具合はどうなった? 2019年のトラブルを振り返る

- Windowsコンテナはデスクトップの夢を見ない

- そのPCのファームウェアはBIOSか、それともUEFIか、知りたい?――確認するための6つの方法

- Windows 10 November 2019 Updateは「累積更新プログラム」なんかじゃない!

- 激動(?)のWindows Defender史──「Windows Defenderセキュリティセンター」が「Windowsセキュリティ」になったワケ

- Windows Updateの不都合な現実、再び──IE向け緊急パッチの混乱

- Windows 10に潜む、変な日本語

- 誤解しているのは中の人? Windowsの「曜日」の話 〜その2〜

- 消えたWindows 10の「更新プログラムをいつインストールするかを選択する」オプションの行方

- Windowsに存在する実行不能な「アップグレード」オプションの謎

- 変なアイコン、変な名前だからって、マルウェアだと決め付けないで!

- Windows 10の「パスワード期限切れポリシー」は廃止なんかされていない!

- インプレースアップグレードに頼らない、最新Hyper-V Server 2019への移行

- 知らなかったでは遅い? Hyper-V Serverは「インプレースアップグレード不可」という事実

- Windows Server標準のメール通知の機能不足は「Send-MailMessage」コマンドレットで解決!

- 意外と誤解している人が多い「曜日」の話

- 雲の上のWindows 10、夢のDaaSはハードルが高い

- 令和7981年12月31日、それはWindows最後の日

- 由来がはっきりしないWindowsの“謎”仕様──Windowsの雑学(諸説あります)

- 「えっ! Windows 7ってまだSHA-2に対応していなかったの?」「そんなばかな!」

- Hyper-V Server 2019ってどうなの? どうしたの?

- さようならSAC-T! これまでの、これからのWindows 10の更新チャネルをざっくりと解説

- Windows Server 2019 Essentialsってどうなの?

- Windows 10の“あの機能”は今――廃止予定リストに掲載された機能はその後どうなった?

- Windows Server 2019は本当に完成したのか、それとも完成していないのか?

- 年末恒例、ゆくWindows、くるWindows[2018年版]――2019年にサポートが終了するのは?

- 初体験、Windows Server 2003から2016へActive Directoryドメインをアップグレードするには

- Active Directory 2019ってどうなの? 注目の新機能は?

- Windows 10 October 2018 Update騒動を振り返る

- 結局、Windows Server 2019でRemoteFX 3Dビデオアダプターはどうなった?

- Remote Desktop Services 2019ってどうなの?

- こんにちはWindows 10 October 2018 Update、さようならRemoteFX 3Dビデオアダプター

- 最新Windows 10で見つけた謎のコマンド「Convertvhd.exe」の正体は……

- RDP接続で遭遇するデバイス怪現象、その理由は忘却のかなたに……

- Intelプロセッサ向けマイクロコードアップデートのニュースをファクトチェック!

- Windows 10の回復パーティションから消えた「WinRE」の行方

- Windows Updateの不都合な現実

- 追跡! Windowsに存在する2つの「メモ帳(notepad.exe)」の謎

- SSE2非対応の古いプロセッサがWindowsに見捨てられたというウワサは本当?

- 想定リスクはWindows Update! 業務アプリのためのBCP対策

- 秘密のWindows Update for Businessショー

- アプリの亡霊? リンク先消失! 新旧Office混在環境での怪現象

- Windows 10 バージョン1709からのシャットダウン/再起動の新仕様、どうしよう?

- 使えるはずのポリシーが使えない――これはWindows 10のバグなのか、それとも仕様変更か?

- Windows 10のタスクマネージャーの新機能「GPUグラフ」が見当たらない理由とは

- Windows 10のユーザーアカウント制御(UAC)無効化でUWPアプリが使えなくなる理由は、セキュリティではなかった?

- ディスク署名/識別子の重複実話(とSysprepが重要な理由)

- 検証、「従量制課金接続」設定でWindows 10とOfficeの更新は制御できる?

- Windows 10の「このPCを初期状態に戻す」「新たに開始」を実行して後悔する前に……

- Office 2016のバージョン確認と手動更新、操作が面倒じゃないですか?

- ユーザーアカウント制御(UAC)の奇妙な体験――デスクトップは暗転しない?

- 無駄(かもしれない)知識クイズで振り返る、Windows都市伝説2017

- 本当は怪しくない(?)Windows 10の“不明なアカウント”の正体は……

- 売り子さんは知らない? “Windows 10のストア”の世界

- あなたの知らない“Windows 10のメモリ管理”の世界

- Windows Server 2016の次は「1709」? いえ、2016の次はまだ出ていません!

- 図解で理解できる(はず)Microsoftの仮想化技術――Windows上で稼働するLinux、動かしているのはどのテクノロジー?(その2)

- Windows上で稼働するLinux、動かしているのはどのテクノロジー?(その1)

- 君の名は? 未来に再会したときに気付くかな――Windows/Officeにおけるサービスオプション名の変更

- 君の名は? 昔の名前が出てこない

- 「Device Guard」はWindows 10 Enterpriseの“限定”機能か、否か?

- Windows 10、サポートが終了した古いバージョンのその後の“運命”

- Office 2016の新機能が見当たらない、再び――「LaTeX」のメニューはどこにある?

- 増殖するOperatingSystemSKU(その2)――Windows Serverのインストールオプションの識別あれこれ

- 増殖するOperatingSystemSKU(その1)――WMIクエリの謎解き

- 日本語のWindowsは礼儀作法にうるさい?――英語環境で動作するコードが日本語環境でNGなワケ

- Windows XPのIE 8では更新プログラムをダウンロードできない?――まだまだ続く、WannaCry対応

- Office 2016の新機能が見当たらない? ライセンスと更新チャネルの話

- 信じてはいけない? Windows 7/8.1の更新ファイルのダウンロードサイズ

- Windows 10で増殖する“謎サービス”の正体を追え!

- ら、ら、「.rnd」?――Windowsのドライブルートに出現する謎ファイルの正体とは

- 今日の献立「Windows 10の塩漬け」──Windows 10のバージョンを固定する方法

- USBメモリをフォーマットできる人、できない人

- Adobe Flash Playerの緊急のセキュリティ更新をサーバにインストールできない?

- 「応答なし」のウィンドウなのに“応答する”のはなぜなのか?

- Windows 10 Creators Updateのリリース前にサポートポリシーを再確認

- 2017年、Windows 10の新たな都市伝説が生まれるその前に

- 熟練システム管理者もお手上げ?――Windows 10後のWindows Updateがカオスな件

- Shift+F10キーの仕様が危ない理由――Windows 10の機能更新で表面化した脆弱性問題とは?

- Windows 10のSTOPエラーで「QRコード」に救われる人、救われない人

- Windows 10の「累積的な更新プログラム」の本当のダウンロードサイズは?

- Windowsのライセンス条項に追加された「重要なお知らせ」とは?

- WindowsのDocker(コンテナ)対応、正しく理解できていますか?

- Windows 10の謎機能、「Take a Test(テスト受験)」の正体を暴け

- VHD/VHDXのサイズを縮小するための事前準備は面倒?──その行為、無駄です!

- 幻のWindows ApportalとGranular UX Controlの謎

- Windows 10のリモートデスクトップ接続から消えた「プログラム」タブと代替案に潜むワナ

- Windows 10 Anniversary Updateで「コルタナ」をオフにする方法

- “App-VとUE-VがWindows 10 Anniversary Updateに搭載”は本当にお得か?

- なぜ、Windows 10のWindows Updateは嫌われているのか?

- 一瞬で消え去る怪しいウィンドウ、「ウソクライアント(usoclient.exe)」のホントの仕事は?

- コルタナ(Cortana)さんと遊ぼう――Cortanaを乗っ取る“いけない”遊びとは

- 厳選! 人に教えたくなる、Windows 10の七不思議[第2弾]

- IE 11の「エンタープライズモード」に異変あり?

- Windows 10でBashやDockerが使えるようになるってホント?

- Windows 10にもあった「タスクトレイ」

- Office 365 ProPlusの最初の分かれ道。どの道に進む、それとも戻る?

- Office 2016の“更新”の謎に迫る

- あなたのOfficeはどのリリース? Office 365 ProPlusのバージョンの謎

- WindowsとFlash Playerの関係、そして空白の1カ月

- Windows 10時代のアプリ互換性問題は、RemoteAppが救世主になるかも?

- Windows 10でしれっと削除、変更された機能

- 企業クライアントPCのイメージ展開/自動展開、Sysprep+応答ファイルはもう古い?

- 厳選! 人に教えたくなる、Windows 10の七不思議

- Windows Update for Businessってどうなったの?

- 絶対に正しいコマンドラインが失敗して大いに悩む

- Windows 10版「PCのリフレッシュ/リセット」の秘密

- Windows 10のあの疑問を調査──Homeエディションの「自動更新」はストップできる?

- Windows 10へのアップグレードで消えたアプリの行方――Windows XP Modeはどうなった?

- Windows as a Serviceを正しく理解しませんか――Windows 10とOffice 2016のブランチ更新概論

- OSが起動しない、ネットワークもダメ……サーバーの緊急事態に活躍する「アウトオブバンド管理」機能とは?

- Windows 10でますます迷宮化する“ネットワークの場所の切り替え”――どうしたら簡単に操作できる?

- NAPとワークプレース参加はどこに? ――Windows 10から消えた二つの企業向けネットワークセキュリティ機能

- Windows 10から消えたVPNクライアントを探せ!

- アップグレード前に知っておきたい、Windows 10の無料アップグレードに関する“8つの疑問”

- 正式リリース直前、あなたの知らないWindows 10のウソ・ホント

- Windows Updateの有効/無効の自動切り替えで、トラブルを未然に防ぐ

- Hyper-Vのバックアップで仮想マシンは止まらない

- 消えたWindowsバックアップ、Windows 10で復活となるか

- 「RemoteApp」における悩ましき日本語入力環境の問題

- ログオン時間の短縮とリソースの節約には「RemoteApp」が効果的

- Windows 8の初回ログオンは、なぜ、あんなに時間がかかるのか?――ローカルログオンとリモートログオンの微妙な関係

- リモートデスクトッププロトコル(RDP)最新事情[その2]

- リモートデスクトッププロトコル(RDP)最新事情[その1]

- SMBに乗り換えたMac――WindowsとMacのファイル共有のいま(後編)

- SMBに乗り換えたMac――WindowsとMacのファイル共有のいま(前編)

- Linuxはサンバ(Samba)で踊る――WindowsとLinuxのファイル共有のいま

- ファイル共有プロトコル、SMBとCIFSの違いを正しく理解できていますか?(後編)

- ファイル共有プロトコル、SMBとCIFSの違いを正しく理解できていますか?(前編)

- IEプロキシ設定はグループポリシーで管理できる? できない?

- プードル(POODLE)にかみつかれないためのIE対策

- アップグレードは既定路線に?

- アップグレードは突然に

- Windowsの“Enterpriseエディション限定機能”の最新情報まとめ

- “Windows Defenderの定義更新は少ない?”の怪

- “Windows Defenderにスケジュールスキャン機能がない”ってホント?

- あなたの大切なPCが仮想環境にヨミガエル?

- 本当は怖い? Windows 8/8.1のPC簡単修復[その2]

- 本当は怖い? Windows 8/8.1のPC簡単修復[その1]

- 迷走のスタート画面

- “デスクトップOSもクラウドから”にはまだ早い?

- 逆襲のネットブック

- タスクスケジューラに残された使えない機能の怪

- System32に潜むGatherNetworkInfo.vbsの謎を追え!

- Microsoft Azureの秘密を探る[その2]

- Microsoft Azureの秘密を探る[その1]

- Microsoft RemoteAppで何ができるの?

- Hyper-Vのバージョン

- RDPとRemoteFXのお話[その3]

- RDPとRemoteFXのお話[その2]

- RDPとRemoteFXのお話[その1]

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP:Hyper-V(Oct 2008 - Sep 2014)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。マイクロソフト製品、テクノロジを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.